Planos compatíveis com esse recurso: Enterprise

Okta é um Provedor de Identidade (IdP) que simplifica o gerenciamento de acesso dos usuários ao permitir que eles façam login em múltiplos aplicativos com um único conjunto de credenciais. Este artigo demonstra como configurar o SSO entre Okta e Document360, permitindo que seus usuários acessem o Document360 usando suas credenciais Okta. Por favor, note que apenas usuários com as funções Proprietário ou Administrador como Projeto podem configurar SSO no Document360.

DICA PROFISSIONAL

Recomenda-se abrir o Document360 e o Okta em duas abas/janelas de navegador separadas, já que configurar o SSO no Document360 exigirá que você alterne entre Okta e Document360 várias vezes.

Inscreva-se no Okta

O acesso a uma conta Okta é um pré-requisito para configurar o login único no Document360 com o Okta. Para se inscrever no Okta,

Navegue até https://developer.okta.com/signup/ e complete o processo de cadastro.

Após o cadastro, você receberá um e-mail com suas credenciais de login e um link para ativação da conta no seu e-mail registrado.

Assim que você clicar no link de ativação, será redirecionado para a página de login do Okta Domain.

Faça login com suas credenciais.

Assim que você faz login, será redirecionado para o console de desenvolvedor Okta.

Adicionando uma aplicação

Para criar uma configuração SSO do Document360 usando o Okta, você deve criar uma nova aplicação no Okta. Para criar uma nova aplicação no Okta,

Faça login no Okta usando as credenciais usadas ao criar uma conta Okta.

Mude para a função de usuário administrador clicando em Administrador no canto superior direito ao lado do seu nome de perfil.

Na página de navegação da lista à esquerda, expanda o menu suspenso Aplicações e clique em Aplicações.

Na página de Aplicações , clique no botão Criar Integração de Aplicativo .

No diálogo de integração Criar um novo app , selecione SAML 2.0 como método de login e clique em Próximo.

Criando uma integração SAML

Em seguida, você será redirecionado para a página de Criação de Integração SAML .

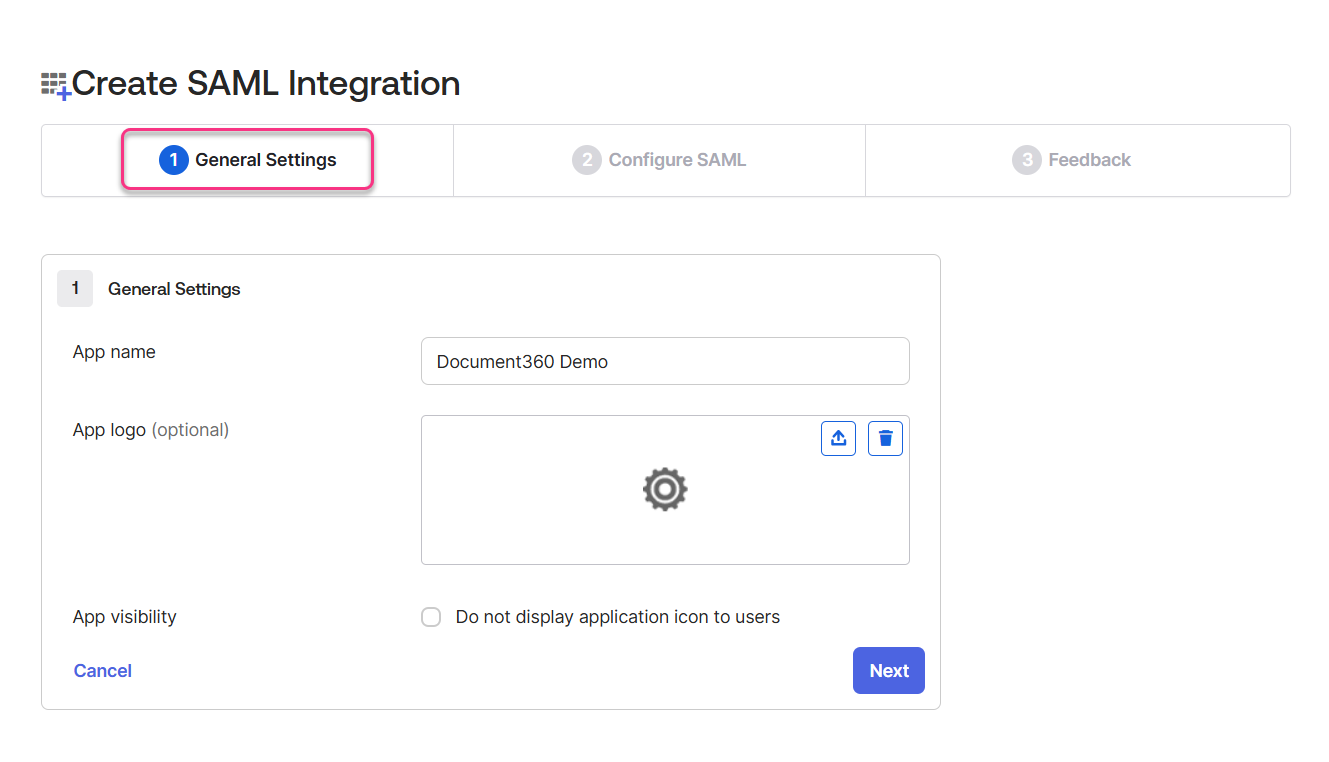

Configurações Gerais

Na aba Configurações Gerais , insira o nome do seu novo aplicativo no campo nome do aplicativo .

Navegue e envie um logo para sua aplicação no campo Adicionar logo , se necessário.

Em seguida, você pode marcar a caixa de visibilidade do aplicativo, se necessário.

Clique no botão Próximo para navegar até a aba Configurar SAML.

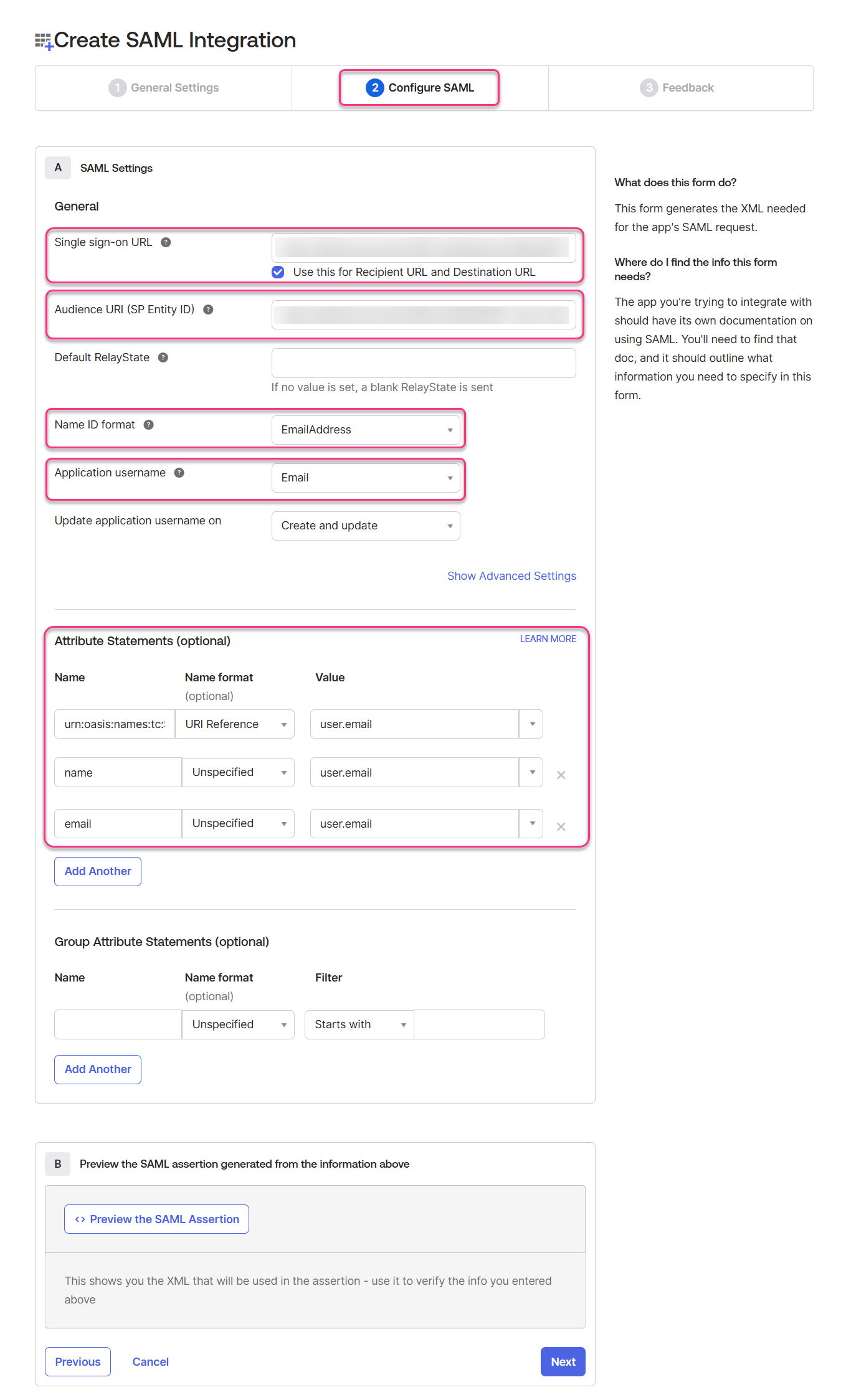

Configurar SAML

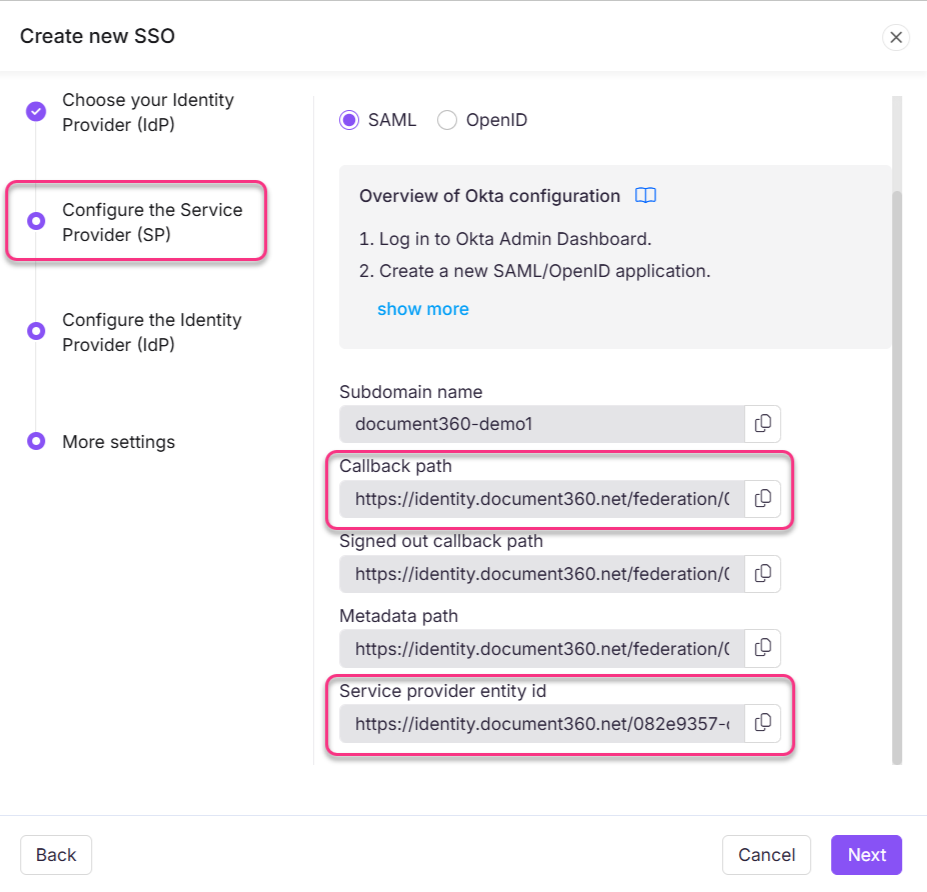

Na aba Configurar SAML, você precisará dos parâmetros fornecidos na página Configurar o Provedor de Serviço (SP) no Document360.

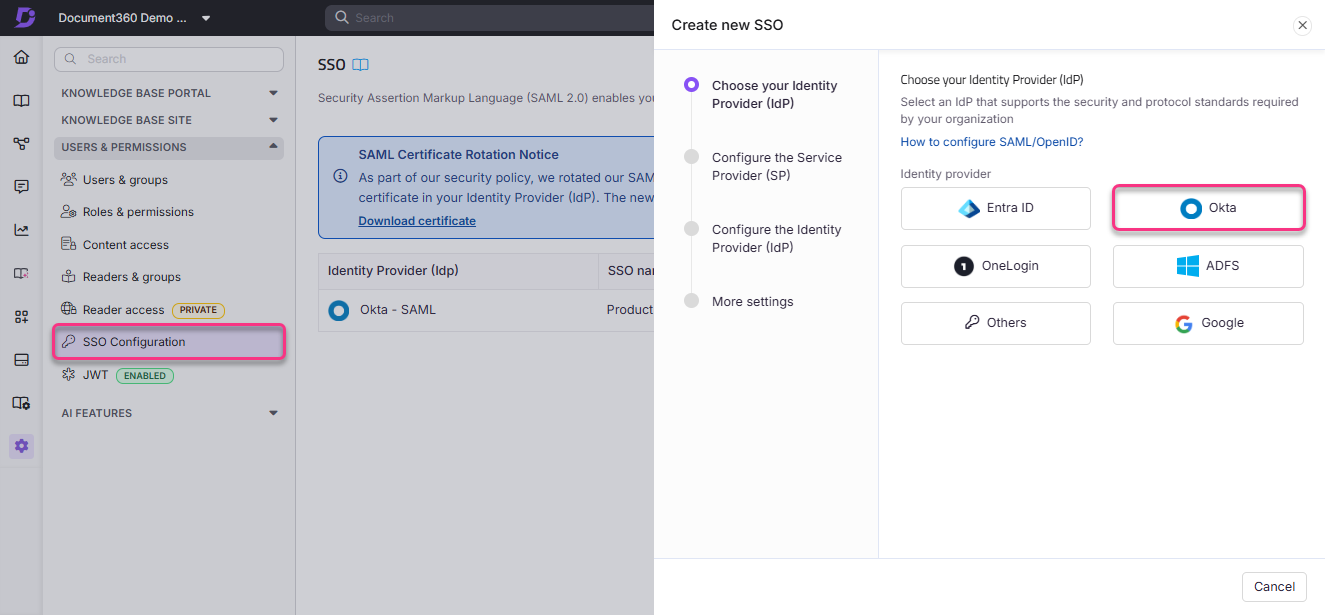

Para acessar a página Configurar o Provedor de Serviço (SP), navegue até Configurações > Usuários e permissões > Configuração do SSO no Document360.

Clique no botão Criar SSO , selecione Okta na página Escolha seu Provedor de Identidade (IdP ).

Isso redirecionará você para a página Configurar o Provedor de Serviço (SP ), que mostrará os parâmetros necessários para completar a configuração SAML no Okta.

Document360 | Okta |

|---|---|

Caminho de retorno | URL de login único |

ID da entidade do provedor de serviço | URI de audiência (ID de Entidade SP) |

Insira os parâmetros do Document360 para o Okta com base na tabela acima.

Selecione Endereço de E-mail no menu suspenso do formato do Nome ID.

Selecione E-mail no menu suspenso de nome de usuário da Aplicação.

Atualize o campo Declarações de Atributo com base na tabela abaixo. Você terá que adicionar duas linhas adicionais para inserir todos os detalhes da tabela abaixo.

Nome

Formato do nome

Valor

urn:oasis:names:tc:SAML:2.0:nameid

Referência URI

user.email

Nome

Não especificado

user.email

Email

Não especificado

user.email

NOTA

Parâmetros de e-mail e nome são sensíveis a maiúsculas e minúsculas.

Clique em Próximo para navegar até a página de Feedback .

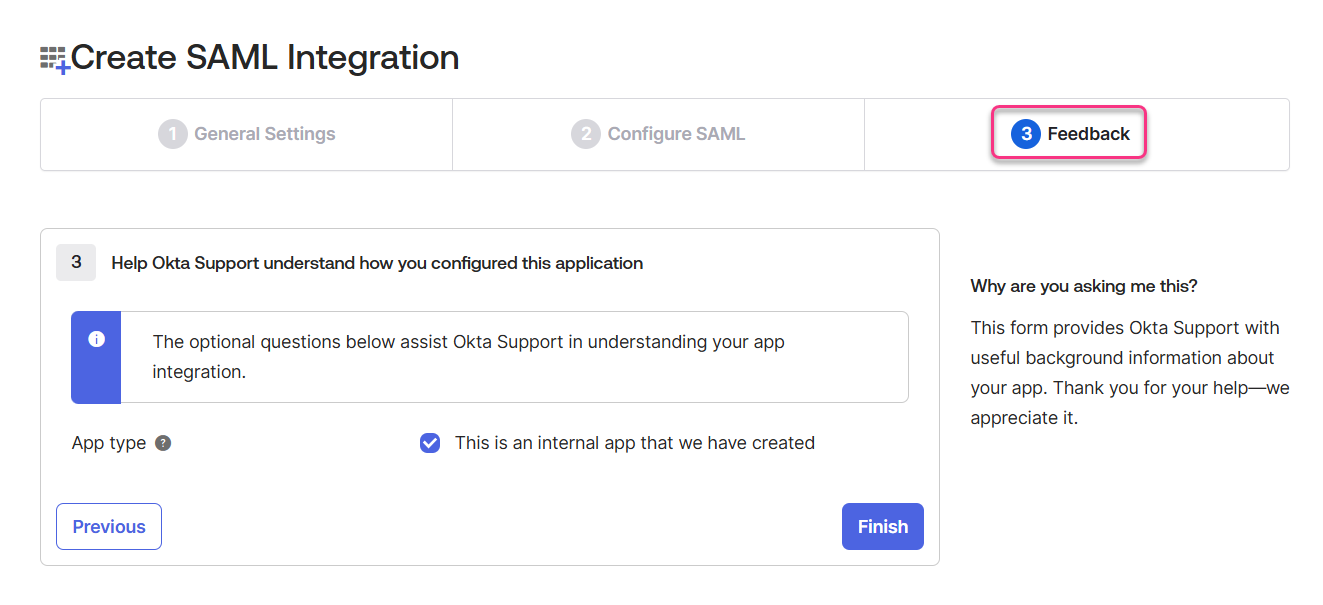

Feedback

A página de feedback serve para fornecer informações ao Okta sobre como você configura o aplicativo. Selecione a caixa de seleção Este é um aplicativo interno que criamos e clique em Terminar.

Você agora configurou sua aplicação com sucesso no Okta. Em seguida, você completará a configuração no Document360 usando as informações do aplicativo no Okta.

Configuração SSO de Okta para Document360 SAML

Instruções de configuração de SAML no Okta

No painel do Okta, clique no menu suspenso Aplicações e selecione Aplicações.

Na página de Aplicações , selecione a aplicação ativa que deseja configurar no Document360.

Clique na aba Logar On .

Clique no botão Visualizar instruções de configuração SAML

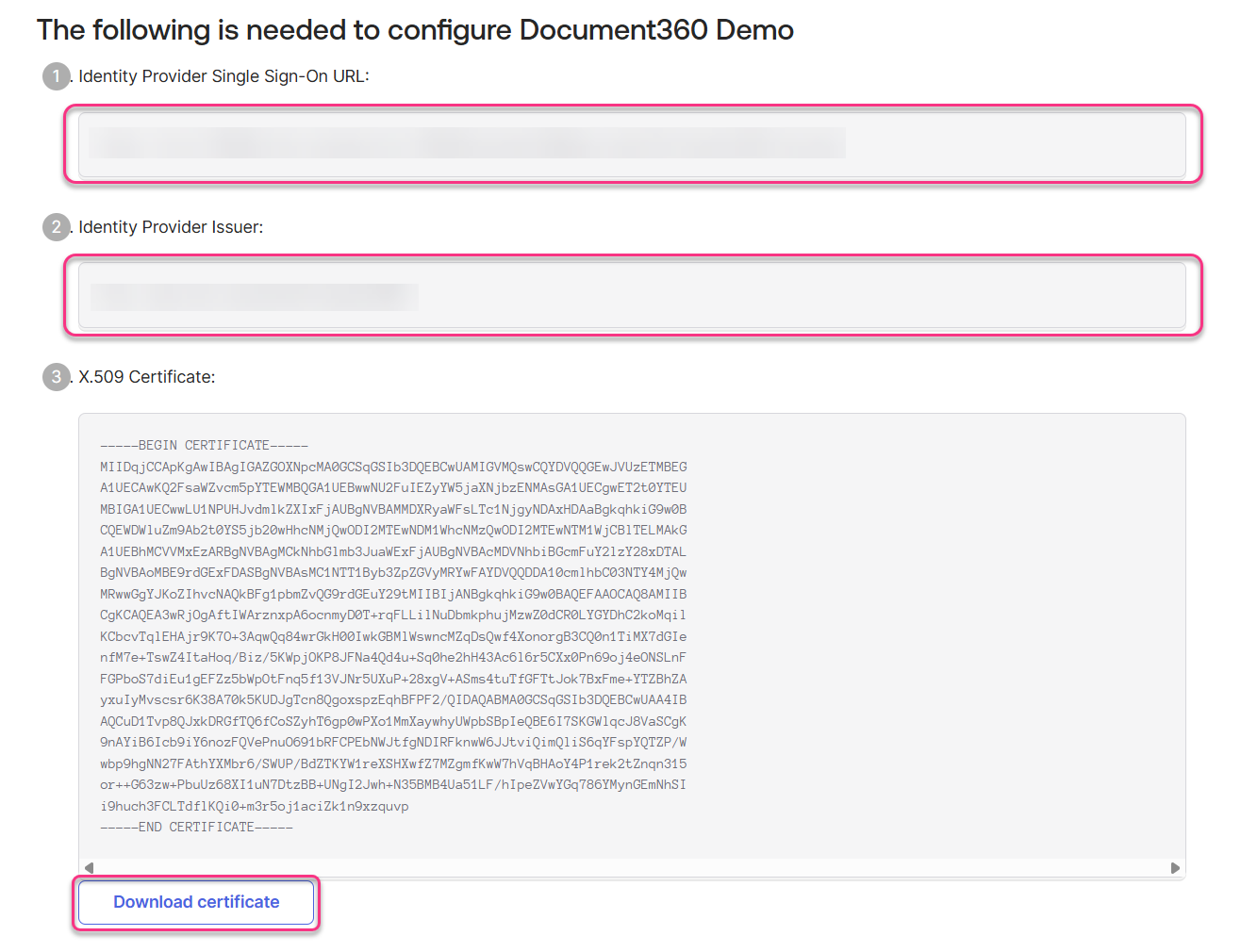

Os parâmetros necessários para configuração serão abertos em uma nova página web.

Configuração SSO no Document360

Mude para a página do Document360 que você abriu, exibindo a página Configurar o Provedor de Serviço (SP).

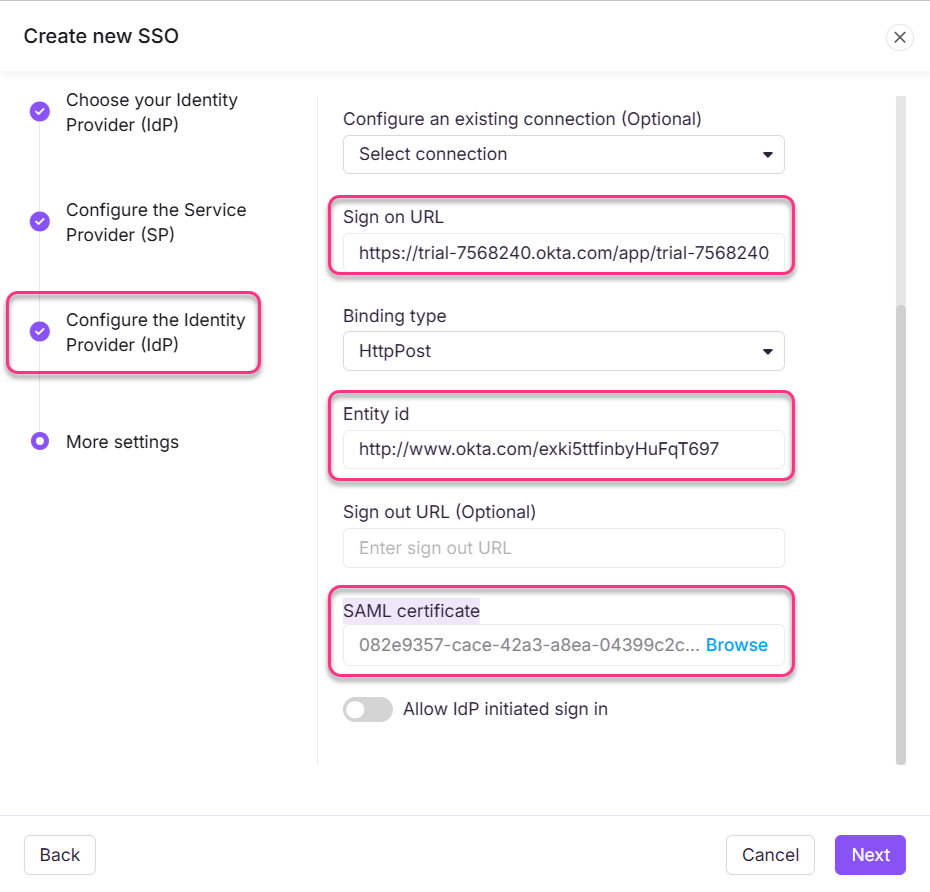

Clique em Próximo para navegar até a página Configurar o Provedor de Identidade (IdP ).

Preencha os campos na página Configurar o Provedor de Identidade (IdP) usando as instruções de configuração do Okta.

Document360 | Okta |

|---|---|

URL de login | URL de Login Único do Provedor de Identidade |

ID da Entidade | Emissora do Provedor de Identidade |

Certificado SAML | Certificado X.509 |

Baixe o Certificado X.509 da Okta e anexe o arquivo okta.cert baixado no campo de certificado SAML no Document360.

Em seguida, ative/desative a opção de Permitir IdP iniciado login , conforme os requisitos do seu projeto.

Depois de terminar, clique no botão Próximo para navegar até a página de configurações de Mais .

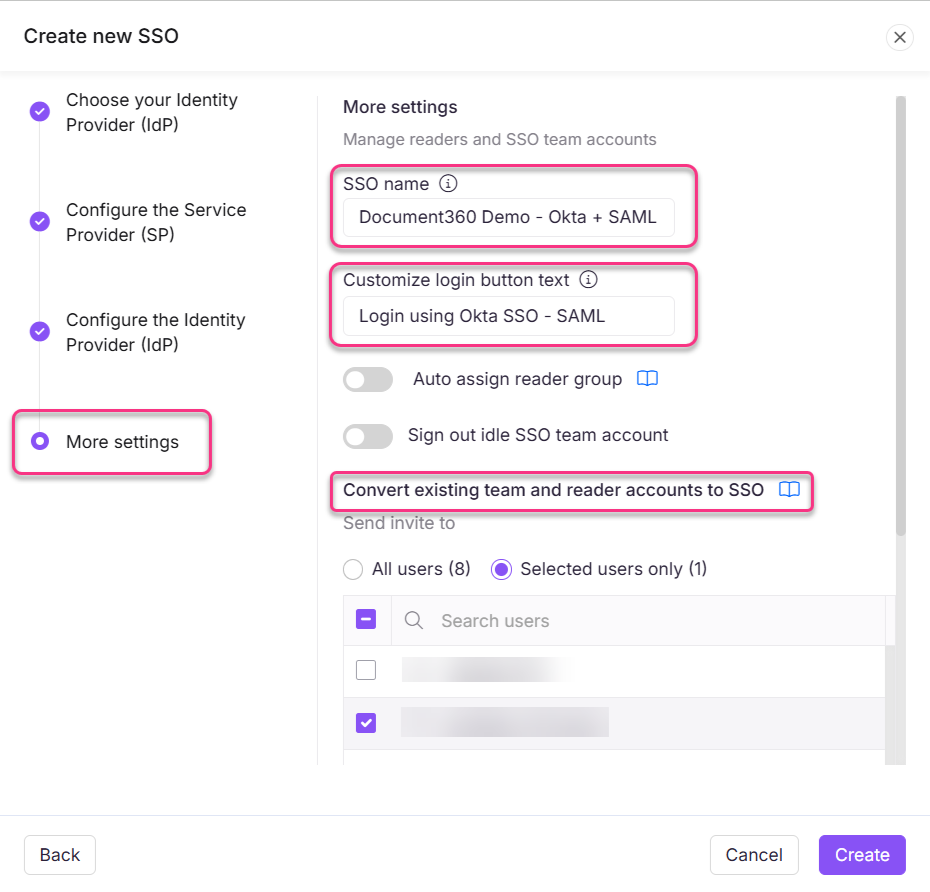

Na página Mais configurações , insira o nome desejado para a configuração SSO no campo de nome SSO .

Insira o texto que você gostaria de mostrar aos usuários para o botão de login no texto do botão Personalizar login .

Desative o grupo de leitores Atribuir automaticamente e desconectar os usuários SSO ociosos de acordo com suas necessidades.

Convide todos os seus usuários ou usuários selecionados usando o botão de opção Converter contas existentes de equipe e leitores para botões de rádio SSO .

Clique em Criar para completar a configuração do SSO.

A configuração SSO baseada no protocolo SAML será configurada com sucesso usando o Okta .