Planes que admiten esta función: Enterprise

OpenID Connect (OIDC) es un protocolo de autenticación estándar abierto que permite a los usuarios iniciar sesión en múltiples aplicaciones web utilizando un único conjunto de credenciales. Está construido sobre el marco de autorización OAuth 2.0. Con OpenID activado, los usuarios de Document360 pueden iniciar sesión en la plataforma usando sus credenciales existentes de un proveedor de identidad (IdP). Esto elimina la necesidad de que los usuarios recuerden múltiples contraseñas y reduce el riesgo de acceso no autorizado. Document360 soporta la configuración de múltiples puntos finales de inicio de sesión único (SSO), permitiendo que tanto usuarios como lectores inicien sesión usando su proveedor de identidad preferido.

Proveedores de identidad soportados

Document360 admite los siguientes proveedores de identidad (IdP):

Okta

Entra ID

Google

Auth0

ADFS

OneLogin

Otros

Configuración de SSO usando OpenID

Inicia sesión en tu cuenta de Document360 y navega hasta el proyecto que deseas.

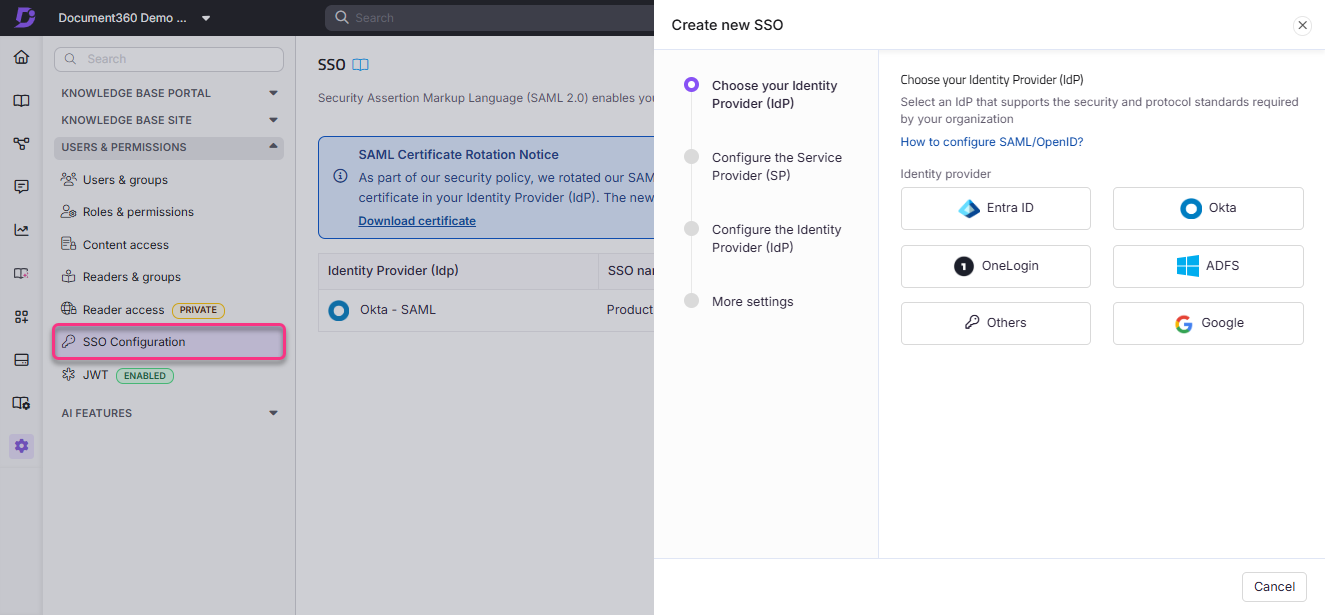

Navega a Configuración () > Usuarios y permisos > Configuración SSO.

Haz clic en Crear SSO.

Selecciona un proveedor de identidad desde la página Elige tu proveedor de identidad (IdP ).

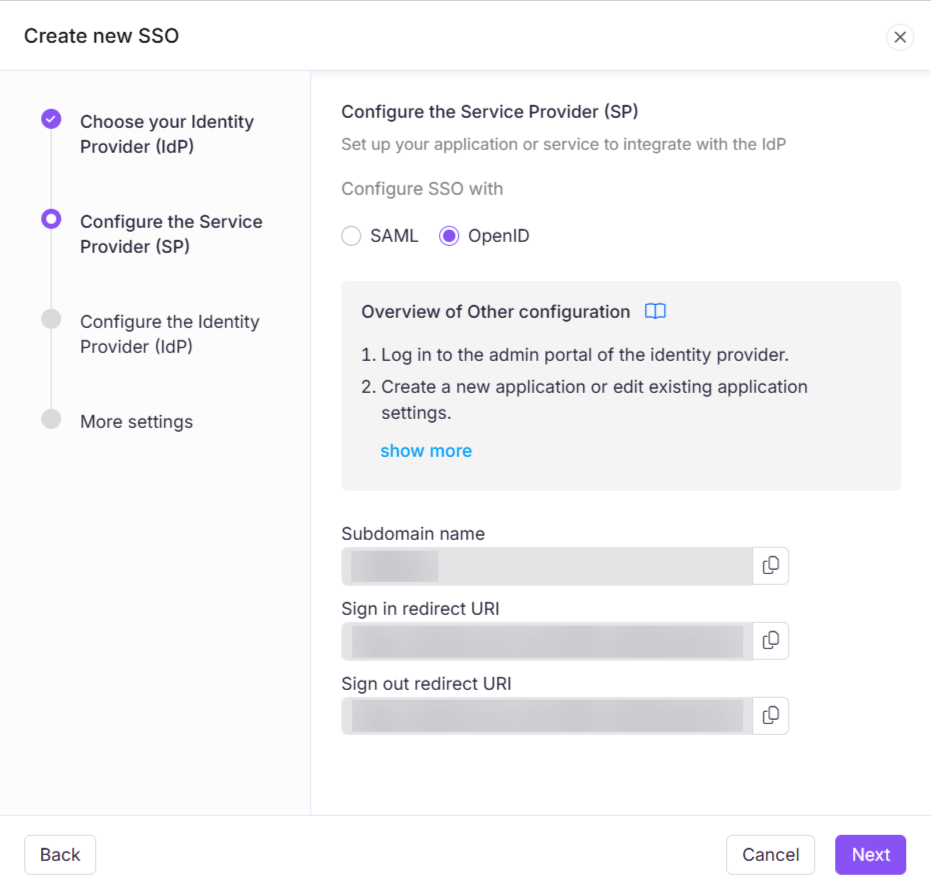

Selecciona OpenID en la página Configurar el proveedor de servicios (SP ).

Usando los detalles proporcionados en la página Configurar el proveedor de servicios (SP ), configura la aplicación Document360 con el proveedor de identidad seleccionado previamente.

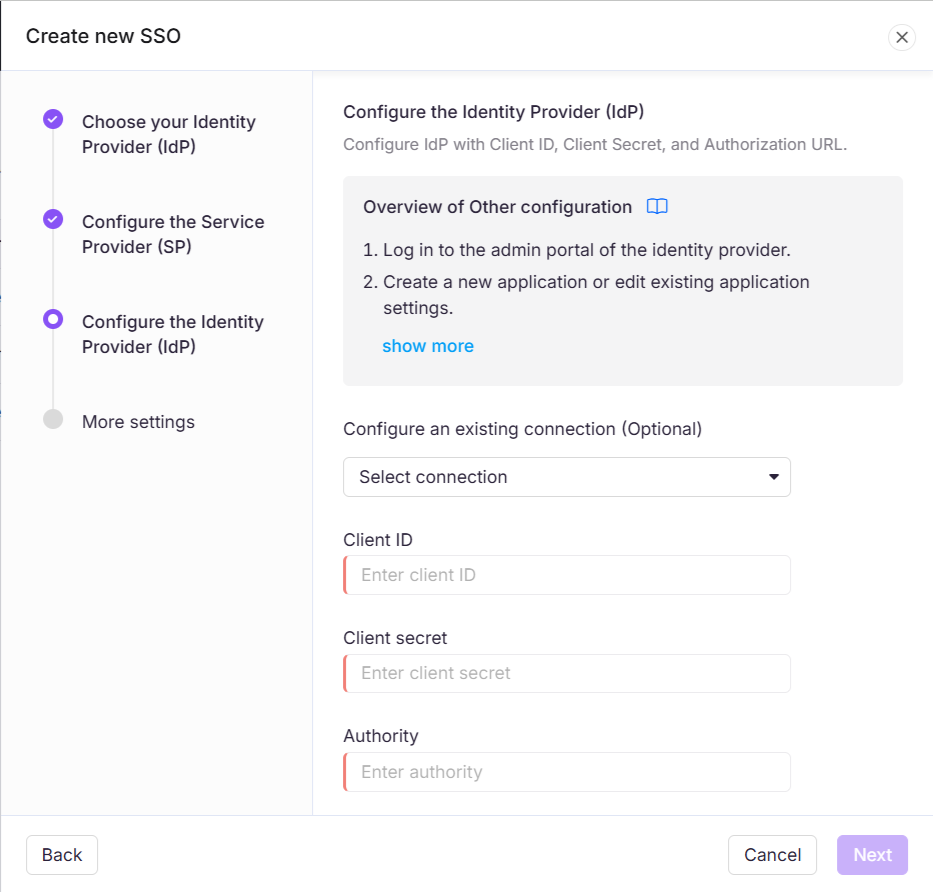

Utilizando los datos proporcionados por el proveedor de identidad, configura la configuración SSO en Document360 en la página Configurar el Proveedor de Identidad (IdP ).

Una vez que hayas completado con éxito la configuración SSO basada en el protocolo OpenID , puedes invitar a los miembros de tu proyecto a la aplicación SSO configurada.

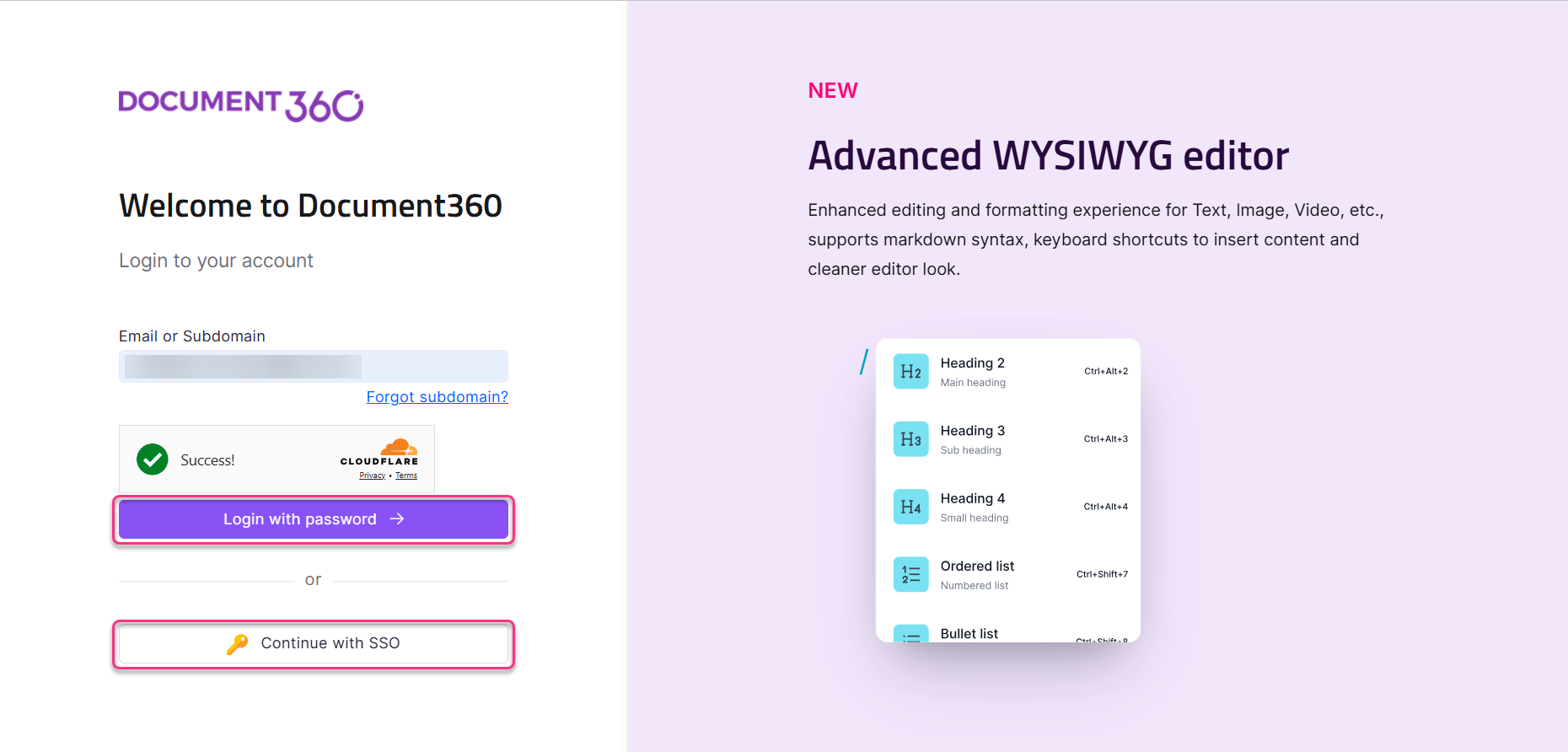

Ahora, los usuarios pueden iniciar sesión en Document360 ya sea usando su correo electrónico y contraseña o usando SSO.

Solución de problemas

Si encuentras problemas durante la configuración o inicio de sesión del SSO de OpenID, consulta los siguientes errores comunes y sus soluciones:

Error de configuración de URL de autoridad

Error: IDX20803: No se puede obtener configuración de: 'System.String'

Este error suele ocurrir debido a una URL de Autoridad incorrecta o mal configurada en la configuración SSO de OpenID.

Pasos para resolver:

Para resolver este problema,

Identificar la URL de autoridad correcta

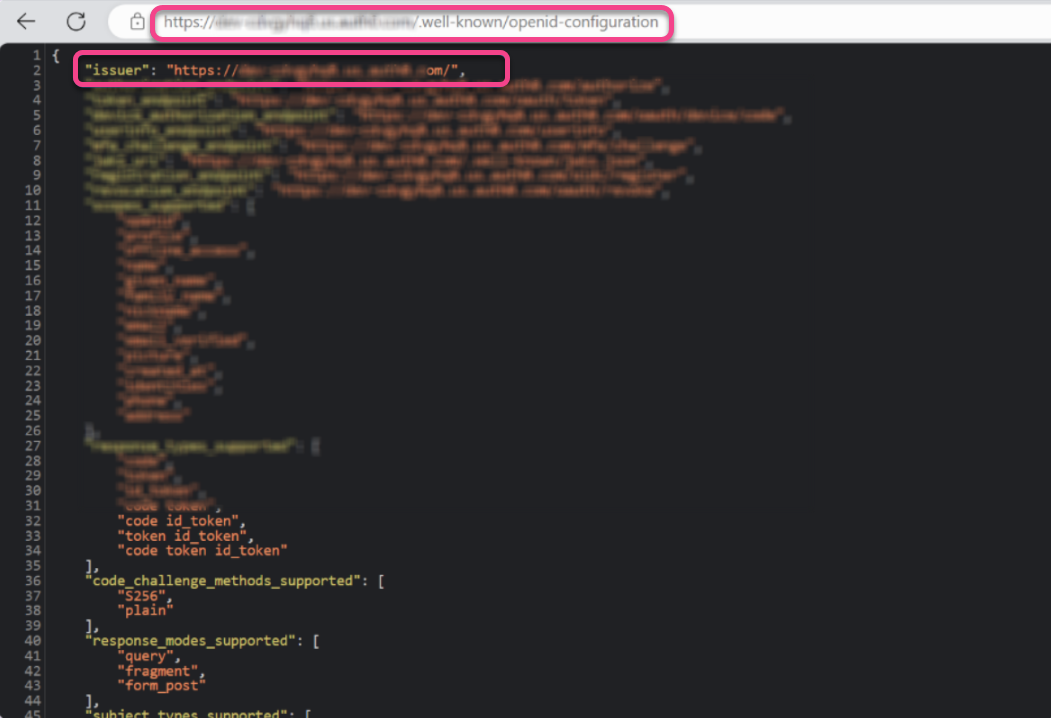

Accede al documento de descubrimiento específico de tu Proveedor de Identidad (IdP) utilizando el siguiente formato de URL:

https://<domain>/.well-known/openid-configurationPor ejemplo, si usas Auth0, podría parecerse:

https://your-domain.auth0.com/.well-known/openid-configurationAbre esta URL en un navegador web para ver el documento de descubrimiento.

Recuperar y actualizar la URL de Autoridad en Document360

En el documento de descubrimiento, localiza el campo etiquetado

"issuer"como .Copia el valor de este campo; esta es tu URL correcta de Autoridad.

Inicia sesión en tu proyecto Document360.

Navega a Configuración () > Usuarios y permisos > Configuración SSO.

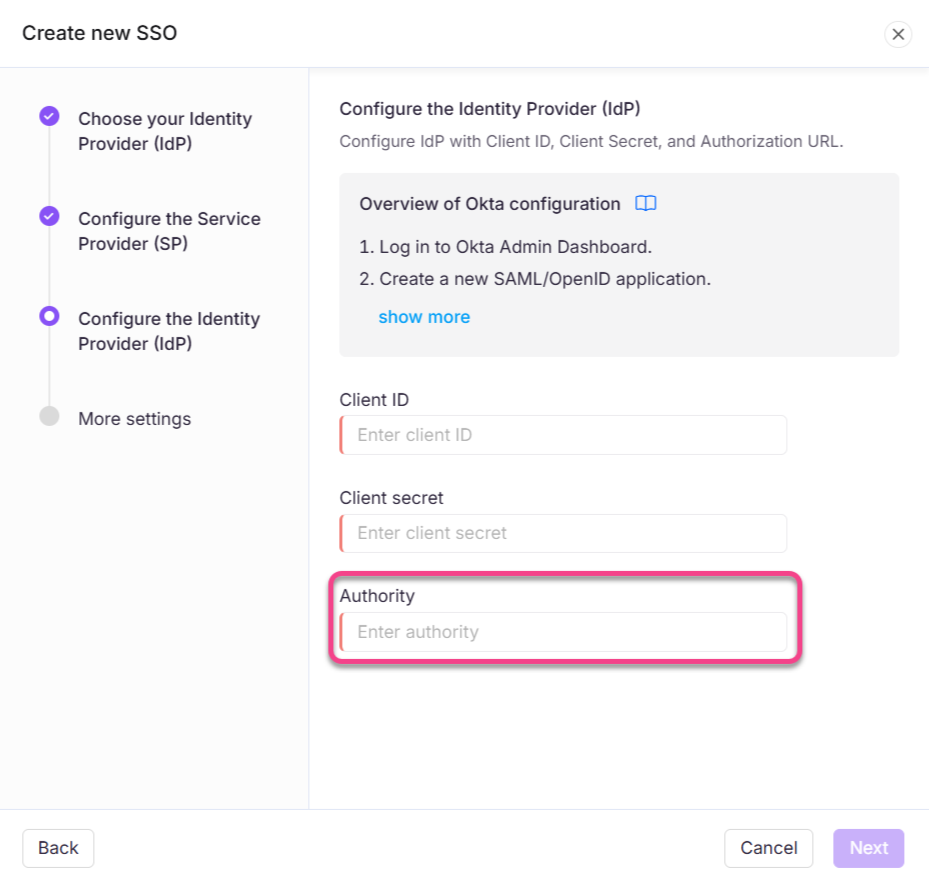

Haz clic en Editar en tu configuración actual de OpenID SSO y ve a la página Configurar el Proveedor de Identidad (IdP ).

En el campo Autoridad , pega la URL copiada.

Verifica y prueba la configuración

Asegúrate de que no haya espacios finales ni caracteres incorrectos en la URL de la Autoridad.

Guarda la configuración.

Intenta iniciar sesión usando SSO para verificar que el problema está resuelto.

Si el problema persiste tras seguir estos pasos, considera comprobar si hay problemas de red o ajustes de cortafuegos que puedan bloquear el acceso al punto final de configuración del proveedor de identidad. Además, asegúrate de que los certificados SSL de tu proveedor de identidad sean válidos y no estén caducados, ya que esto también puede causar problemas de conectividad.