Offres prenant en charge cette fonctionnalité : Entreprise

Okta est un fournisseur d’identité (IdP) qui simplifie la gestion des accès utilisateurs en permettant aux utilisateurs de se connecter à plusieurs applications avec un seul ensemble d’identifiants. Cet article montre comment configurer SSO entre Okta et Document360, permettant à vos utilisateurs d’accéder à Document360 en utilisant leurs identifiants Okta. Veuillez noter que seuls les utilisateurs ayant les rôles Propriétaire ou Admin comme Projet peuvent configurer SSO dans Document360.

ASTUCE PRO

Il est recommandé d’ouvrir Document360 et Okta dans deux onglets/fenêtres de navigateur distincts, car configurer SSO dans Document360 vous obligera à basculer plusieurs fois entre Okta et Document360.

Inscrivez-vous à Okta

L’accès à un compte Okta est une condition préalable pour configurer la connexion unique dans Document360 avec Okta. Pour vous inscrire à Okta,

Naviguez jusqu’à https://developer.okta.com/signup/ et terminez le processus d’inscription.

Après l’inscription, vous recevrez un e-mail avec vos identifiants de connexion et un lien d’activation de compte à votre adresse e-mail enregistrée.

Une fois que vous cliquez sur le lien d’activation, vous serez redirigé vers la page de connexion du domaine Okta.

Connectez-vous avec vos identifiants.

Une fois connecté, vous serez redirigé vers la console développeur Okta.

Ajouter une application

Pour créer une configuration SSO Document360 en utilisant Okta, vous devez créer une nouvelle application sur Okta. Pour créer une nouvelle application sur Okta,

Connectez-vous à Okta en utilisant les identifiants utilisés lors de la création d’un compte Okta.

Passez au rôle d’administrateur utilisateur en cliquant sur Admin en haut à droite à côté de votre nom de profil.

Depuis la liste de navigation de gauche, développez le menu déroulant Applications et cliquez sur Applications.

Dans la page Applications , cliquez sur le bouton Créer une intégration d’application .

Dans la boîte d’intégration Créer une nouvelle application , sélectionnez SAML 2.0 comme méthode de connexion et cliquez sur Suivant.

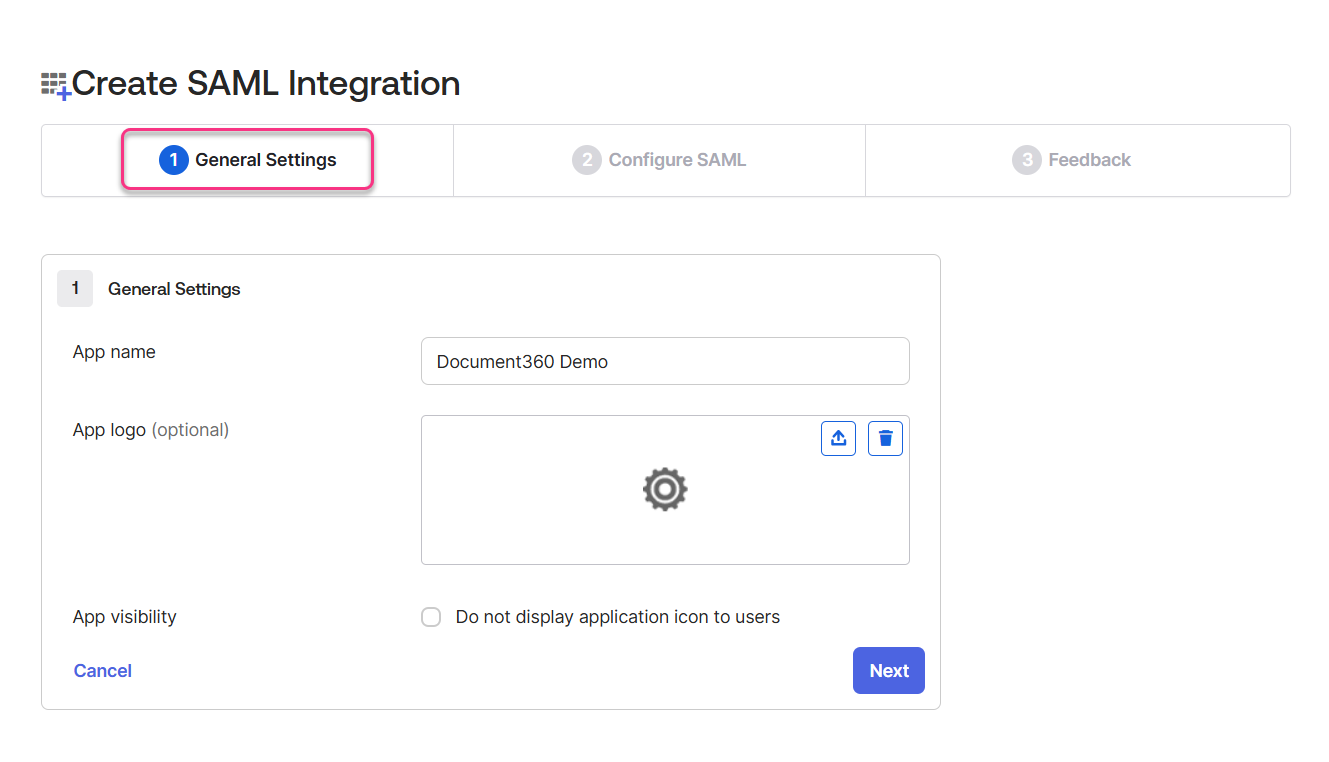

Création d’une intégration SAML

Ensuite, vous serez redirigé vers la page Création d’intégration SAML .

Univers généraux

Dans l’onglet Paramètres généraux , saisissez le nom de votre nouvelle application dans le champ Nom de l’application .

Parcourez et téléchargez un logo pour votre application dans le champ Ajouter un logo si nécessaire.

Ensuite, vous pouvez cocher la case de visibilité de l’application si nécessaire.

Cliquez sur le bouton Suivant pour accéder à l’onglet Configurer le SAML.

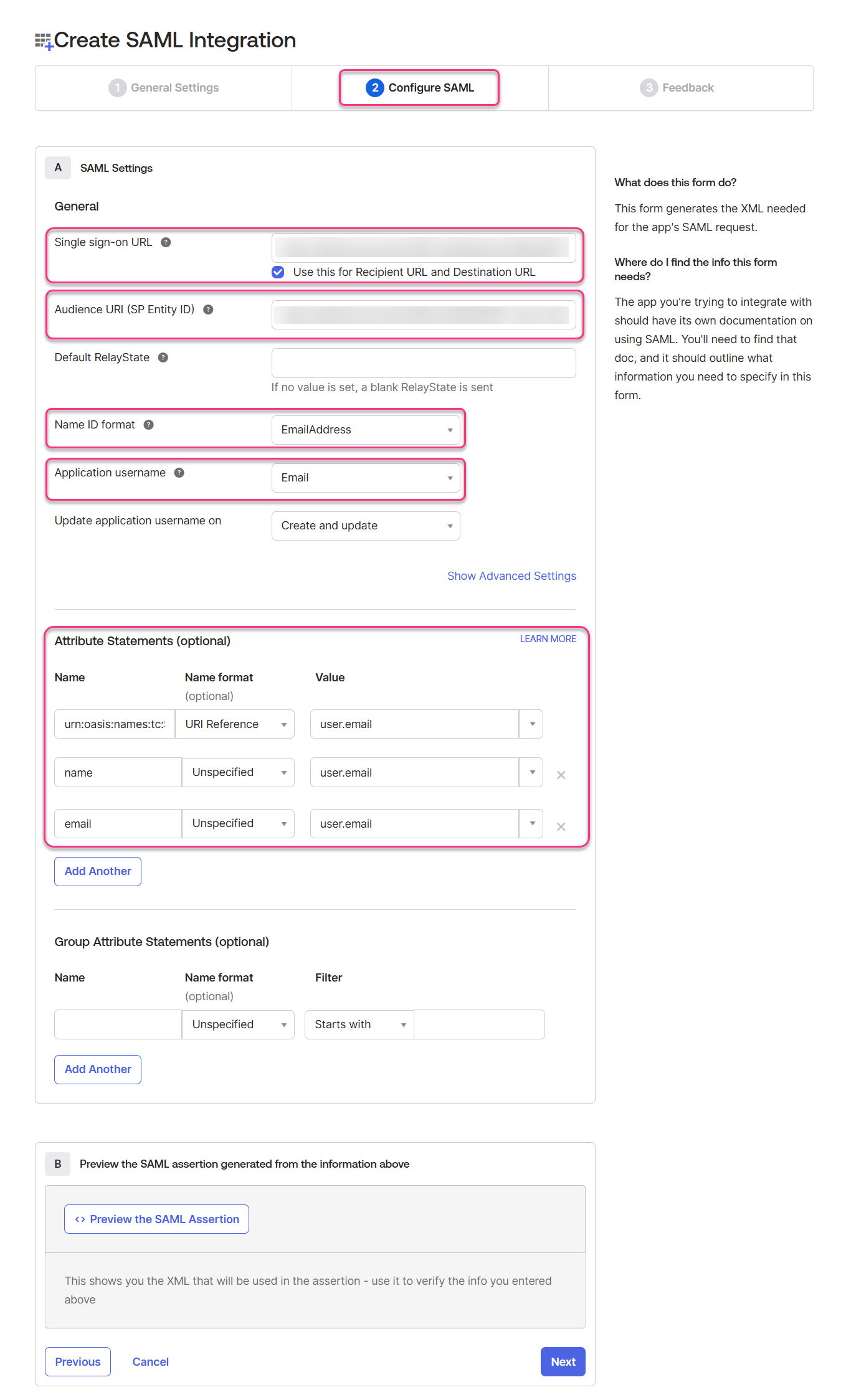

Configurer le SAML

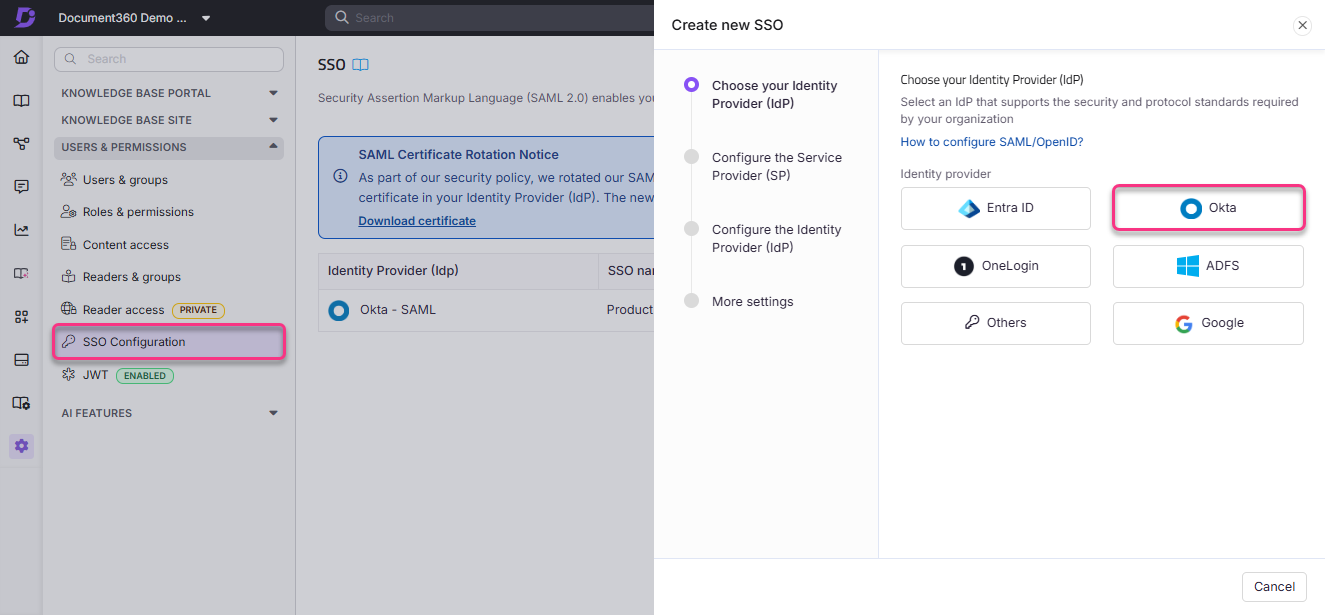

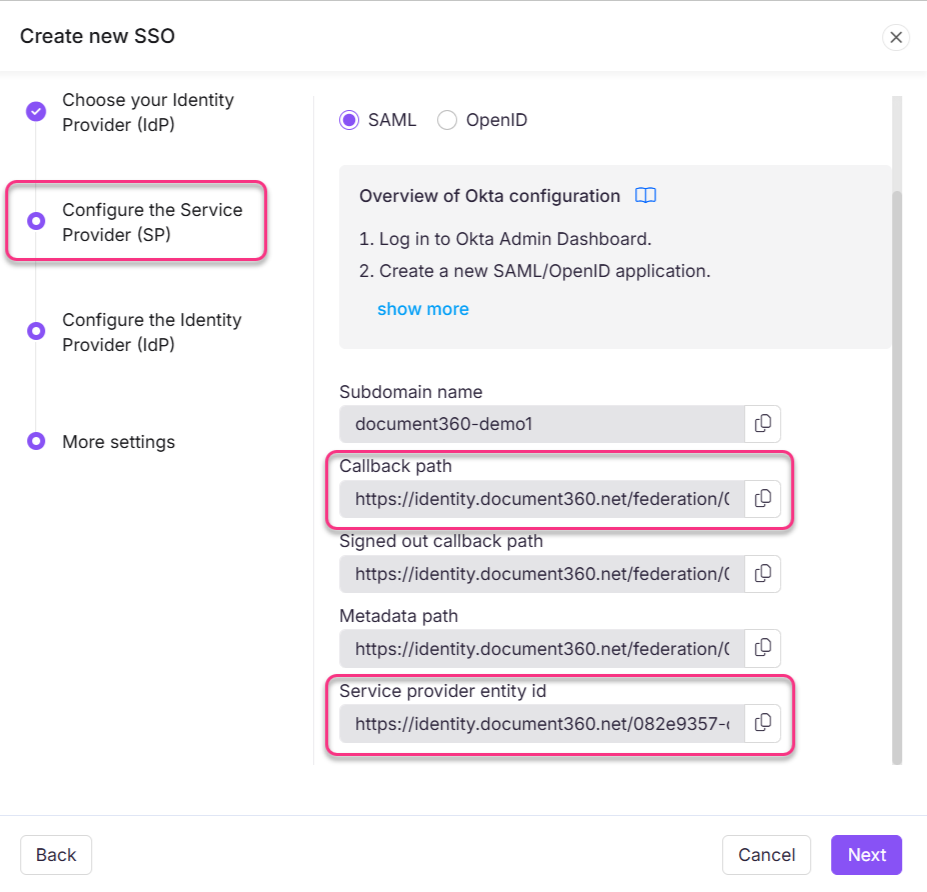

Dans l’onglet Configurer le SAML, vous aurez besoin des paramètres fournis sur la page Configurer le fournisseur de service (SP) dans Document360.

Pour accéder à la page Configurer le fournisseur de services (SP), consultez > Utilisateurs et permissions > Configuration SSO dans Document360.

Cliquez sur le bouton Créer SSO , sélectionnez Okta dans la page Choisissez votre fournisseur d’identité (IdP ).

Cela vous redirigera vers la page Configurer le fournisseur de service (SP ), qui affichera les paramètres nécessaires pour compléter la configuration SAML sur Okta.

Document360 | Okta |

|---|---|

Chemin de rappel | URL de connexion unique |

ID d’entité fournisseur de services | URI d’audience (ID d’entité SP) |

Entrez les paramètres de Document360 à Okta en se basant sur le tableau ci-dessus.

Sélectionnez Adresse Email dans le menu déroulant du format Nom ID.

Sélectionnez Email dans le menu déroulant du nom d’utilisateur de l’application.

Mettez à jour le champ Attribute Statements selon le tableau ci-dessous. Vous devrez ajouter deux lignes supplémentaires pour entrer tous les détails du tableau ci-dessous.

Nom

Format du nom

Valeur

urn :oasis :names :tc :SAML :2.0 :nameid

Référence URI

user.email

Nom

Non précisé

user.email

Messagerie électronique

Non précisé

user.email

NOTE

Les paramètres des e-mails et des noms sont sensibles à la casse.

Cliquez sur Suivant pour accéder à la page des retours .

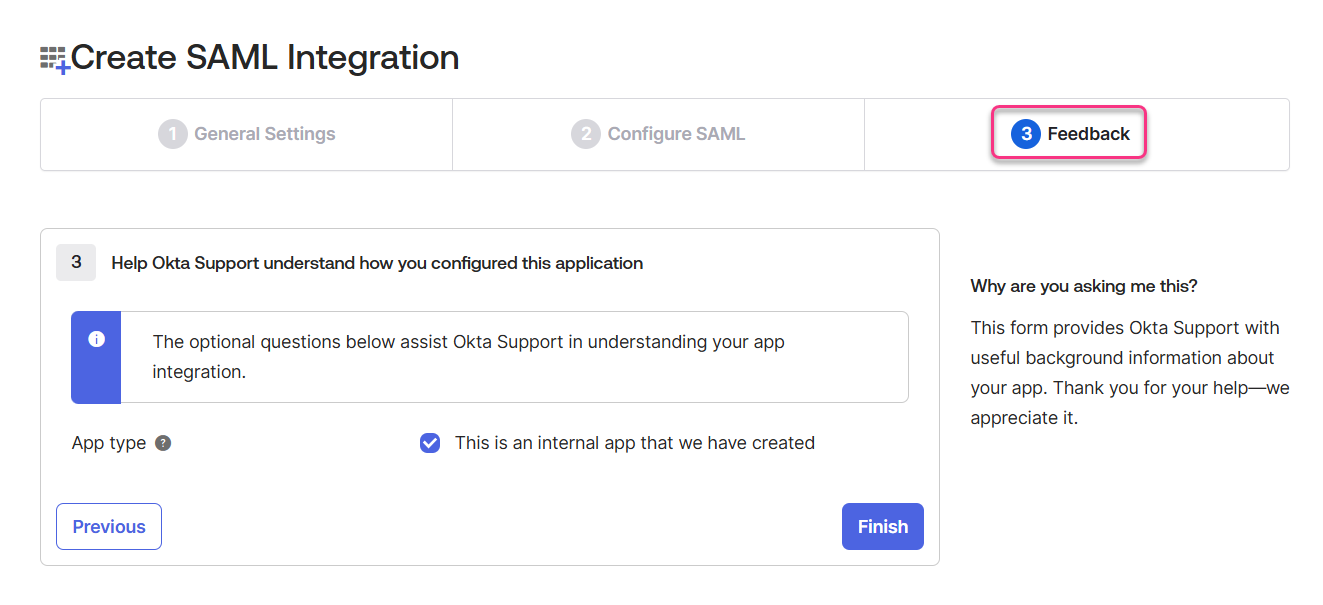

Retour d’information

La page de retour sert à fournir des informations à Okta sur la façon dont vous configurez l’application. Sélectionnez la case à cocher Ceci est une application interne que nous avons créée et cliquez sur Terminer.

Vous avez maintenant configuré votre application avec succès sur Okta. Ensuite, vous complétrez la configuration sur Document360 en utilisant les informations de l’application sur Okta.

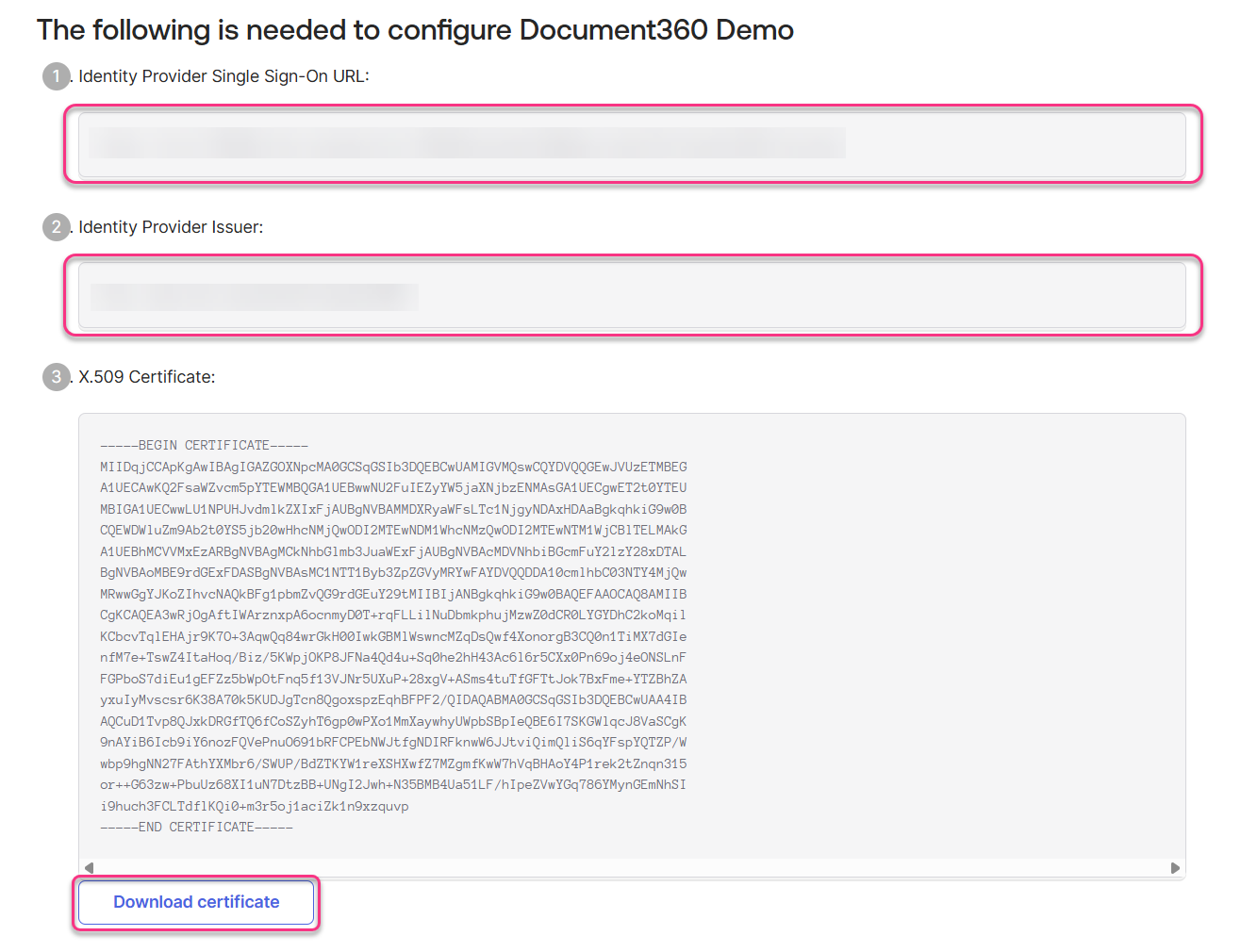

D’Okta à la configuration SSO SAML de Document360

Instructions de configuration SAML sur Okta

Sur le tableau de bord Okta, cliquez sur le menu déroulant Applications et sélectionnez Applications.

Sur la page Applications , sélectionnez l’application active que vous souhaitez configurer sur Document360.

Cliquez sur l’onglet Connexion à la connexion.

Cliquez sur le bouton Affichage des instructions de configuration SAML

Les paramètres à configurer s’ouvriront sur une nouvelle page web.

Configuration SSO sur Document360

Passez à la page Document360 que vous aviez ouverte, affichant la page Configurer le fournisseur de services (SP).

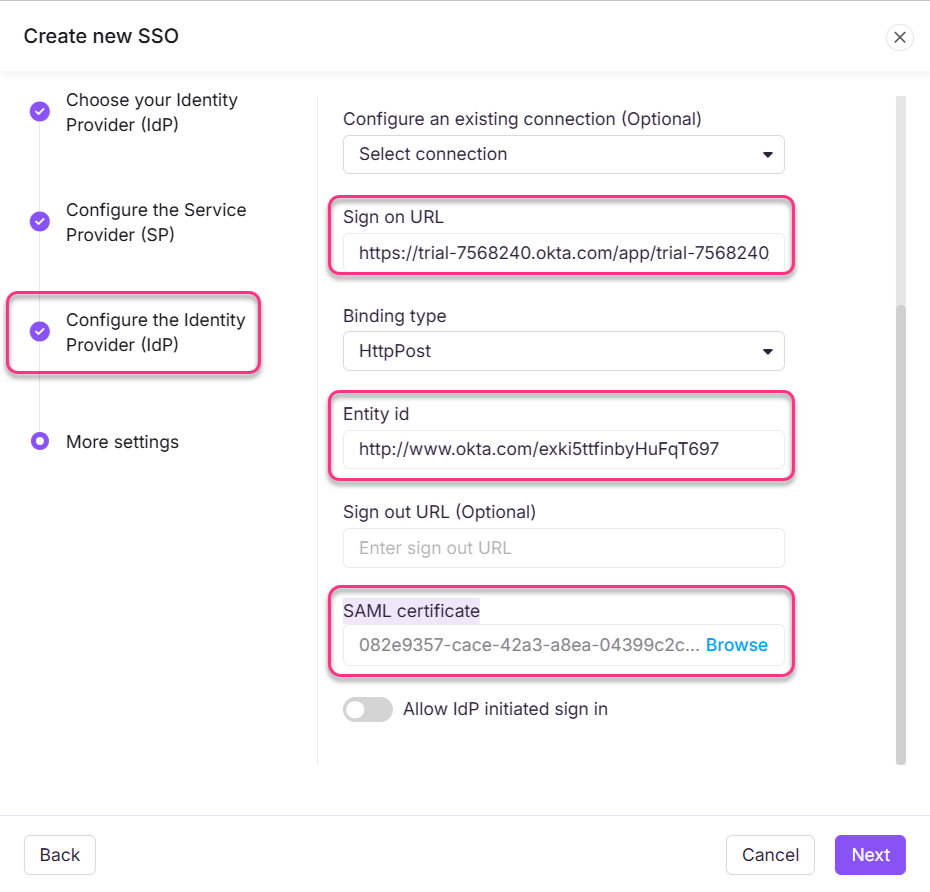

Cliquez sur Suivant pour accéder à la page Configurer le fournisseur d’identité (IdP ).

Complétez les champs de la page Configurer le fournisseur d’identité (IdP) en utilisant les instructions de configuration d’Okta.

Document360 | Okta |

|---|---|

URL de connexion | URL de connexion unique du fournisseur d’identité |

Identifiant d’entité | Fournisseur d’identité Émetteur |

Certificat SAML | Certificat X.509 |

Téléchargez le certificat X.509 depuis Okta et joignez le fichier okta.cert téléchargé dans le champ du certificat SAML sur Document360.

Ensuite, activez/désactivez le bouton Permettre la connexion initiée par l’IdP selon les exigences de votre projet.

Une fois terminé, cliquez sur le bouton Suivant pour accéder à la page Autres paramètres .

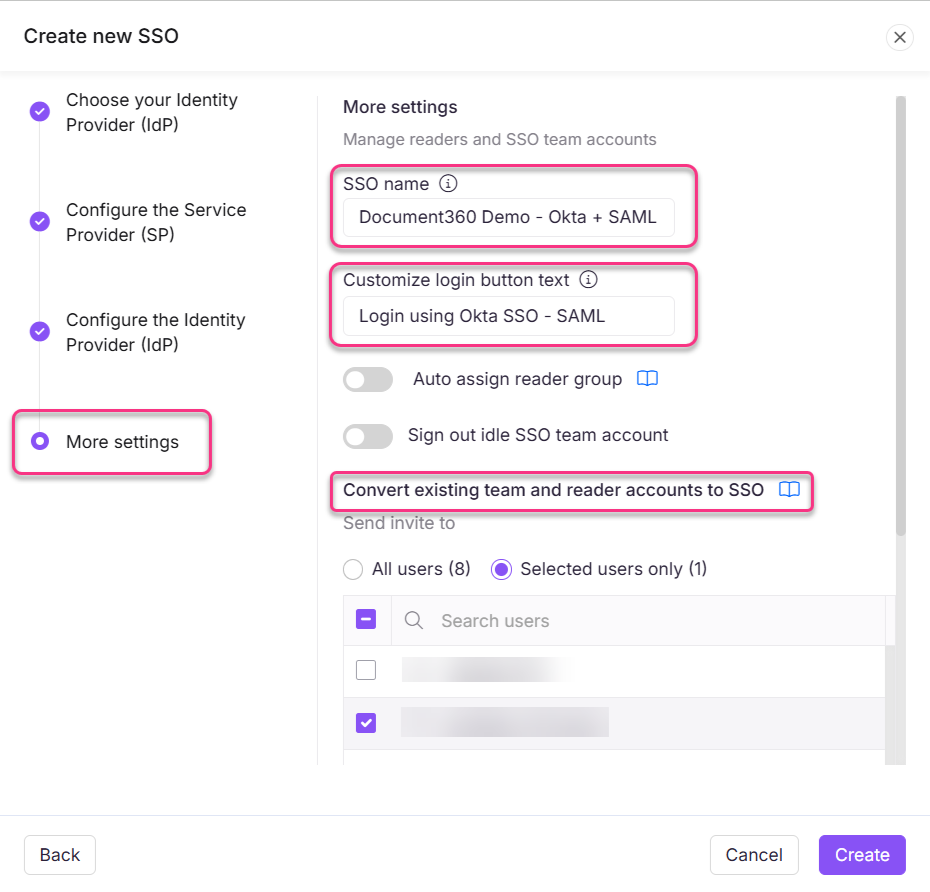

Dans la page More Settings , saisissez le nom souhaité pour la configuration SSO dans le champ nom SSO .

Saisissez le texte que vous souhaitez montrer aux utilisateurs pour le bouton de connexion dans le texte du bouton Personnaliser la connexion .

Activez/désactivez le groupe de lecture Assignation automatique et désactivez les paramètres utilisateur SSO inactif selon vos besoins.

Invitez tous vos utilisateurs ou utilisateurs sélectionnés en utilisant les boutons radio SSO Convertir les comptes d’équipe et de lecteurs existants .

Cliquez sur Créer pour compléter la configuration SSO.

La configuration SSO basée sur le protocole SAML sera configurée avec succès à l’aide d’Okta.