Pläne, die diese Funktion unterstützen: Enterprise

Bevor Sie Single Sign-On (SSO) zwischen Document360 und ADFS mit dem OpenID-Protokoll einrichten, stellen Sie sicher, dass Sie sowohl Document360 als auch den ADFS-Server als Administratorzugriff haben. Bitte beachten Sie, dass nur Benutzer mit Eigentümer oder Administrator als Projektrolle SSO in Document360 konfigurieren können.

PRO-TIPP

Es wird empfohlen, Document360 und ADFS in zwei separaten Tabs/Browserfenstern zu öffnen, da die Konfiguration von SSO in Document360 dazu führt, dass Sie mehrfach zwischen Okta und Document360 wechseln müssen.

Hinzufügen einer Anwendung in ADFS

Sie müssen eine neue OpenID-Anwendung in ADFS erstellen:

Melden Sie sich in der ADFS-Verwaltungskonsole auf Ihrem ADFS-Server an.

In der ADFS-Verwaltungskonsole navigieren Sie zu Vertrauensparteien (Vertrauenswürdige Parteitreuer).

Klicken Sie mit der rechten Maustaste auf Relying Party Trusts und wählen Sie "Trust für vertrauende Partei hinzufügen".

Im Wizard Add Relying Party Trust wählen Sie Claims aware und klicken Sie auf Start.

Wählen Sie Daten über die vertrauende Partei manuell eingeben und klicken Sie auf Nächst.

Geben Sie einen Anzeigenamen an (z. B. "Document360 OpenID SSO") und klicken Sie auf Next.

Im Schritt Zertifikat konfigurieren klickst du auf Nächste (du kannst das überspringen, wenn du kein Zertifikat benutzt).

Konfiguration des Document360 Service Provider (SP)

Als Nächstes müssen Sie ADFS mit den von Document360 bereitgestellten Service Provider (SP)-Daten konfigurieren:

Öffne Document360 in einem separaten Tab oder Panel.

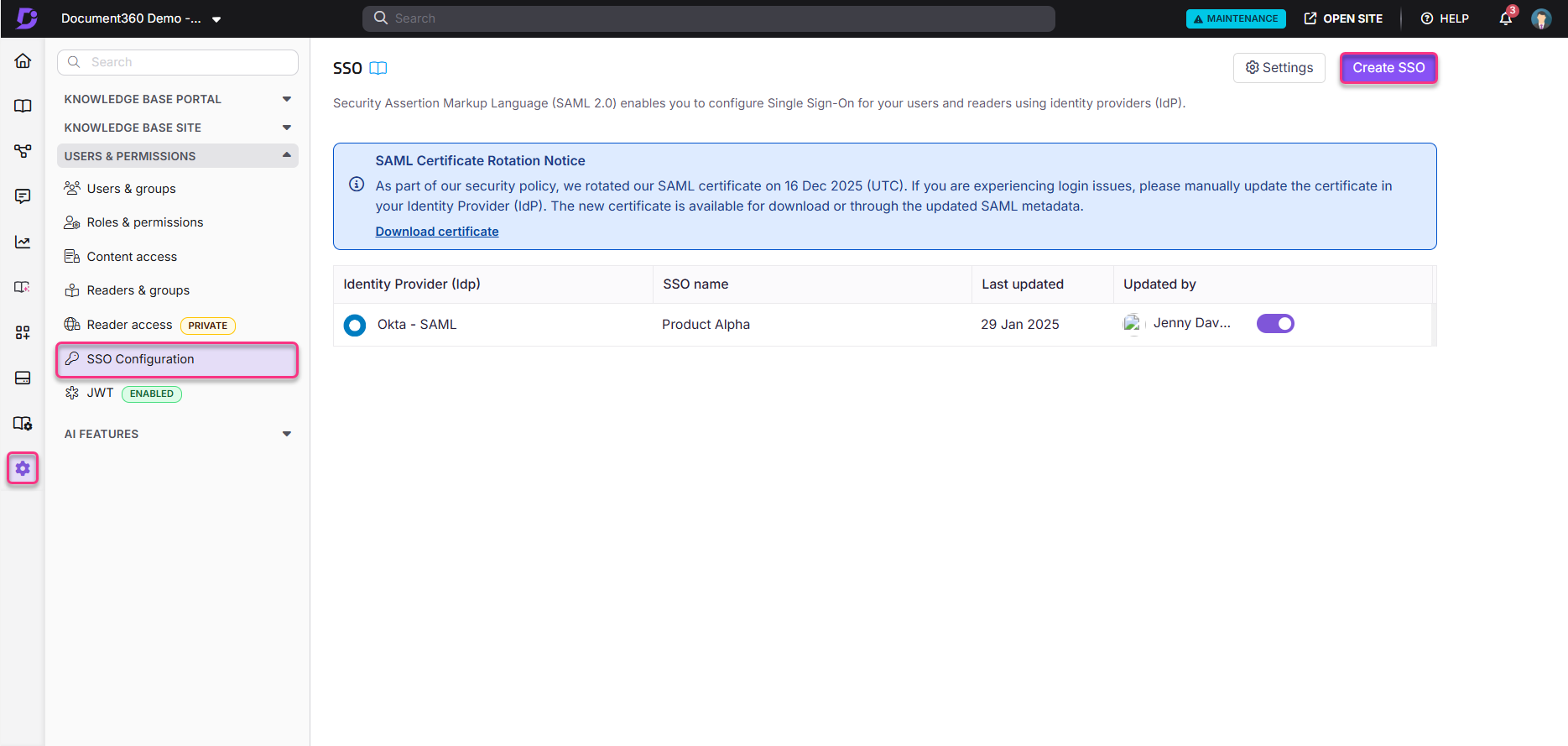

Navigieren Sie zu Einstellungen > Benutzern und Berechtigungen > SSO-Konfiguration in Document360.

Klicken Sie auf die Schaltfläche SSO erstellen .

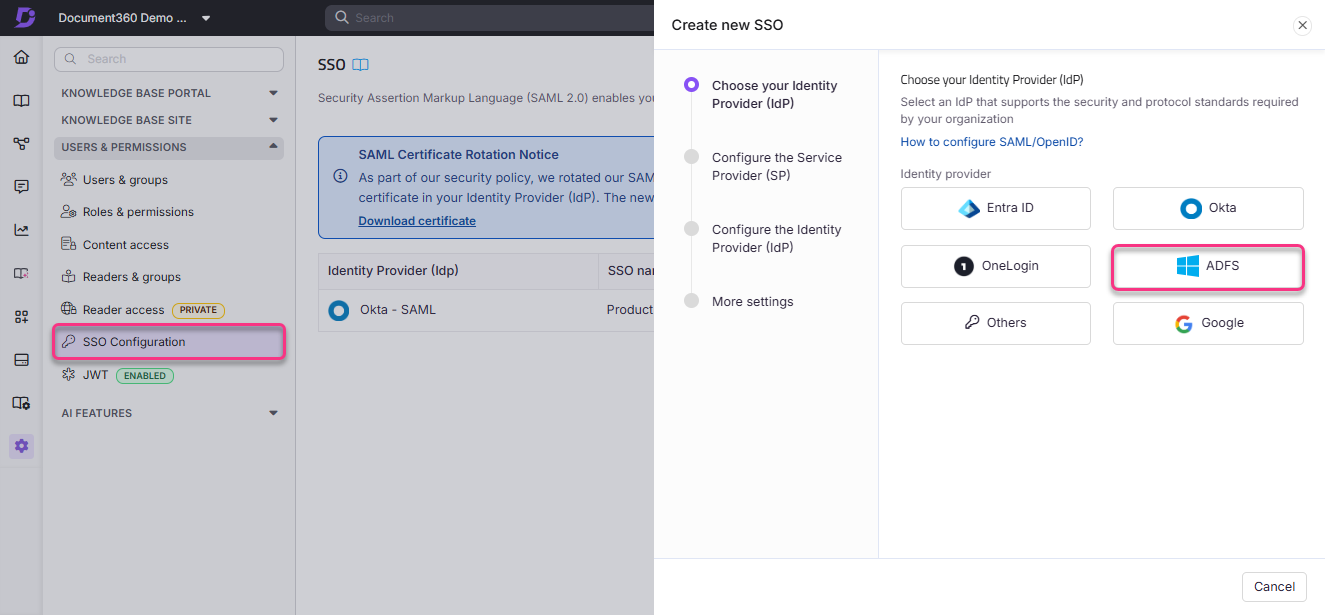

Wählen Sie ADFS als Ihren Identitätsanbieter aus, um automatisch zur Seite "Service Provider konfigurieren" (SP) zu navigieren.

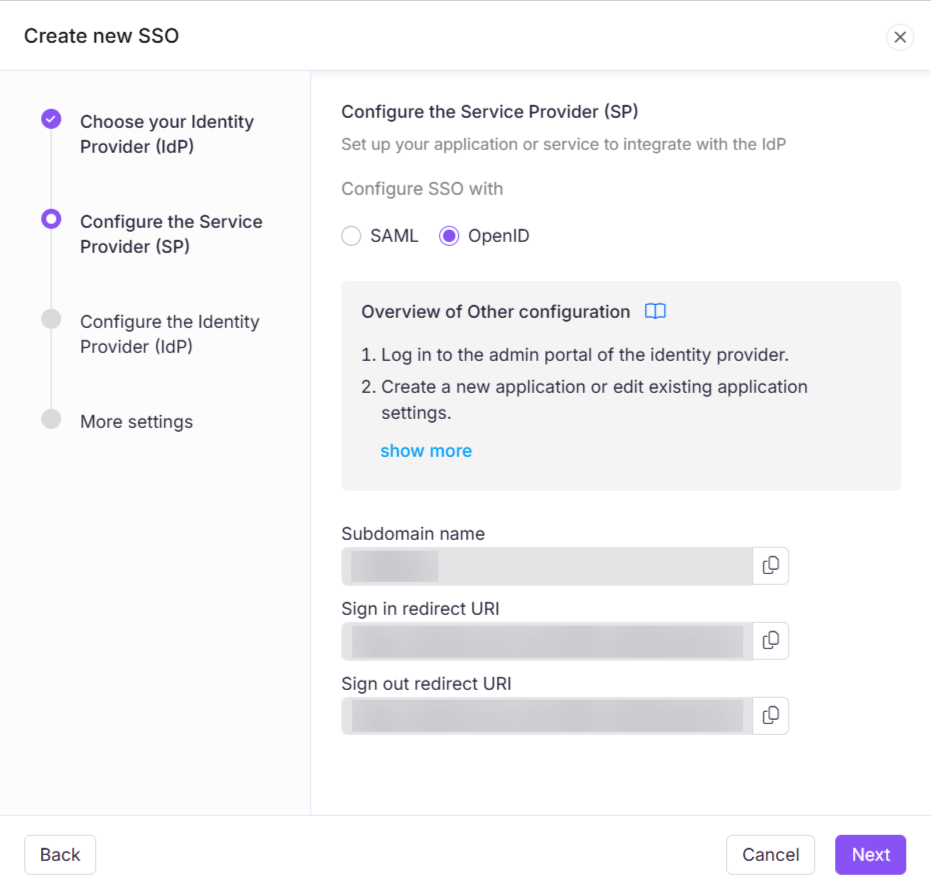

Wähle in der Schaltfläche Configure the Service Provider (SP) den OpenID-Funkknopf .

Die Seite Configure the Service Provider (SP) enthält folgende Werte :

Wählen Sie OpenID als Protokoll.

Subdomainname

Anmelden, umleiten URI

Ausloggen, umleiten URI

Wechsle zum Tab/Panel der ADFS-Management-Konsole und gib diese Werte in die entsprechenden Felder im Schritt URL konfigurieren ein:

Relying Party Identifier: Verwenden Sie den von Document360 bereitgestellten Unterdomainnamen .

Anmelde-URL: Geben Sie die Anmelde-Weiterleitung URI ein.

Abmelde-URL: Geben Sie die Abmelde-Weiterleitung URI ein.

Klicken Sie auf Nächstes und schließen Sie die restlichen Schritte im Wizard ab, wie zum Beispiel die Einrichtung der Mehrfaktor-Authentifizierung bei Bedarf und die Erlaubnis des Zugriffs auf die Anwendung aller Nutzer.

Überprüfen Sie Ihre Einstellungen und klicken Sie auf Weiter, um den vertrauenswürdigen Trust hinzuzufügen.

Auf dem letzten Bildschirm aktivieren Sie das Kästchen für das Feld "Anspruchsregeln bearbeiten" und klicken Sie auf Schließen.

Konfiguration von Anspruchsregeln

Im Dialogfeld Anspruchsregeln bearbeiten klicken Sie auf Regel hinzufügen.

Wählen Sie LDAP-Attribute als Claims als Regelvorlage senden und klicken Sie auf Weiter.

Gib einen Namen für die Claim-Regel an (z. B. "Send LDAP Attributes").

Konfigurieren Sie Folgendes:

Attribute Store: Wählen Sie Active Directory aus.

Kartierung:

LDAP-Attribut: Benutzer-Principal-Name | Ausgehende Antragsart: Namens-ID

LDAP-Attribut: E-Mail-Adressen | Art des ausgehenden Antrags: E-Mail

LDAP-Attribut: Display-Name | Ausgehender Anspruchstyp: Name

Klicken Sie auf Beenden , um die Regel hinzuzufügen.

Klicken Sie auf Anwenden , um Ihre Änderungen zu speichern und den Dialog zu schließen.

Document360 OpenID SSO-Konfiguration

Jetzt konfigurieren Sie die SSO-Einstellungen in Document360:

Kehren Sie zum Document360-Tab/-Panel zurück, das die Seite "Service Provider konfigurieren" (SP) anzeigt.

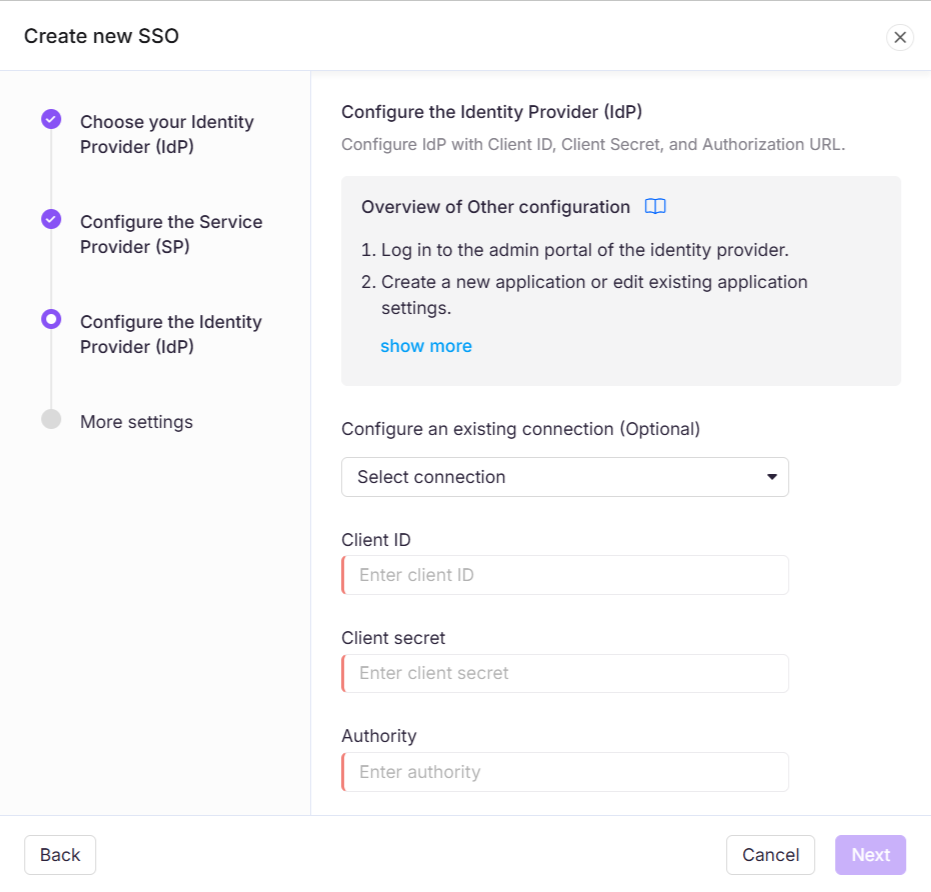

Klicken Sie auf Next , um zur Seite "Configure the Identity Provider (IdP)" zu gelangen und die entsprechenden Werte aus Ihrer ADFS-Konfiguration einzugeben:

ADFS | Document360 |

|---|---|

Client-Kennung (Client-ID) | Kunden-ID |

Kundengeheimnis | Kundengeheimnis |

Aussteller-URL | Autorität (Autorisierungs-URL oder Endpunkt) |

Stellen Sie sicher, dass die Client-Kennung mit der in ADFS konfigurierten Relying Party Identifier übereinstimmt.

Schalten Sie die Option "Admit IdP initiierte Anmeldung" basierend auf Ihren Projektbedürfnissen ein- oder aus.

Klicken Sie auf Weiter, um zur Seite Mehr-Einstellungen zu gelangen.

Weitere Schauplätze

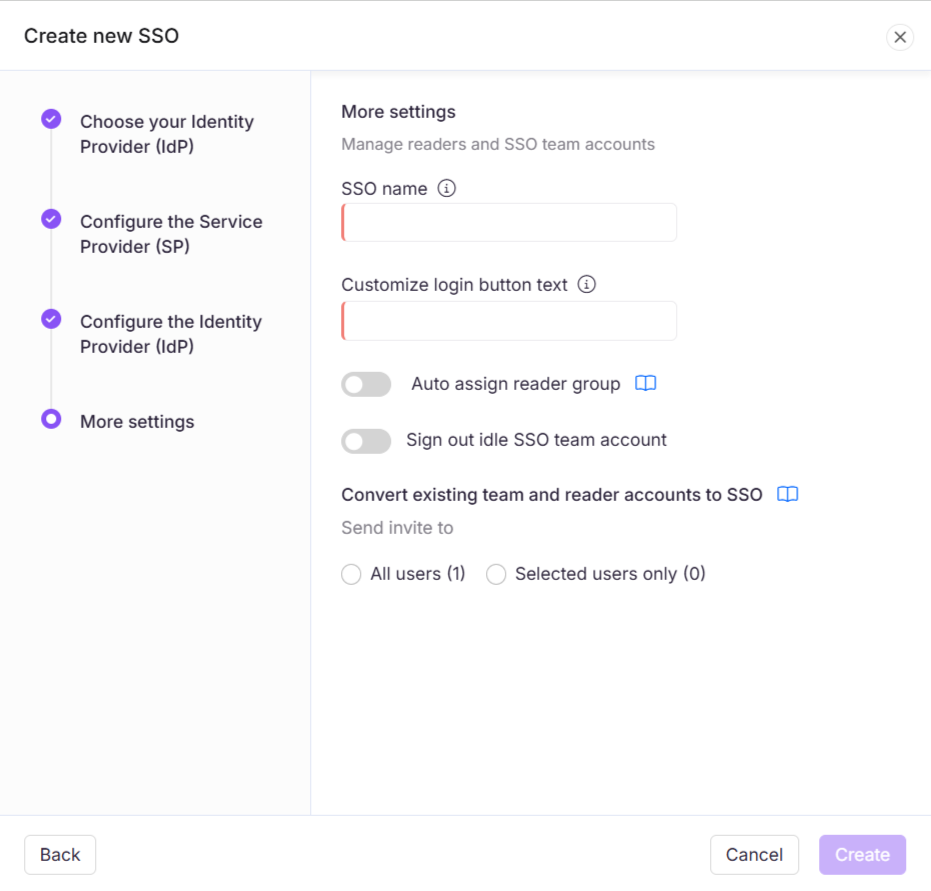

Konfigurieren Sie auf der Seite "Mehr Einstellungen " Folgendes:

SSO-Name: Geben Sie einen Namen für die SSO-Konfiguration ein.

Login-Button anpassen: Geben Sie den Text für den Login-Button ein, der den Nutzern angezeigt wird.

Lesegruppe automatisch zuweisen: Schalte bei Bedarf ein- oder aus.

Ausloggen, leerer SSO-Nutzer: Ein- oder ausschalten, je nach Anforderung.

Entscheiden Sie, ob Sie bestehende Nutzer- und Leserkonten zum SSO einladen.

Klicken Sie auf Erstellen , um die OpenID-SSO-Konfiguration abzuschließen.