Planes que admiten esta función: Enterprise

Antes de configurar el Inicio de Sesión Único (SSO) entre Document360 y ADFS usando el protocolo SAML, asegúrate de tener acceso administrativo tanto a Document360 como al servidor ADFS. Ten en cuenta que solo los usuarios con los roles de Propietario o Administrador como Proyecto pueden configurar SSO en Document360.

CONSEJO PROFESIONAL

Se recomienda abrir Document360 y ADFS en dos pestañas/ventanas de navegador separadas, ya que configurar SSO en Document360 requerirá cambiar entre Okta y Document360 varias veces.

Añadir una aplicación en ADFS

Necesitarás crear una nueva aplicación SAML en ADFS:

Inicia sesión en la consola de gestión de ADFS en tu servidor ADFS.

En la consola de gestión de ADFS , navega hasta Fideicomisos de Parte Confiable.

Haz clic derecho en Fideicomisos de Parte Confiable y selecciona Añadir Fideicomiso de Parte Confiable.

En el Asistente de Confianza de Parte Dependiendo de Añade, elige Conocimiento de Reclamaciones y haz clic en Iniciar.

Selecciona Introducir datos sobre la parte de confianza manualmente y haz clic en Siguiente.

Proporciona un nombre de visualización (por ejemplo, "Document360 SAML SSO") y haz clic en Siguiente.

En el paso Configurar Certificado , haz clic en Siguiente (puedes saltarte esto si no usas un certificado).

En Configurar URL, seleccione Habilitar soporte para el protocolo SAML 2.0 WebSSO.

Configuración del proveedor de servicios (SP) de Document360

A continuación, tendrás que configurar ADFS con los datos del Proveedor de Servicios (SP) proporcionados por Document360:

Abre Document360 en una pestaña o panel separado.

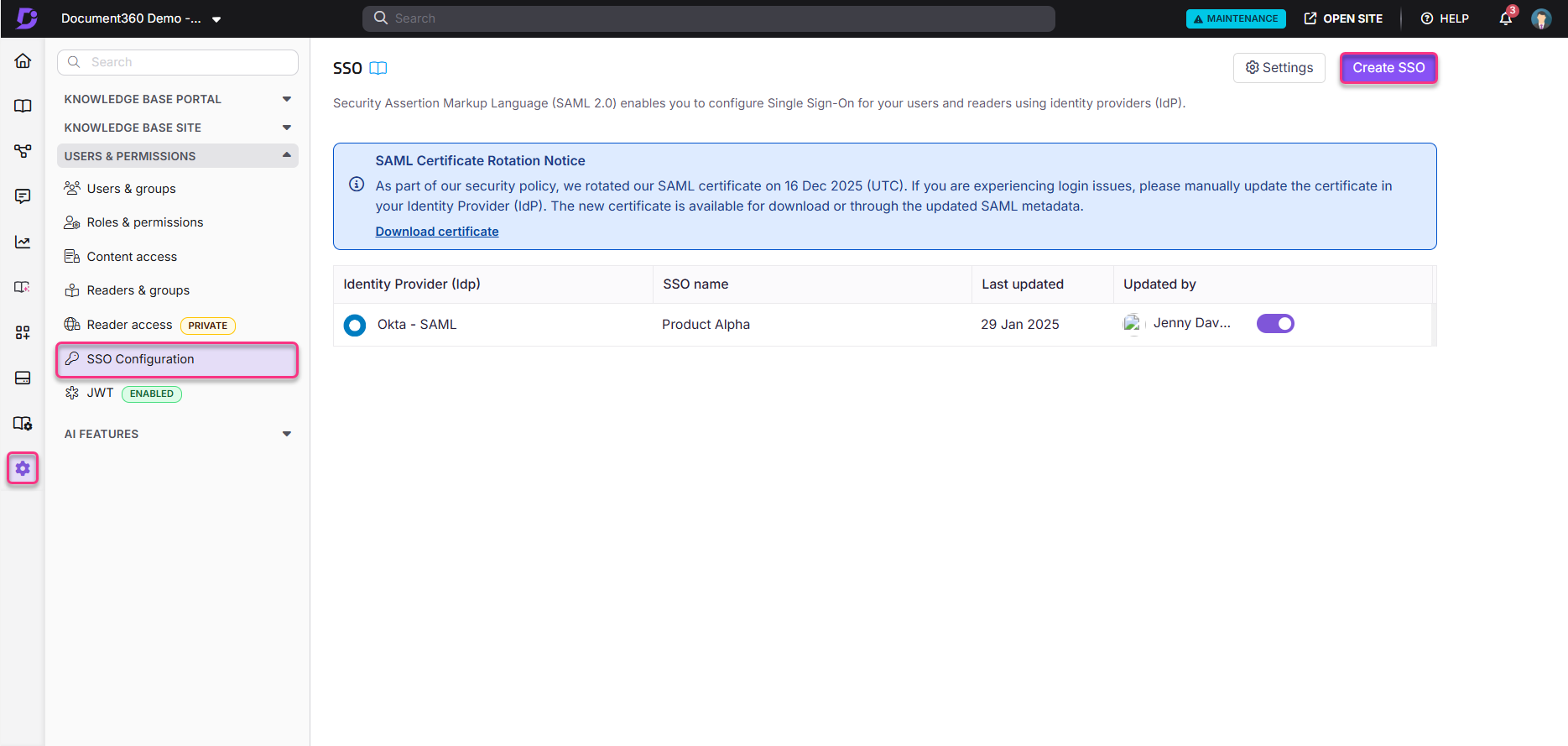

Navega a Configuración > Usuarios y permisos > Configuración SSO en Document360.

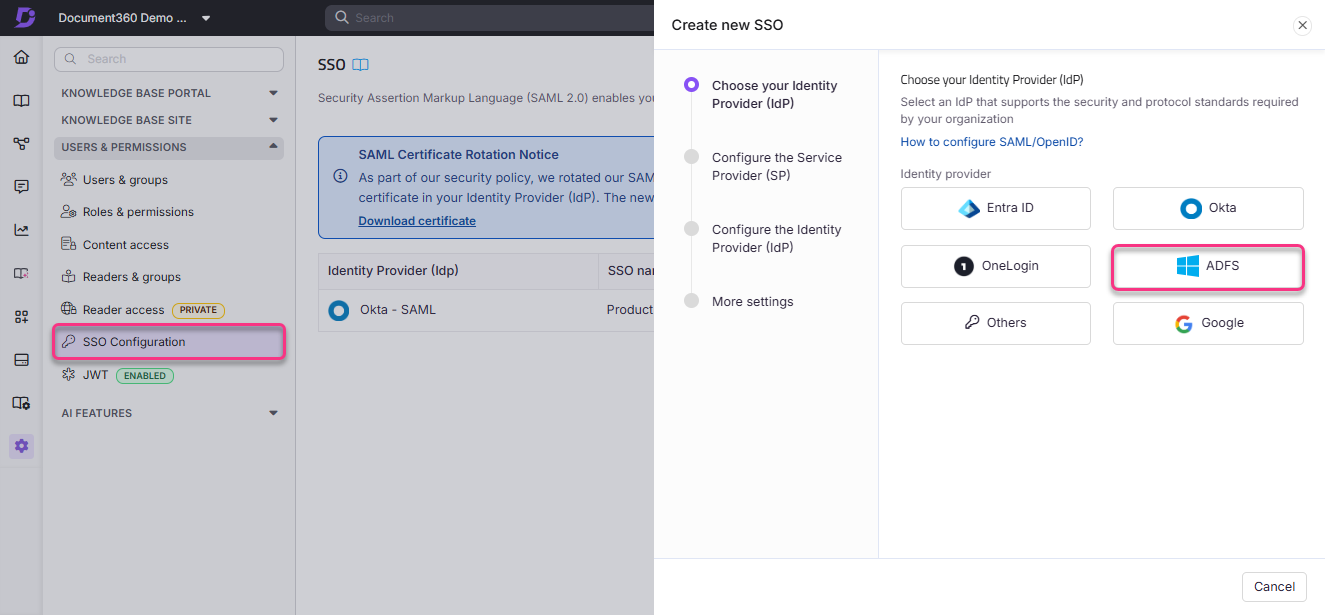

Haz clic en el botón Crear SSO .

Selecciona ADFS como tu Proveedor de Identidad (IdP) para navegar automáticamente a la página Configurar el Proveedor de Servicios (SP ).

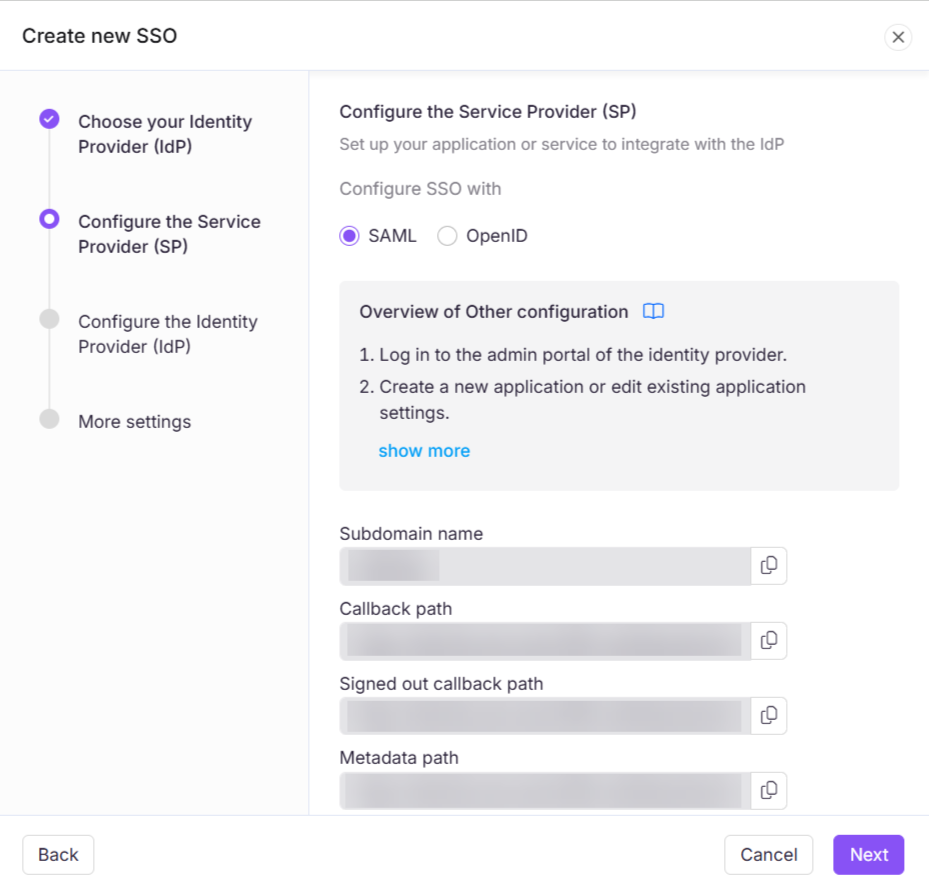

En la página Configurar el proveedor de servicios (SP), elige SAML como protocolo.

Se te dirigirá a la página Configurar el Proveedor de Servicios (SP ), que contiene los siguientes valores:

Nombre de subdominio: El subdominio único de tu instancia de Document360 (por ejemplo, yourcompany.document360.io).

Ruta de devolución de llamada: El URI al que los usuarios serán redirigidos tras iniciar sesión.

Ruta de devolución de llamada desconectada: El URI al que los usuarios serán redirigidos tras cerrar sesión.

Ruta de metadatos: La URL donde se pueden recuperar los metadatos SAML de Document360.

ID de entidad del proveedor de servicios: El identificador único del proveedor de servicios Document360.

Introduce estos valores en los campos correspondientes de los pasos Configurar URL e Identificadores en ADFS:

Identificador de Parte Confiable: Utilice el ID de entidad proveedor de servicios proporcionado por Document360.

URL de inicio de sesión: Introduce la ruta de devolución de llamada.

URL de cierre de sesión: Introduce la ruta de devolución de llamada Cerrada y cerrada sesión.

Identificador de confianza de la parte confiable: Utiliza el nombre de subdominio.

URL de metadatos: Introduce la ruta de metadatos para configurar ADFS y recuperar automáticamente los metadatos SAML de Document360.

Haz clic en Siguiente y completa los pasos restantes del asistente, como configurar la autenticación multifactor si es necesario y permitir que todos los usuarios accedan a la aplicación.

Revisa tus ajustes y haz clic en Siguiente para añadir la confianza de la parte confiable.

En la última pantalla, marca la casilla Abrir el cuadro de Editar Reglas de Reclamación y haz clic en Cerrar.

Configuración de las reglas de reclamación

En el cuadro de Editar Reglas de Reclamación , haz clic en Añadir regla.

Selecciona Enviar Atributos LDAP como Reclamaciones como plantilla de regla y haz clic en Siguiente.

Proporciona un nombre para la regla de reclamación (por ejemplo, "Enviar atributos LDAP").

Configura lo siguiente:

Almacenamiento de atributos: Seleccione Active Directory.

Mapeo:

Atributo LDAP: Nombre-Principal-Usuario | Tipo de reclamación saliente: ID de nombre

Atributo LDAP: Direcciones de correo electrónico | Tipo de reclamación saliente: Correo electrónico

Atributo LDAP: Nombre de visualización | Tipo de reclamación saliente: Nombre

Haz clic en Terminar para añadir la regla.

Haz clic en Aplicar para guardar tus cambios y cierra el diálogo.

Configuración SSO de Document360 SAML

Ahora, configura la configuración del SSO en Document360:

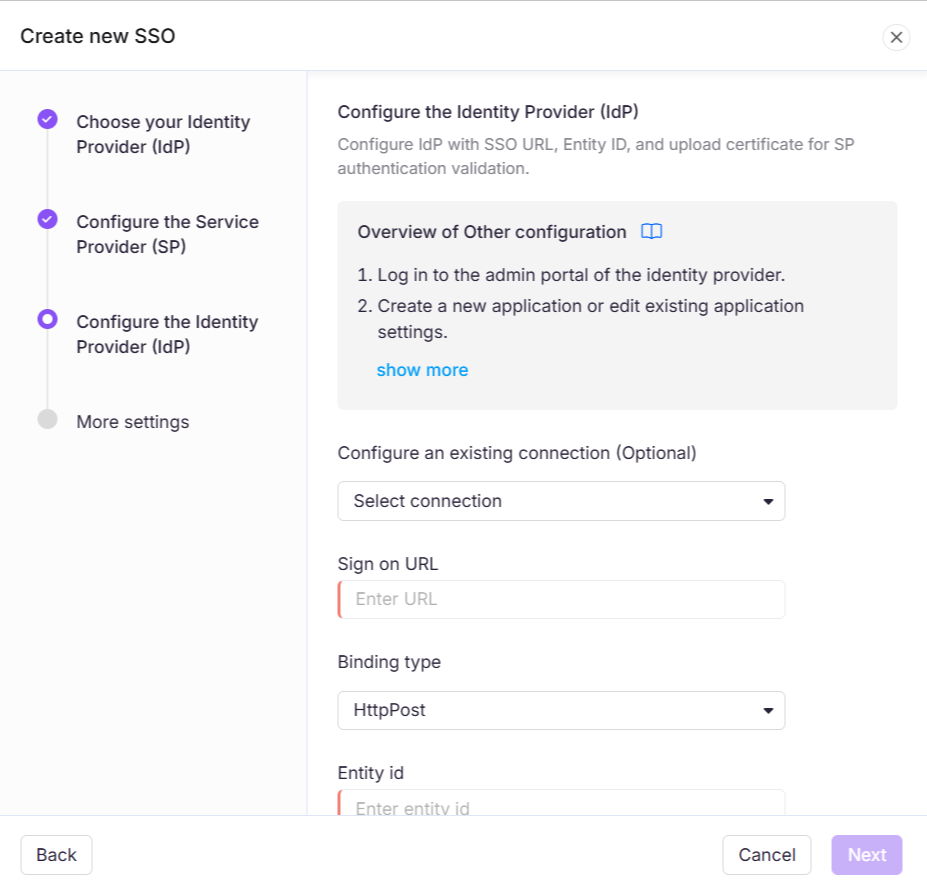

Vuelva a la pestaña o panel Document360 que muestra la página Configurar el Proveedor de Servicios (SP) y haga clic en Siguiente para navegar a la página Configurar el Proveedor de Identidad (IdP ).

Introduce los valores correspondientes de tu configuración ADFS:

ADFS | Document360 |

|---|---|

URL de inicio de sesión SAML | URL de inicio de sesión único del proveedor de identidad |

Identificador (ID de entidad) | Proveedor de Identidad Emisor |

Certificado X.509 | Certificado SAML |

Descarga el certificado X.509 de ADFS y súbelo a Document360 en el campo de Certificado SAML .

Activa o desactiva la opción Permitir inicio de sesión IdP según las necesidades de tu proyecto.

Haz clic en Siguiente para continuar a la página de Más ajustes .

Más escenarios

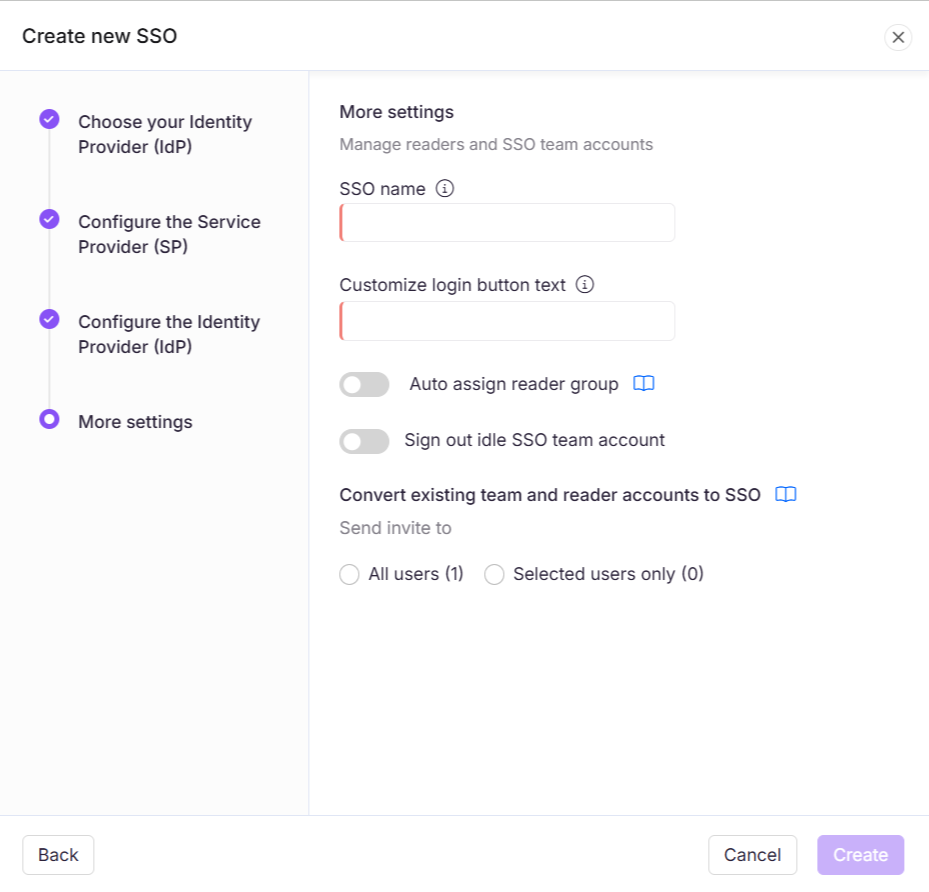

En la página de Más ajustes , configura lo siguiente:

Nombre SSO: Introduce un nombre para la configuración SSO.

Personalizar botón de inicio de sesión: Introduce el texto del botón de inicio de sesión que se muestra a los usuarios.

Asignar automáticamente el grupo de lectores: Activa o apaga según sea necesario.

Cerrar sesión con un usuario SSO inactivo: Activa o desactiva según tus necesidades.

Haz clic en Crear para completar la configuración SAML SSO.