Pläne, die diese Funktion unterstützen: Enterprise

OpenID Connect (OIDC) ist ein offenes, standardisiertes Authentifizierungsprotokoll, das es Nutzern ermöglicht, sich mit einem einzigen Satz von Zugangsdaten in mehrere webbasierte Anwendungen einzuloggen. Es basiert auf dem OAuth 2.0 Autorisierungsframework. Mit aktiviertem OpenID können sich Document360-Nutzer mit ihren bestehenden Zugangsdaten eines Identitätsanbieters (IdP) auf der Plattform anmelden. Dadurch müssen Nutzer sich mehrere Passwörter merken, und verringert das Risiko unbefugten Zugriffs. Document360 unterstützt die Konfiguration mehrerer Single Sign-on (SSO)-Endpunkte, sodass sowohl Benutzer als auch Leser sich mit ihrem bevorzugten Identitätsanbieter anmelden können.

Unterstützte Identitätsanbieter

Document360 unterstützt folgende Identitätsanbieter (IdP):

Okta

Entra ID

Google

Auth0

ADFS

OneLogin

Weitere

SSO mit OpenID konfigurieren

Melden Sie sich in Ihrem Document360-Konto an und navigieren Sie zu Ihrem gewünschten Projekt.

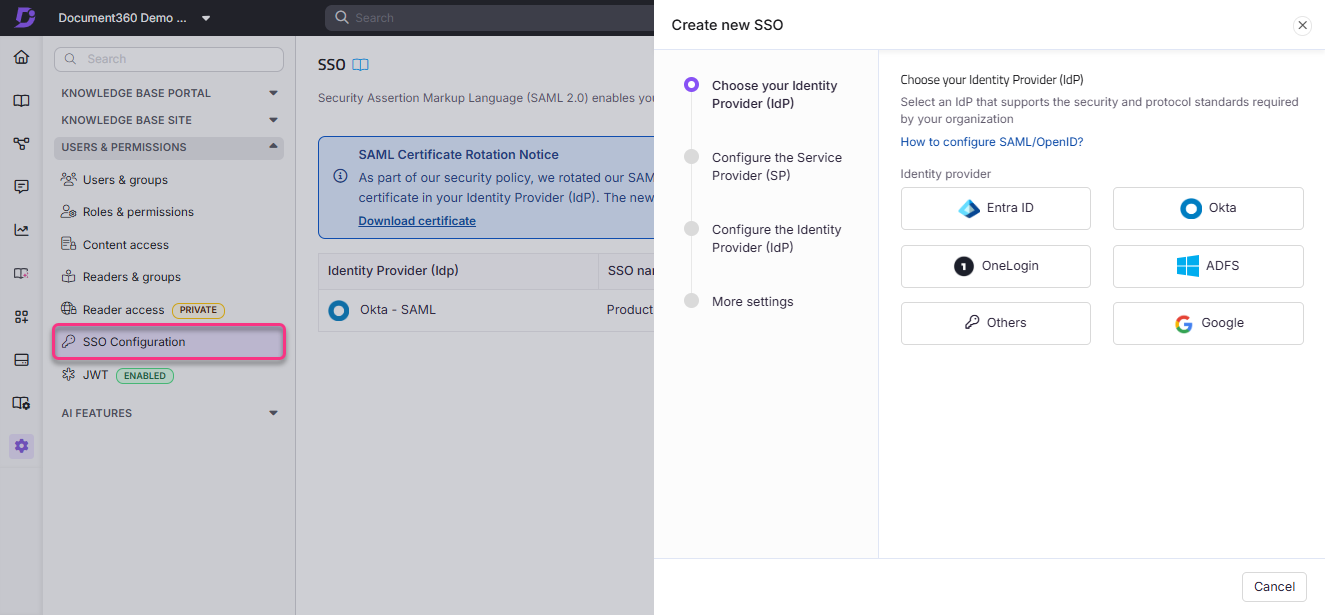

Navigiere zu () > Benutzer & Berechtigungen > SSO-Konfiguration.

Klicken Sie auf Create SSO.

Wählen Sie einen Identitätsanbieter auf der Seite "Wählen Sie Ihren Identitätsanbieter (IdP) ".

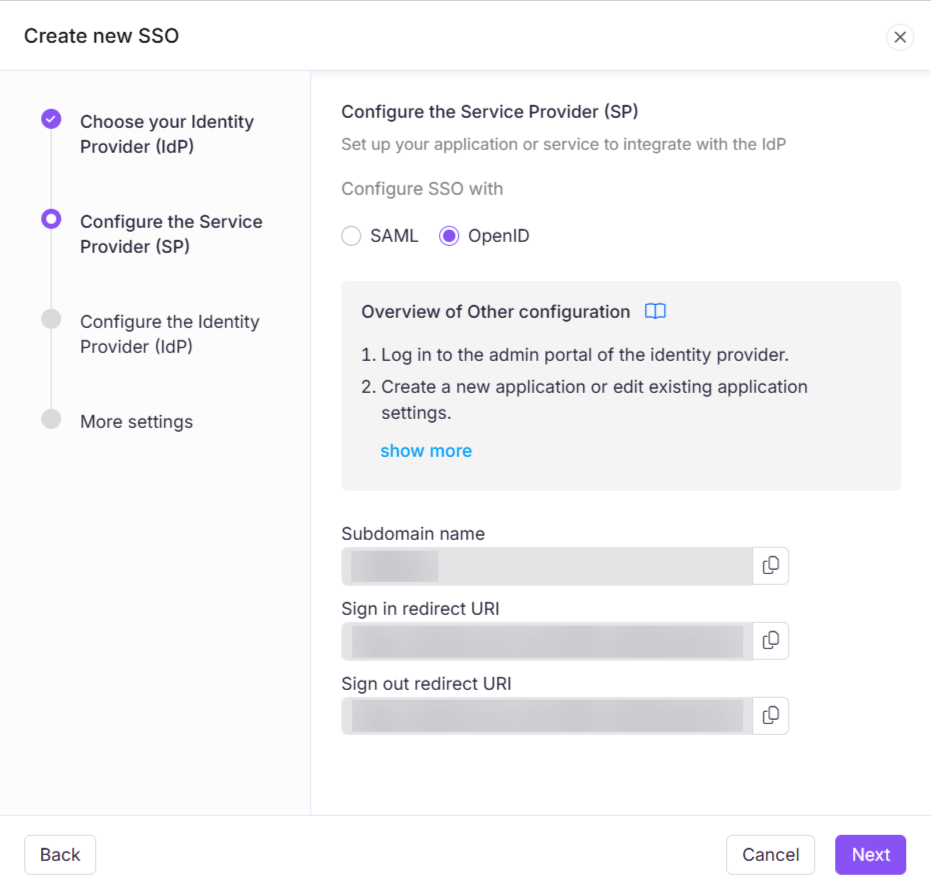

Wählen Sie OpenID auf der Seite "Service Provider konfigurieren" (SP) aus.

Verwenden Sie die auf der Seite "Service Provider konfigurieren" (SP) angegebenen Angaben und konfigurieren Sie die Document360-Anwendung mit dem zuvor ausgewählten Identitätsanbieter.

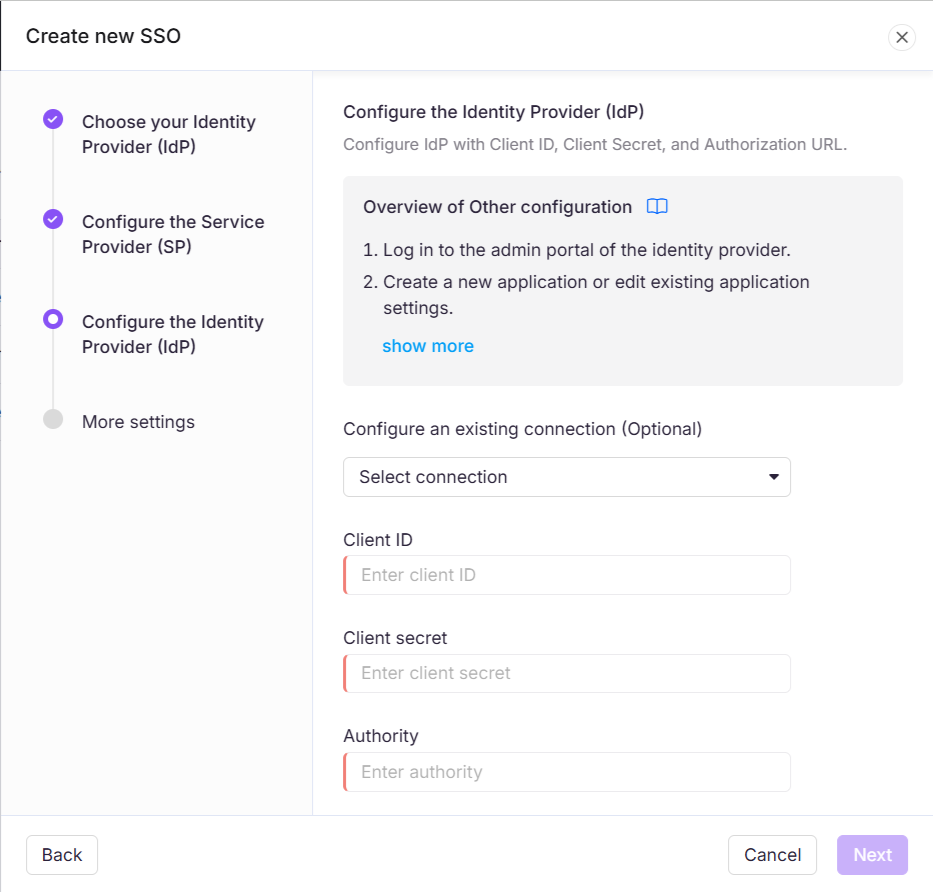

Verwenden Sie die vom Identitätsanbieter bereitgestellten Details und richten Sie die SSO-Konfiguration in Document360 auf der Seite "Identity Provider (Identity Provider" konfigurieren (IdP) ein.

Sobald Sie die SSO-Konfiguration basierend auf dem OpenID-Protokoll erfolgreich abgeschlossen haben, können Sie Mitglieder Ihres Projekts zur konfigurierten SSO-Anwendung einladen.

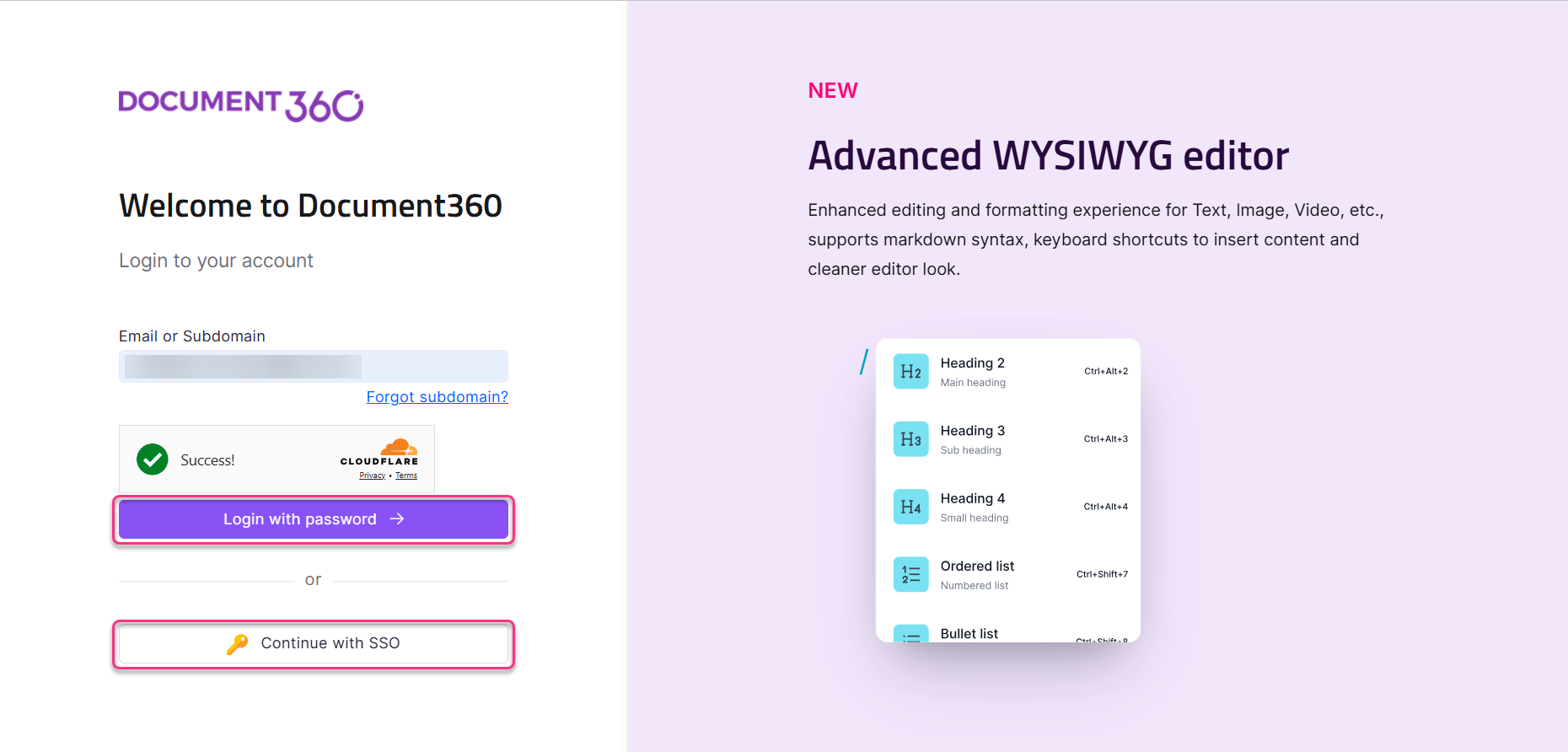

Jetzt können Nutzer sich entweder mit E-Mail und Passwort oder mit SSO bei Document360 anmelden.

Fehlerbehebung

Wenn Sie während der OpenID-SSO-Einrichtung oder des Logins auf Probleme stoßen, verweisen Sie auf die folgenden häufigen Fehler und deren Lösungen:

Konfigurationsfehler bei der Autoritäts-URL

Fehler: IDX20803: Keine Konfiguration erhalten: 'System.String'

Dieser Fehler tritt typischerweise aufgrund einer falschen oder falsch konfigurierten Autoritäts-URL in der OpenID-SSO-Konfiguration auf.

Schritte zur Lösung:

Um dieses Problem zu lösen,

Identifizieren Sie die korrekte Autoritäts-URL

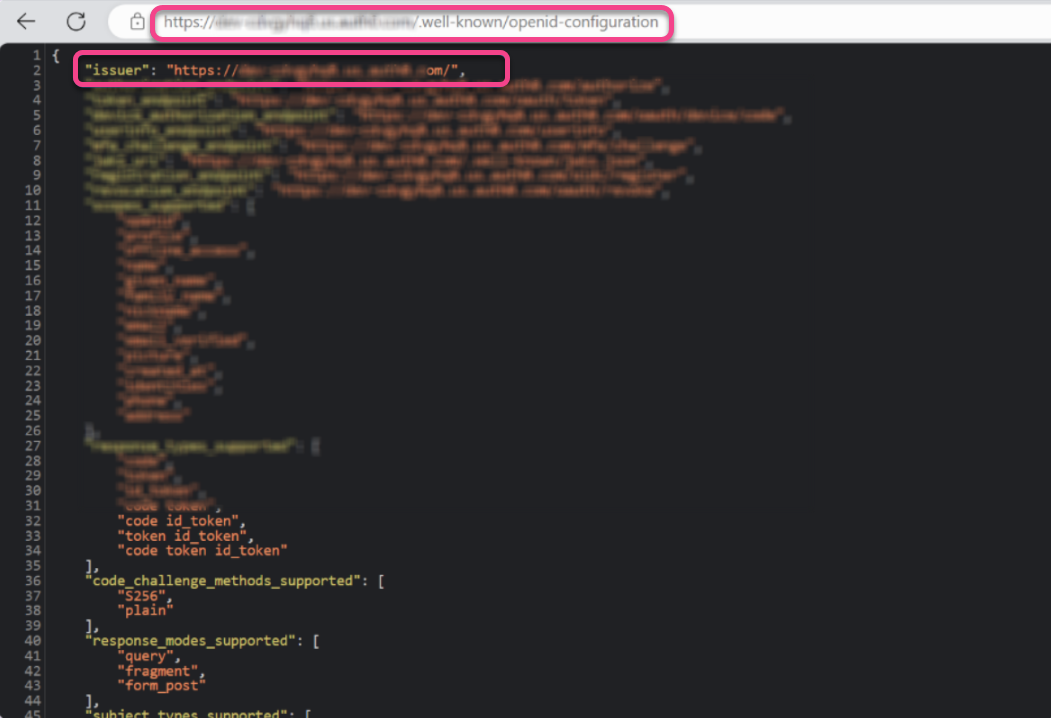

Greifen Sie auf das Discovery-Dokument zu, das spezifisch für Ihren Identitätsanbieter (Identity Provider, IdP) ist, indem Sie das folgende URL-Format verwenden:

https://<domain>/.well-known/openid-configurationWenn Sie zum Beispiel Auth0 verwenden, könnte es so aussehen:

https://your-domain.auth0.com/.well-known/openid-configurationÖffnen Sie diese URL in einem Webbrowser, um das Discovery-Dokument einzusehen.

Rufen Sie die Autoritäts-URL in Document360 ab und aktualisieren Sie sie

Im Discovery-Dokument finden Sie das Feld mit

"issuer"der Bezeichnung .Kopiere den Wert dieses Feldes; dies ist Ihre korrekte Autoritäts-URL.

Melden Sie sich in Ihrem Document360-Projekt an.

Navigiere zu () > Benutzer & Berechtigungen > SSO-Konfiguration.

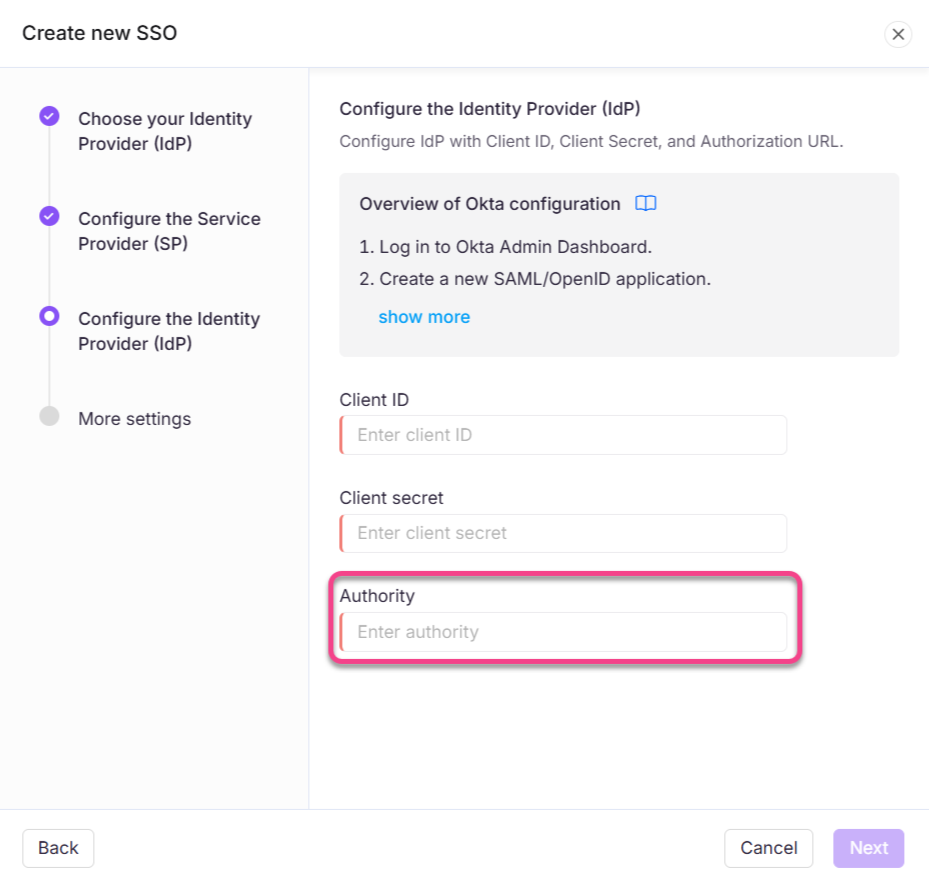

Klicken Sie auf Bearbeiten in Ihrer bestehenden OpenID-SSO-Konfiguration und navigieren Sie zur Seite "Identitätsanbieter konfigurieren" (IdP).

Im Autoritätsfeld füge die kopierte URL ein.

Verifizieren und testen Sie die Konfiguration

Stellen Sie sicher, dass sich in der Autoritäts-URL keine nachlaufenden Leerzeichen oder falsche Zeichen befinden.

Speichere die Konfiguration.

Versuchen Sie, sich mit SSO einzuloggen, um zu überprüfen, ob das Problem behoben ist.

Wenn das Problem nach diesen Schritten weiterhin besteht, sollten Sie in Erwägung ziehen, Netzwerkprobleme oder Firewall-Einstellungen zu überprüfen, die den Zugriff auf den Konfigurationspunkt des Identity Providers blockieren könnten. Stellen Sie außerdem sicher, dass die SSL-Zertifikate Ihres Identitätsanbieters gültig und nicht abgelaufen sind, da dies ebenfalls zu Verbindungsproblemen führen kann.