Offres prenant en charge cette fonctionnalité : Entreprise

Avant de configurer la connexion unique (SSO) entre Document360 et ADFS en utilisant le protocole OpenID, assurez-vous d’avoir un accès administrateur à la fois à Document360 et au serveur ADFS. Veuillez noter que seuls les utilisateurs ayant les rôles Propriétaire ou Administrateur comme Projet peuvent configurer SSO dans Document360.

ASTUCE PRO

Il est recommandé d’ouvrir Document360 et ADFS dans deux onglets/fenêtres de navigateur distincts, car configurer SSO dans Document360 vous obligera à passer plusieurs fois d’Okta à Document360.

Ajouter une application dans ADFS

Vous devrez créer une nouvelle application OpenID dans ADFS :

Connectez-vous à la console de gestion ADFS sur votre serveur ADFS.

Dans la console de gestion ADFS , naviguez jusqu’à Relying Party Trusts.

Faites un clic droit sur les fiducies de la partie de confiance et sélectionnez Ajouter la confiance de la partie de confiance.

Dans l’Assistant Confiance pour Ajouter une Partie Dépendante, choisissez Informations sur les réclamations et cliquez sur Démarrer.

Sélectionnez manuellement Entrer les données concernant la partie dépendante et cliquez sur Suivant.

Indiquez un nom d’affichage (par exemple, « Document360 OpenID SSO ») et cliquez sur Suivant.

Dans l’étape Configurer le certificat , cliquez sur Suivant (vous pouvez passer cela si vous n’utilisez pas de certificat).

Configuration du fournisseur de services Document360 (SP)

Ensuite, vous devrez configurer ADFS avec les détails du Fournisseur de Service (SP) fournis par Document360 :

Ouvrez Document360 dans un onglet ou panneau séparé.

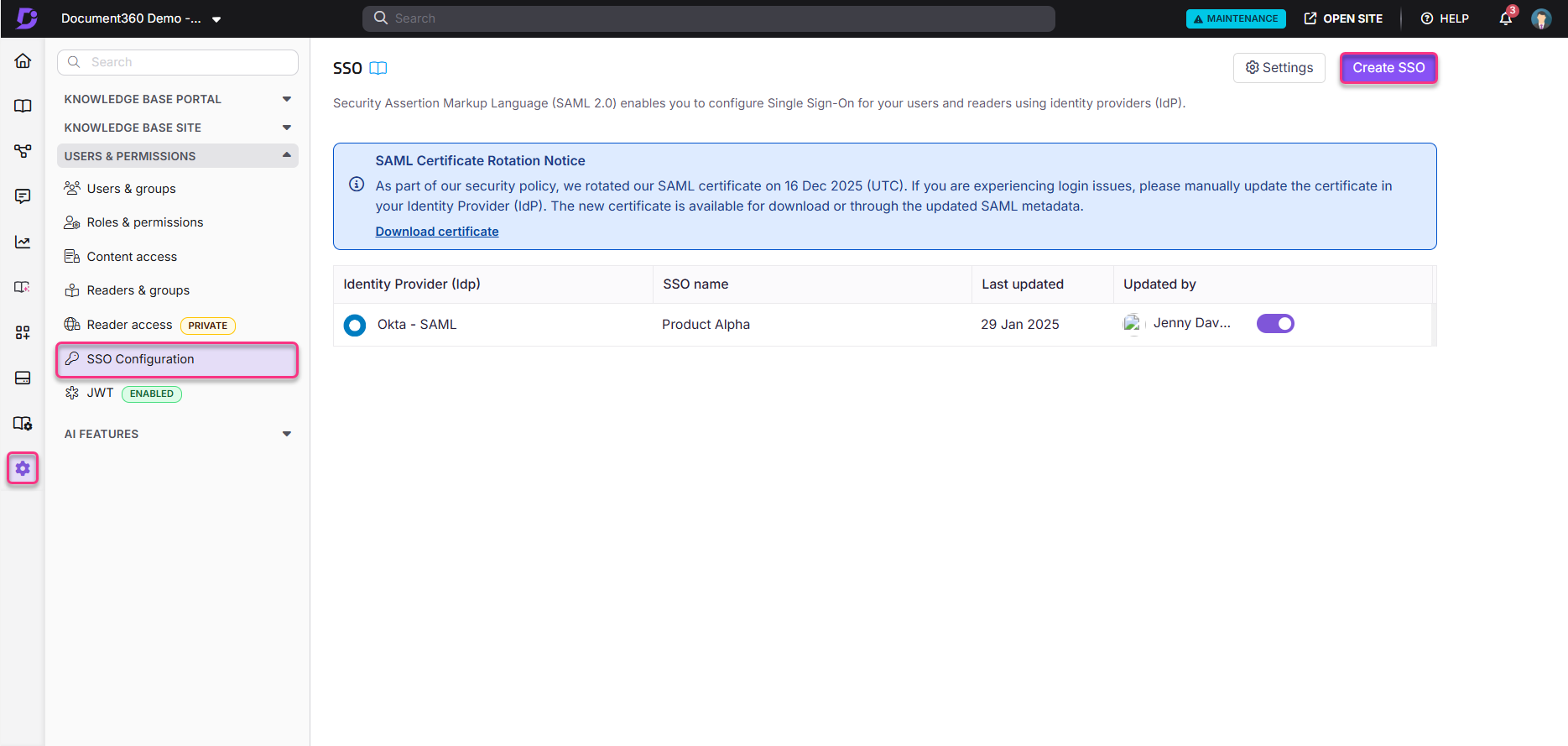

Naviguez dans Paramètres > Utilisateurs et permissions > Configuration SSO dans Document360.

Cliquez sur le bouton Créer SSO .

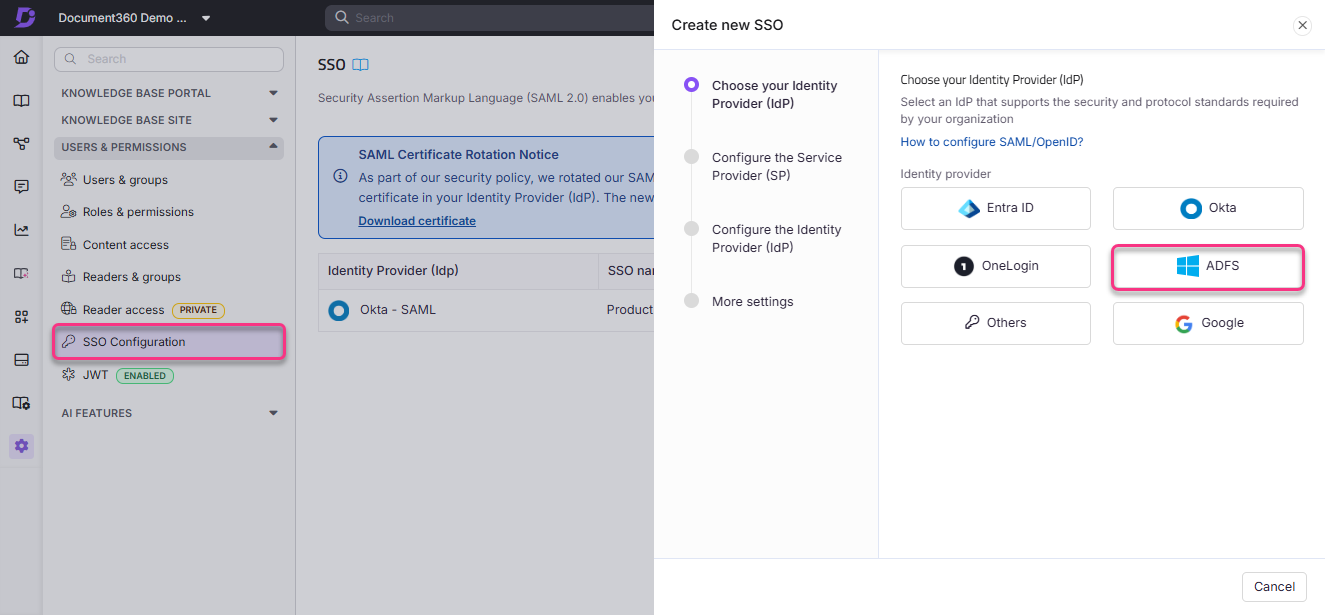

Sélectionnez ADFS comme fournisseur d’identité pour naviguer automatiquement vers la page Configurer le fournisseur de services (SP ).

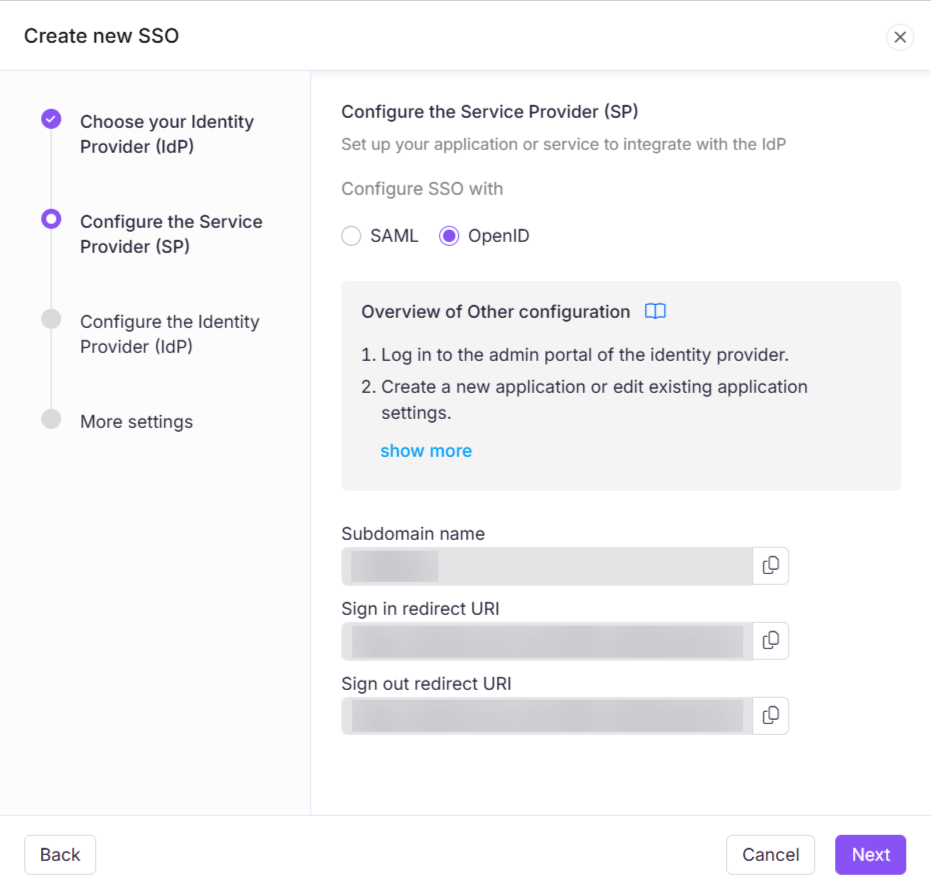

Dans la section Configurer le fournisseur de service (SP), sélectionnez le bouton de radio OpenID.

La page Configurer le fournisseur de service (SP) contient les valeurs suivantes :

Choisissez OpenID comme protocole.

Sous-domaine

URI de redirection de connexion

Déconnexion de l’URI de redirection

Passez à l’onglet/panneau de la console de gestion ADFS et entrez ces valeurs dans les champs correspondants de l’étape Configurer URL :

Identifiant de la partie de confiance : Utilisez le sous-nom de sous-domaine fourni par Document360.

URL de connexion : Saisissez l’URI de redirection de connexion.

URL de déconnexion : Entrez l’URI de redirection de déconnexion.

Cliquez sur Suivant et terminez les étapes restantes de l’assistant, comme la configuration de l’authentification multi-facteurs si nécessaire et la possibilité d’accéder à l’application à tous les utilisateurs.

Vérifiez vos paramètres et cliquez sur Suivant pour ajouter la confiance de la partie dépendante.

Sur le dernier écran, cochez la case Ouvrir la boîte de dialogue Modifier les règles de réclamation et cliquez sur Fermer.

Configuration des règles de revendication

Dans la boîte de dialogue Modifier les règles de réclamation , cliquez sur Ajouter une règle.

Sélectionnez Envoyer des attributs LDAP comme réclamations comme modèle de règle et cliquez sur Suivant.

Indiquez un nom pour la règle de revendication (par exemple, « Envoyer des attributs LDAP »).

Configurez ce qui suit :

Magasin d’attributs : Sélectionnez Active Directory.

Cartographie :

Attribut LDAP : User-Principal-Name | Type de réclamation sortante : Nom d’identification

Attribut LDAP : Adresses e-mail | Type de réclamation sortante : Email

Attribut LDAP : Nom d’affichage | Type de réclamation sortante : Nom

Cliquez sur Terminer pour ajouter la règle.

Cliquez sur Appliquer pour enregistrer vos modifications et fermez la boîte de dialogue.

Document360 OpenID SSO Configuration

Maintenant, configurez les paramètres SSO dans Document360 :

Retournez à l’onglet/panneau Document360 affichant la page Configurer le fournisseur de service (SP ).

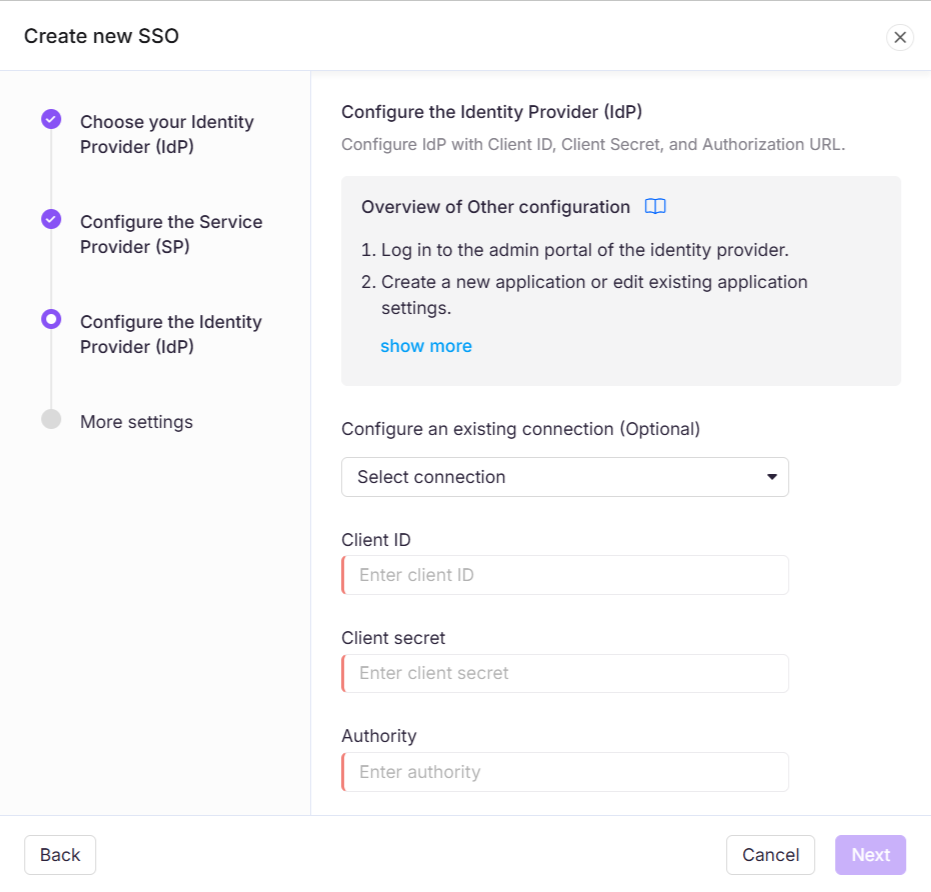

Cliquez sur Suivant pour accéder à la page Configurer le fournisseur d’identité (IdP) et saisissez les valeurs correspondantes de votre configuration ADFS :

ADFS | Document360 |

|---|---|

Identifiant client (ID client) | Client ID |

Client Secret | Client Secret |

URL de l’émetteur | Autorité (URL d’autorisation ou point de terminaison) |

Assurez-vous que l’identifiant client correspond à l’identifiant de la partie fiable configuré dans ADFS.

Activez/désactivez l’option Permettre la connexion initiée par l’IdP en fonction des besoins de votre projet.

Cliquez sur Suivant pour accéder à la page Paramètres supplémentaires .

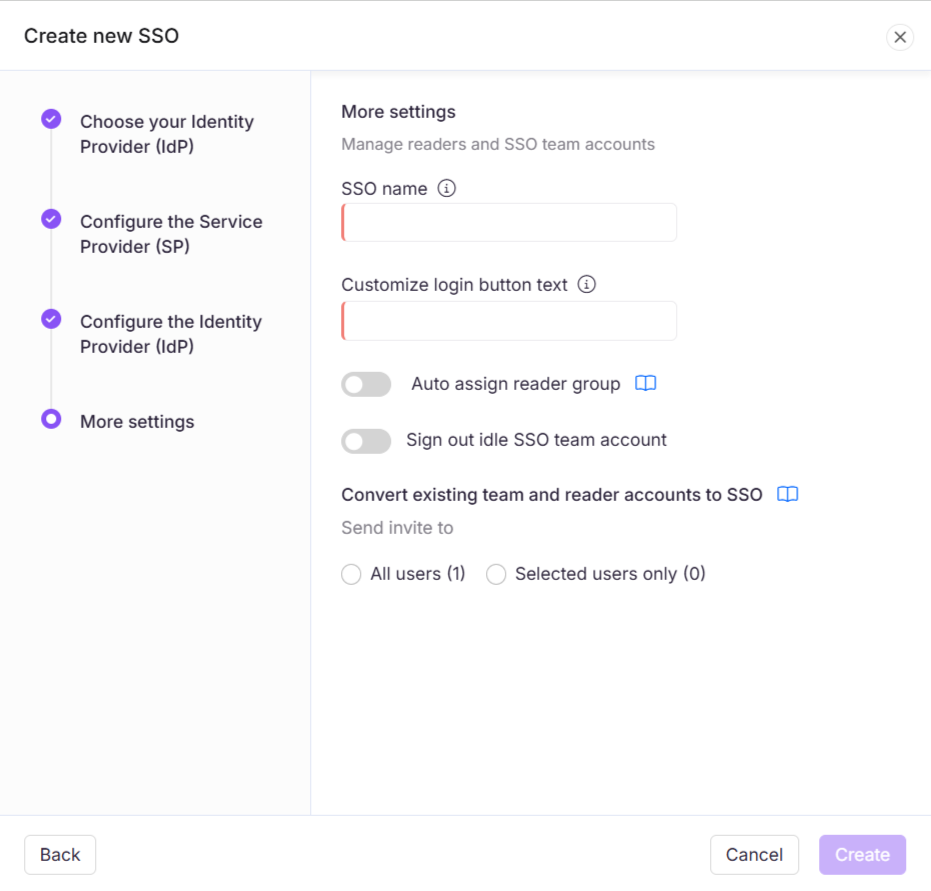

Plus de réglages

Dans la page Nouveaux paramètres , configurez ce qui suit :

Nom SSO : Saisissez un nom pour la configuration SSO.

Personnaliser le bouton de connexion : Saisissez le texte du bouton de connexion affiché aux utilisateurs.

Assignation automatique du groupe de lecteurs : activez/désactivez si besoin.

Déconnectez-vous de l’utilisateur SSO inactif : activez/désactivez selon vos besoins.

Choisissez d’inviter les comptes utilisateurs et lecteurs existants à SSO.

Cliquez sur Créer pour compléter la configuration SSO OpenID.