Planos compatíveis com esse recurso: Enterprise

OpenID Connect (OIDC) é um protocolo de autenticação de padrão aberto que permite aos usuários fazer login em múltiplos aplicativos baseados na web usando um único conjunto de credenciais. Ele é construído sobre o framework de autorização OAuth 2.0. Com o OpenID ativado, os usuários do Document360 podem fazer login na plataforma usando suas credenciais existentes de um provedor de identidade (IdP). Isso elimina a necessidade de os usuários lembrarem múltiplas senhas e reduz o risco de acesso não autorizado. O Document360 suporta a configuração de múltiplos endpoints de login único (SSO), permitindo que tanto usuários quanto leitores façam login usando seu provedor de identidade preferido.

Provedores de identidade suportados

O Document360 suporta os seguintes provedores de identidade (IdP):

Okta

Entra ID

Google

Auth0

ADFS

OneLogin

Outros

Configurando SSO usando OpenID

Faça login na sua conta Document360 e navegue até o projeto desejado.

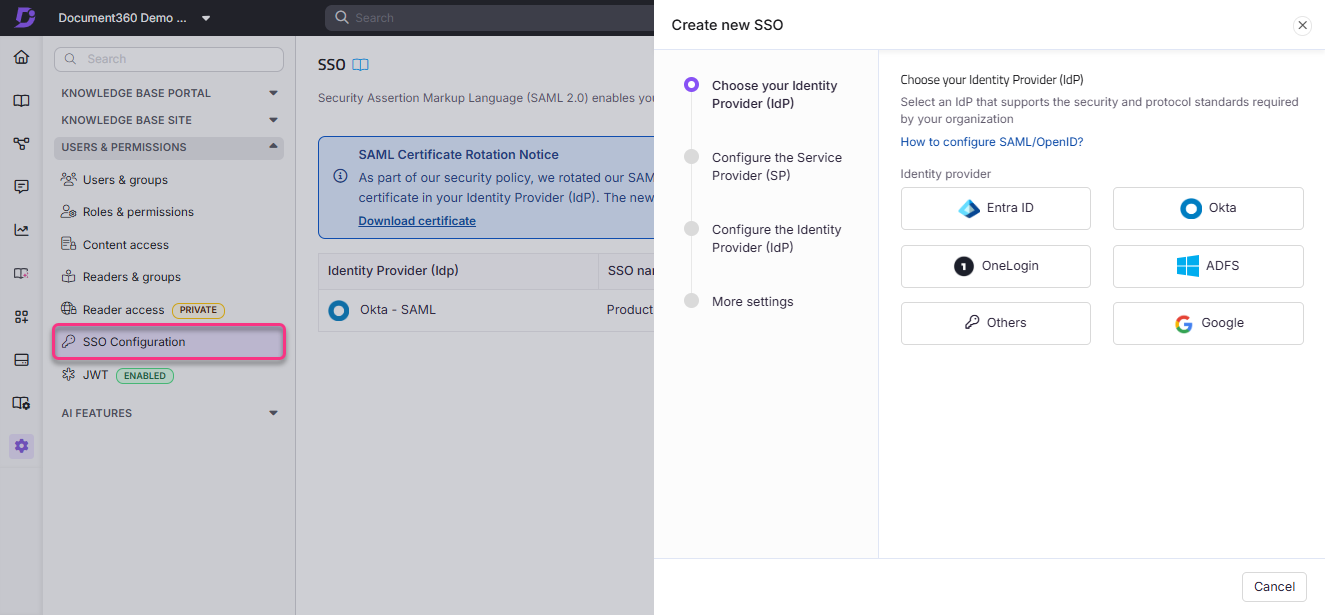

Navegue até Configurações () > Usuários e permissões > Configuração SSO.

Clique em Criar SSO.

Selecione um provedor de identidade na página Escolha seu Provedor de Identidade (IdP ).

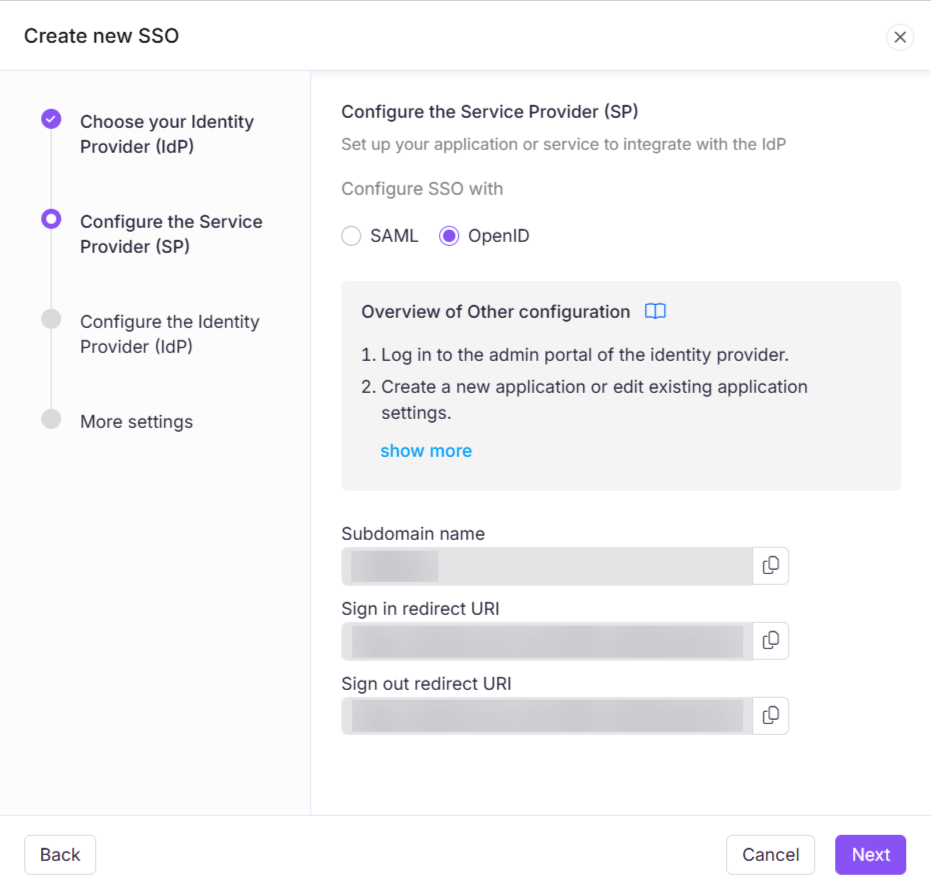

Selecione o OpenID na página Configurar o Provedor de Serviço (SP ).

Usando os detalhes fornecidos na página Configurar o Provedor de Serviço (SP ), configure o aplicativo Document360 com o provedor de identidade previamente selecionado.

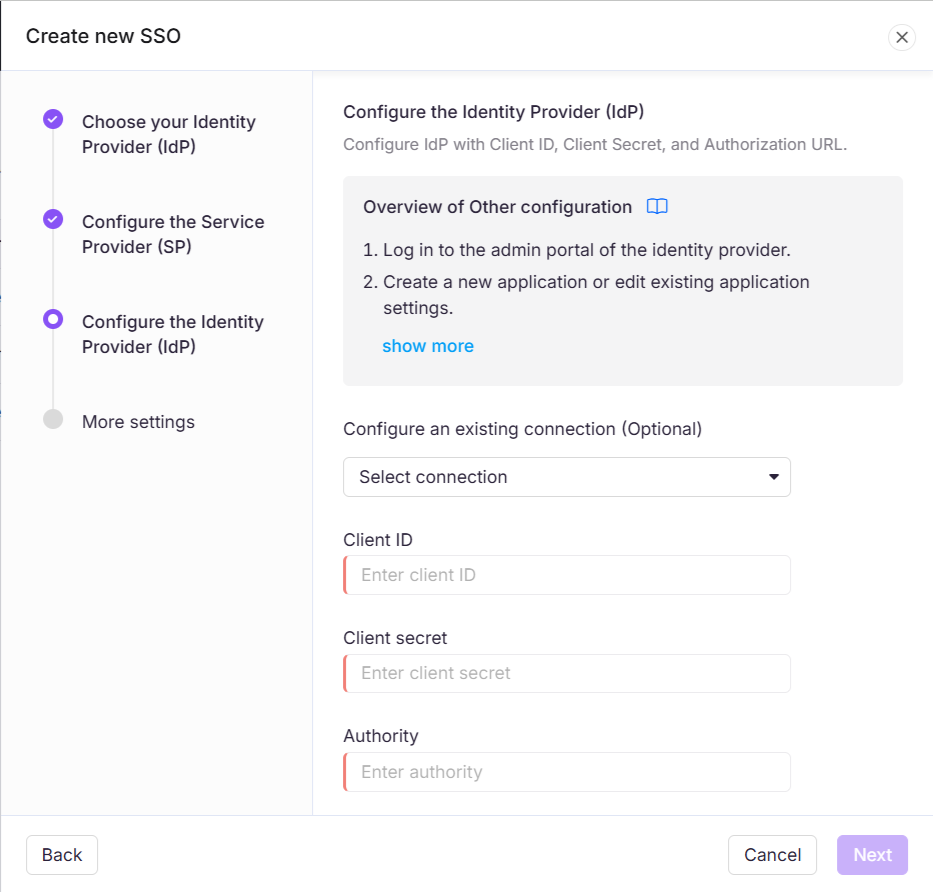

Usando os dados fornecidos pelo provedor de identidade, configure a configuração do SSO no Document360 na página Configurar o Provedor de Identidade (IdP ).

Depois de concluir com sucesso a configuração SSO baseada no protocolo OpenID , você pode convidar membros do seu projeto para a aplicação SSO configurada.

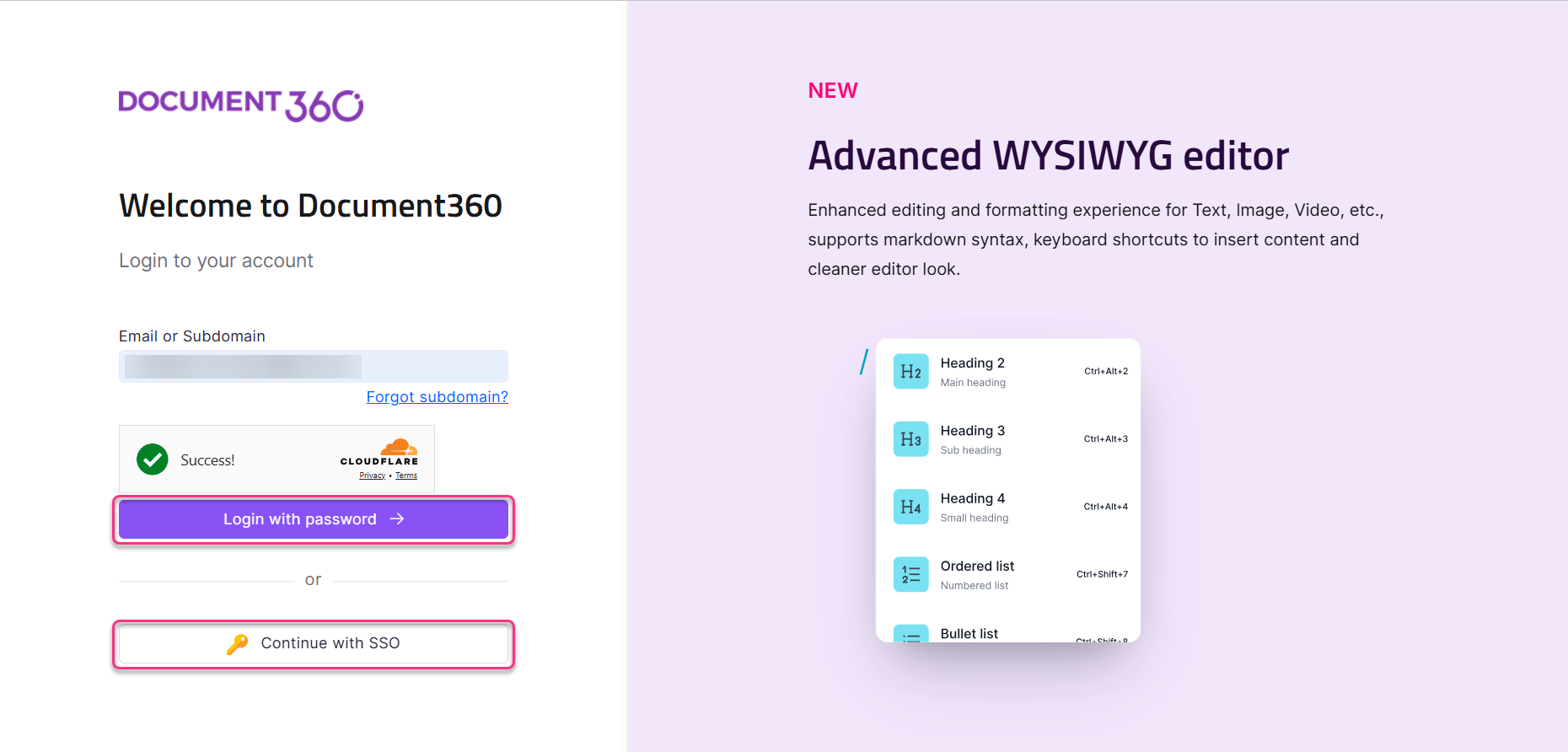

Agora, os usuários podem fazer login no Document360 usando seu e-mail e senha ou usando SSO.

Solução de problemas

Se você encontrar problemas durante a configuração ou login do SSO do OpenID, consulte os seguintes erros comuns e suas soluções:

Erro de configuração da URL de autoridade

Erro: IDX20803: Não é possível obter a configuração de: 'System.String'

Esse erro normalmente ocorre devido a uma URL de Autoridade incorreta ou mal configurada na configuração do OpenID SSO.

Passos para resolver:

Para resolver essa questão,

Identifique a URL de Autoridade Correta

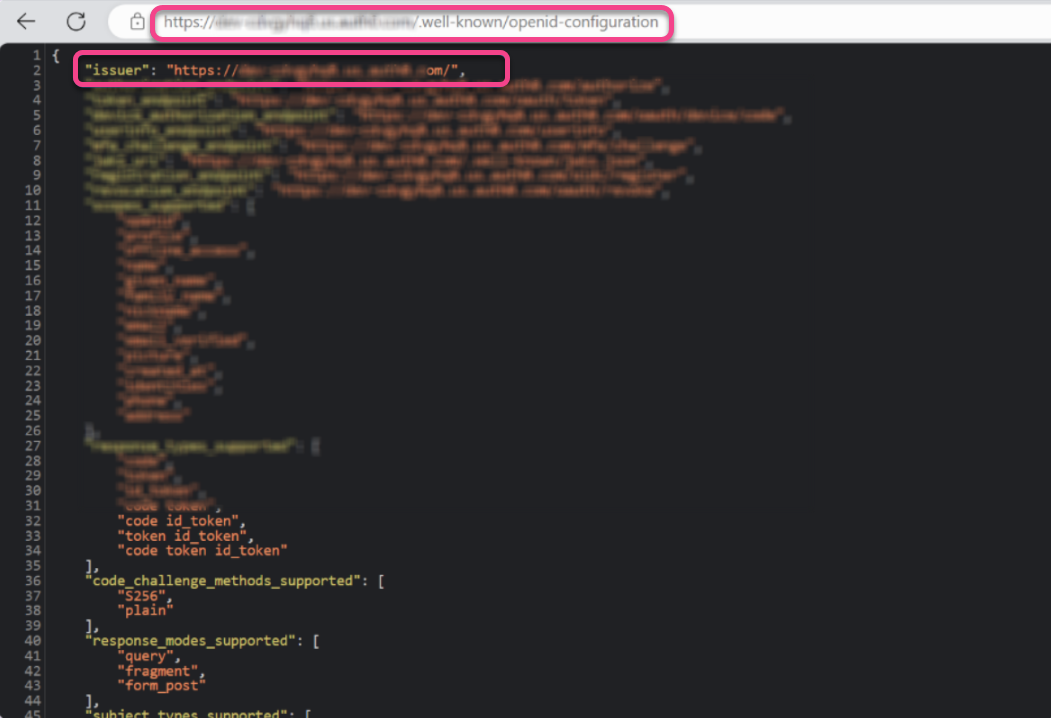

Acesse o documento de descoberta específico para seu Provedor de Identidade (IdP) usando o seguinte formato URL:

https://<domain>/.well-known/openid-configurationPor exemplo, se você estiver usando Auth0, pode ser assim:

https://your-domain.auth0.com/.well-known/openid-configurationAbra esta URL em um navegador web para visualizar o documento de descoberta.

Recupere e atualize a URL da Autoridade no Document360

No documento de descoberta, localize o campo rotulado

"issuer".Copie o valor deste campo; esta é a URL correta da sua Autoridade.

Faça login no seu projeto Document360.

Navegue até Configurações () > Usuários e permissões > Configuração SSO.

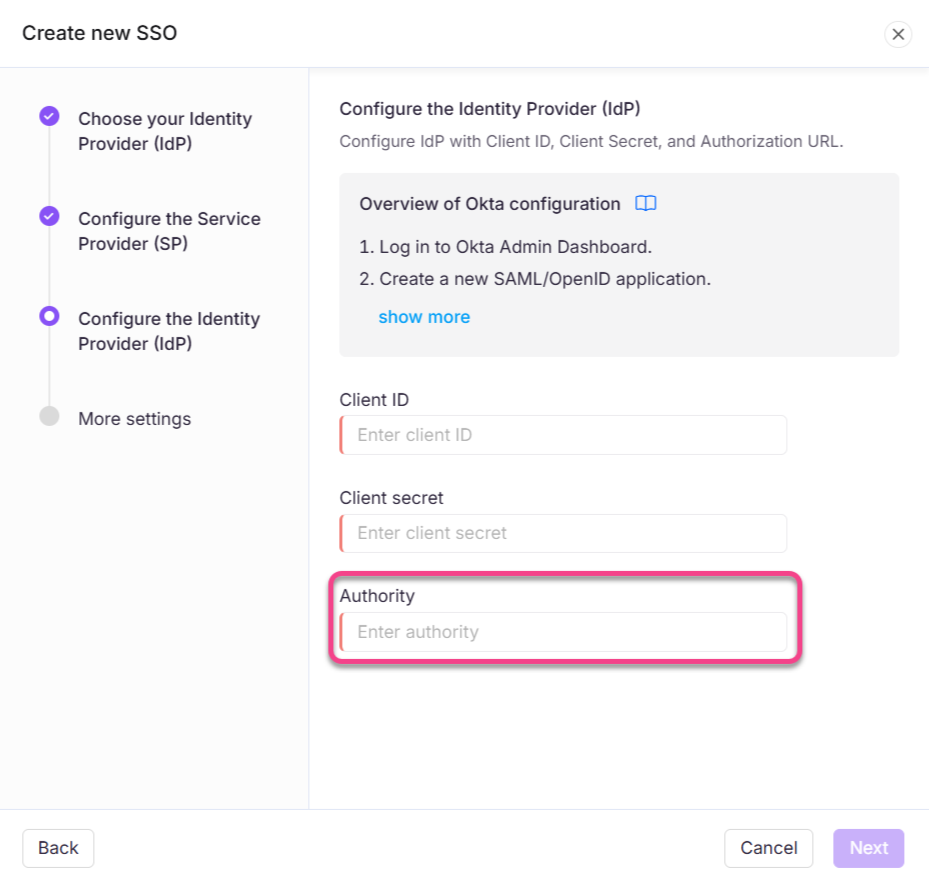

Clique em Editar na sua configuração atual do OpenID SSO e navegue até a página Configurar o Provedor de Identidade (IdP ).

No campo Autoridade , cole a URL copiada.

Verifique e teste a configuração

Certifique-se de que não haja espaços finais ou caracteres incorretos na URL da Autoridade.

Salve a configuração.

Tente fazer login usando SSO para verificar se o problema foi resolvido.

Se o problema persistir após seguir esses passos, considere verificar problemas de rede ou configurações de firewall que possam bloquear o acesso ao endpoint de configuração do Provedor de Identidade. Além disso, certifique-se de que os certificados SSL do seu Provedor de Identidade sejam válidos e não expirados, pois isso também pode causar problemas de conectividade.