Planos compatíveis com esse recurso: Enterprise

Antes de configurar o Single Sign-On (SSO) entre Document360 e ADFS usando o protocolo SAML, certifique-se de ter acesso administrativo tanto ao Document360 quanto ao servidor ADFS. Por favor, note que apenas usuários com as funções Proprietário ou Administrador como Projeto podem configurar SSO no Document360.

DICA PROFISSIONAL

Recomenda-se abrir o Document360 e o ADFS em duas abas/janelas de navegador separadas, já que configurar o SSO no Document360 exigirá que você alterne entre Okta e Document360 várias vezes.

Adicionando uma Aplicação no ADFS

Você precisará criar uma nova aplicação SAML no ADFS:

Faça login no console de gerenciamento do ADFS no seu servidor ADFS.

No console de gerenciamento do ADFS , navegue até Trusts de Partes Confiáveis.

Clique com o botão direito em Confianças Parte Confiável e selecione Adicionar Confiança Confiável.

No Assistente de Confiança de Parte Confiável, escolha Sinistros conscientes e clique em Iniciar.

Selecione Inserir dados sobre a parte confiável manualmente e clique em Próximo.

Forneça um nome de exibição (por exemplo, "Document360 SAML SSO") e clique em Próximo.

Na etapa Configurar Certificado , clique em Próximo (você pode pular isso se não estiver usando um certificado).

Em Configurar URL, selecione Habilitar suporte para o protocolo SAML 2.0 WebSSO.

Configuração do Provedor de Serviço (SP) do Document360

Em seguida, você precisará configurar o ADFS com os detalhes do Provedor de Serviço (SP) fornecidos pelo Document360:

Abra o Document360 em uma aba ou painel separado.

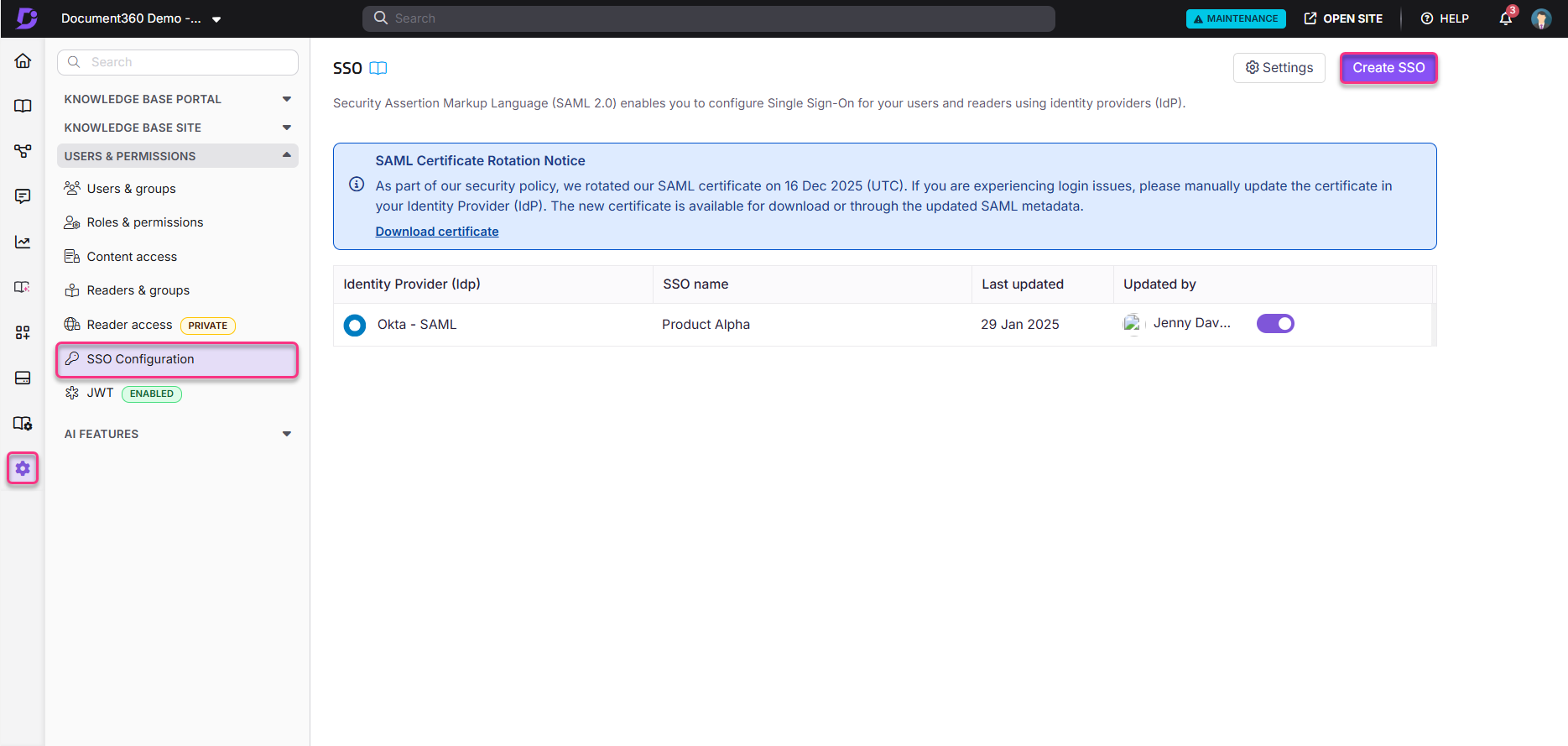

Navegue até Configurações > Usuários e permissões > Configuração SSO no Document360.

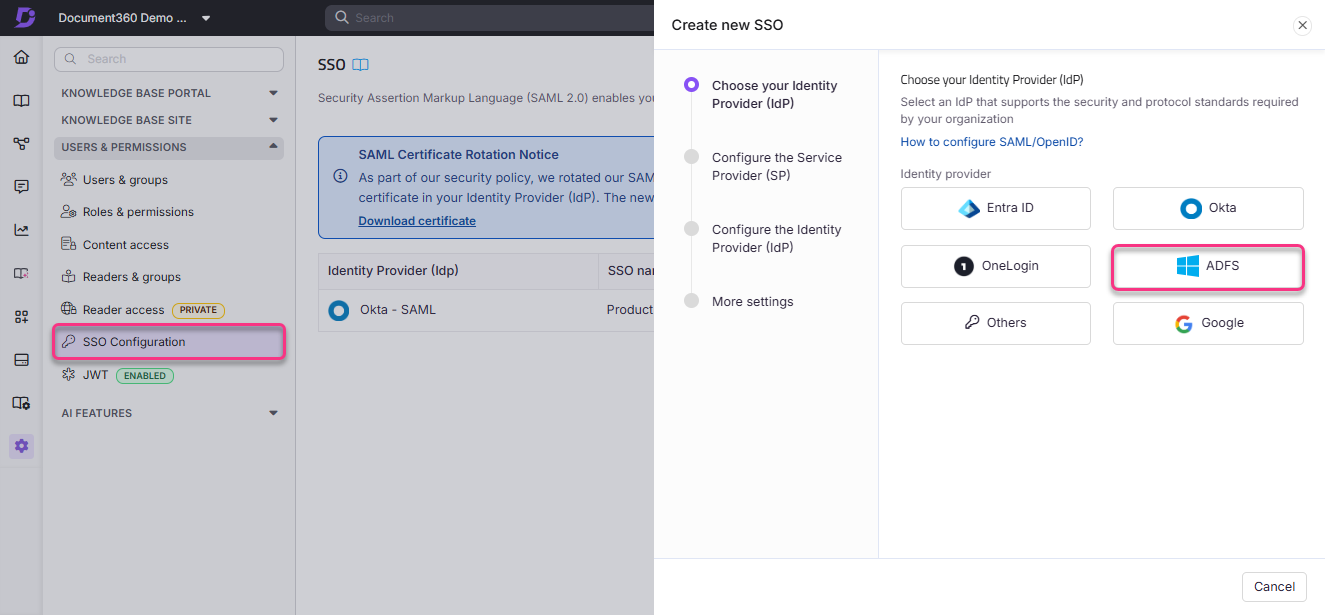

Clique no botão Criar SSO .

Selecione o ADFS como seu Provedor de Identidade (IdP) para navegar automaticamente até a página Configurar o Provedor de Serviço (SP ).

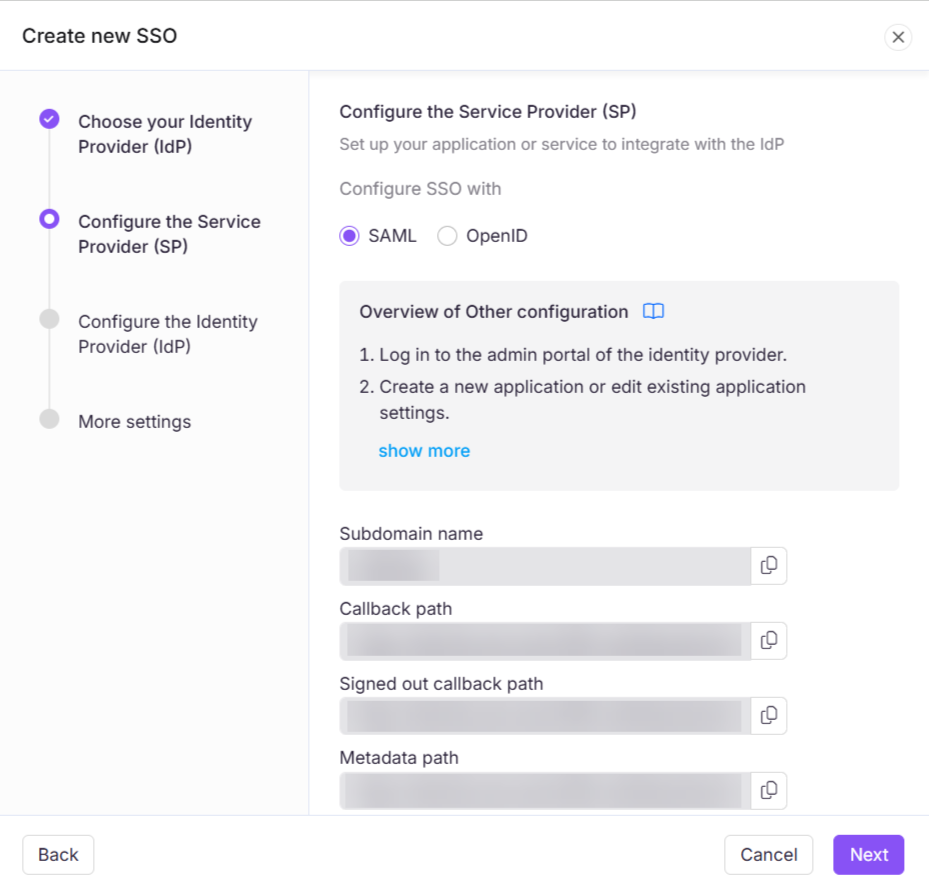

Na página Configurar o Provedor de Serviço (SP), escolha SAML como protocolo.

Você será direcionado para a página Configurar o Provedor de Serviço (SP ), que contém os seguintes valores:

Nome do subdomínio: O subdomínio único da sua instância do Document360 (por exemplo, yourcompany.document360.io).

Caminho de retorno de chamada: O URI onde os usuários serão redirecionados após o login.

Caminho de retorno de chamada desconectado: O URI onde os usuários serão redirecionados após a saída.

Caminho de metadados: A URL onde os metadados SAML do Document360 podem ser recuperados.

ID da entidade do provedor de serviço: O identificador único do provedor de serviço Document360.

Insira esses valores nos campos correspondentes nas etapas Configurar URL e Identificadores no ADFS:

Identificador de Parte Confiável: Use o ID da entidade do provedor de serviço fornecido pelo Document360.

URL de Log-On: Insira o caminho de retorno de chamada.

URL de Saída de Logout: Insira o caminho de retorno de chamada desconectado.

Identificador de Confiança da Parte: Use o nome do subdomínio.

URL de Metadados: Insira o caminho dos Metadados para configurar o ADFS para recuperar automaticamente os metadados SAML do Document360.

Clique em Próximo e complete as etapas restantes do assistente, como configurar a autenticação multifator, se necessário, e permitir que todos os usuários acessem o aplicativo.

Revise suas configurações e clique em Próximo para adicionar a parte confiável.

Na tela final, marque a caixa Abrir o diálogo Editar Regras de Reivindicação e clique em Fechar.

Configuração das Regras de Reivindicação

No diálogo Editar Regras de Reivindicação , clique em Adicionar Regra.

Selecione Enviar Atributos LDAP como Reivindicações como modelo de regra e clique em Próximo.

Forneça um nome para a regra da reivindicação (por exemplo, "Enviar Atributos LDAP").

Configure o seguinte:

Armazenamento de Atributos: Selecione Active Directory.

Mapeamento:

Atributo LDAP: User-Principal-Name | Tipo de Reivindicação de Saída: ID do Nome

Atributo LDAP: Endereços de E-mail | Tipo de Reivindicação de Saída: E-mail

Atributo LDAP: Nome de Exibição | Tipo de Reivindicação de Saída: Nome

Clique em Finalizar para adicionar a regra.

Clique em Aplicar para salvar suas alterações e feche o diálogo.

Configuração SSO do Document360 SAML

Agora, configure as configurações do SSO no Document360:

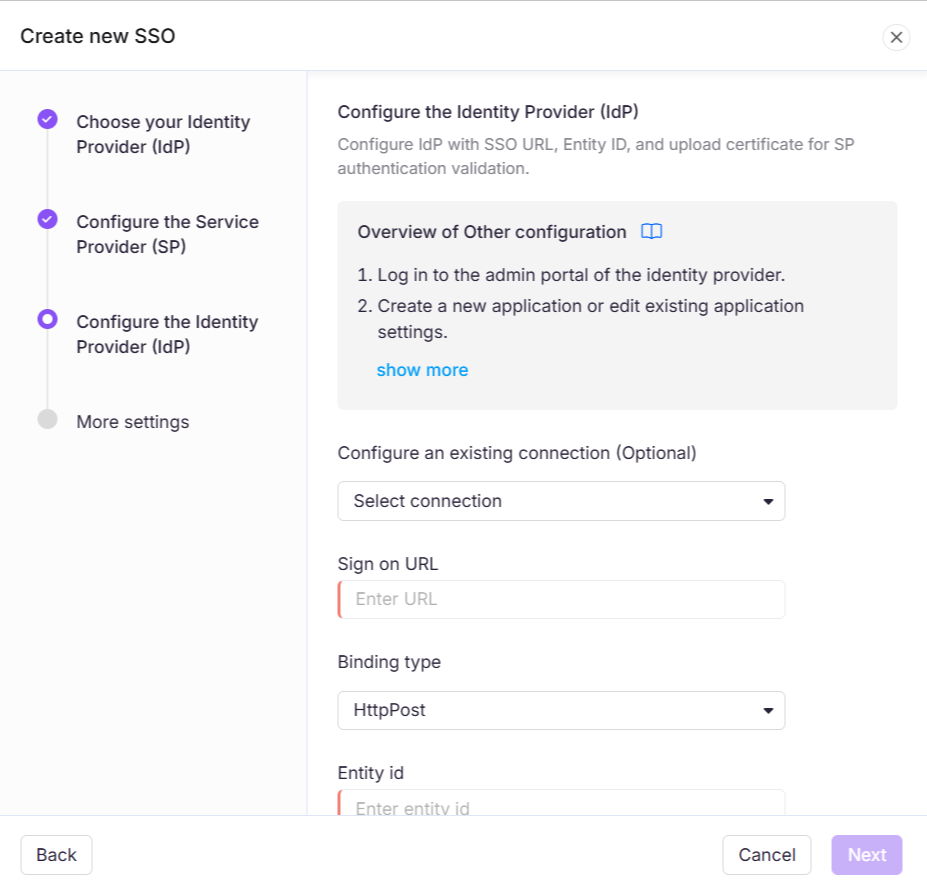

Retorne à aba/painel Document360 exibindo a página Configurar o Provedor de Serviço (SP) e clique em Próximo para navegar até a página Configurar o Provedor de Identidade (IdP ).

Insira os valores correspondentes da sua configuração ADFS:

ADFS | Document360 |

|---|---|

URL de Login SAML | URL de Login Único do Provedor de Identidade |

Identificador (ID da Entidade) | Emissora do Provedor de Identidade |

Certificado X.509 | Certificado SAML |

Baixe o Certificado X.509 do ADFS e faça o upload para o Document360 no campo Certificado SAML .

Ative/desative a opção Permitir login iniciado por IdP com base nas necessidades do seu projeto.

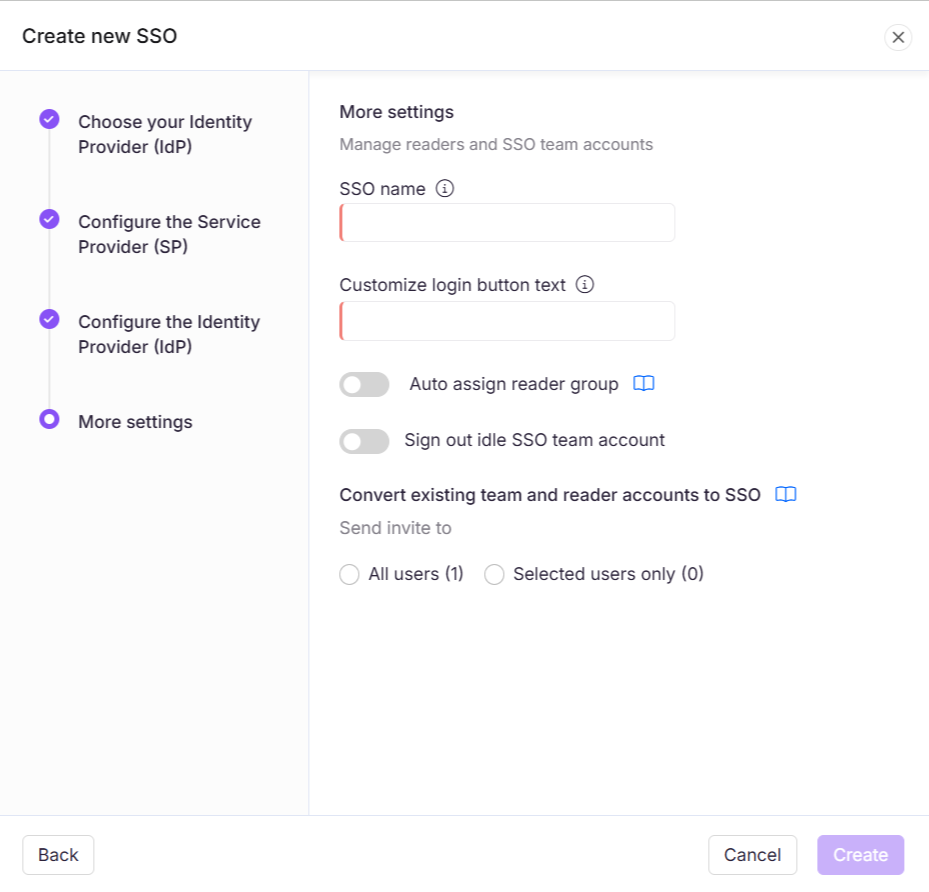

Clique em Próximo para prosseguir até a página de configurações de Mais .

Mais Cenários

Na página de Más configurações , configure o seguinte:

Nome SSO: Insira um nome para a configuração SSO.

Personalizar o botão de login: Insira o texto do botão de login exibido aos usuários.

Atribuir automaticamente o grupo de leitor: Ligue/desligue conforme necessário.

Desconecte o usuário SSO ocioso: Ligue/desative conforme suas necessidades.

Clique em Criar para completar a configuração SAML SSO.