Pläne, die diese Funktion unterstützen: Enterprise

Melden Sie sich in Ihrem Document360-Konto an und wählen Sie das Projekt aus, für das Sie Google SAML Single Sign-On mit Ihrem Google Workspace-Konto konfigurieren möchten. Melden Sie sich als Nächstes in Ihrem Google Workspace-Konto an. Wenn Sie kein Google Workspace-Konto haben, können Sie https://workspace.google.com/ eines erstellen . Sobald Sie sich in Ihrem Google-Arbeitsplatzkonto angemeldet haben, navigieren Sie über den Admin-Button oben rechts zur Admin-Konsole. Bitte beachten Sie, dass nur Benutzer mit Eigentümer oder Administrator als Projektrolle SSO in Document360 konfigurieren können.

PRO-TIPP

Es wird empfohlen, Document360 und Google Workspace in zwei separaten Tabs/Browserfenstern zu öffnen, da die Konfiguration von SSO in Document360 erfordert, mehrfach zwischen Okta und Document360 zu wechseln.

Hinzufügen einer benutzerdefinierten SAML-App bei Google

Auf der Startseite der Admin-Konsole klicken Sie auf die Option Apps und wählen Sie die Option SAML-Apps aus.

Klicken Sie auf App hinzufügen und wählen Sie im Dropdown-Menü benutzerdefinierte SAML-App hinzufügen.

Geben Sie in den App-Details einen beliebigen Namen für Ihre App ein und klicken Sie auf Continue.

Als Nächstes finden Sie die SSO-URL, die Entity ID-Details und das Zertifikat.

Notieren Sie sich diese Details, da Sie sie benötigen, wenn Sie auf der Seite "Configure the Identity Provider (IdP)" auf Document360 Zugriff haben.

Im Bereich Zertifikat klicken Sie auf das Download-Symbol, um das Zertifikat (.pem-Format) im lokalen Speicher Ihres Computers zu speichern.

Sie müssen dieses Zertifikat später auf der Seite "Configure the Identity Provider (IdP)" in Document360 hochladen.

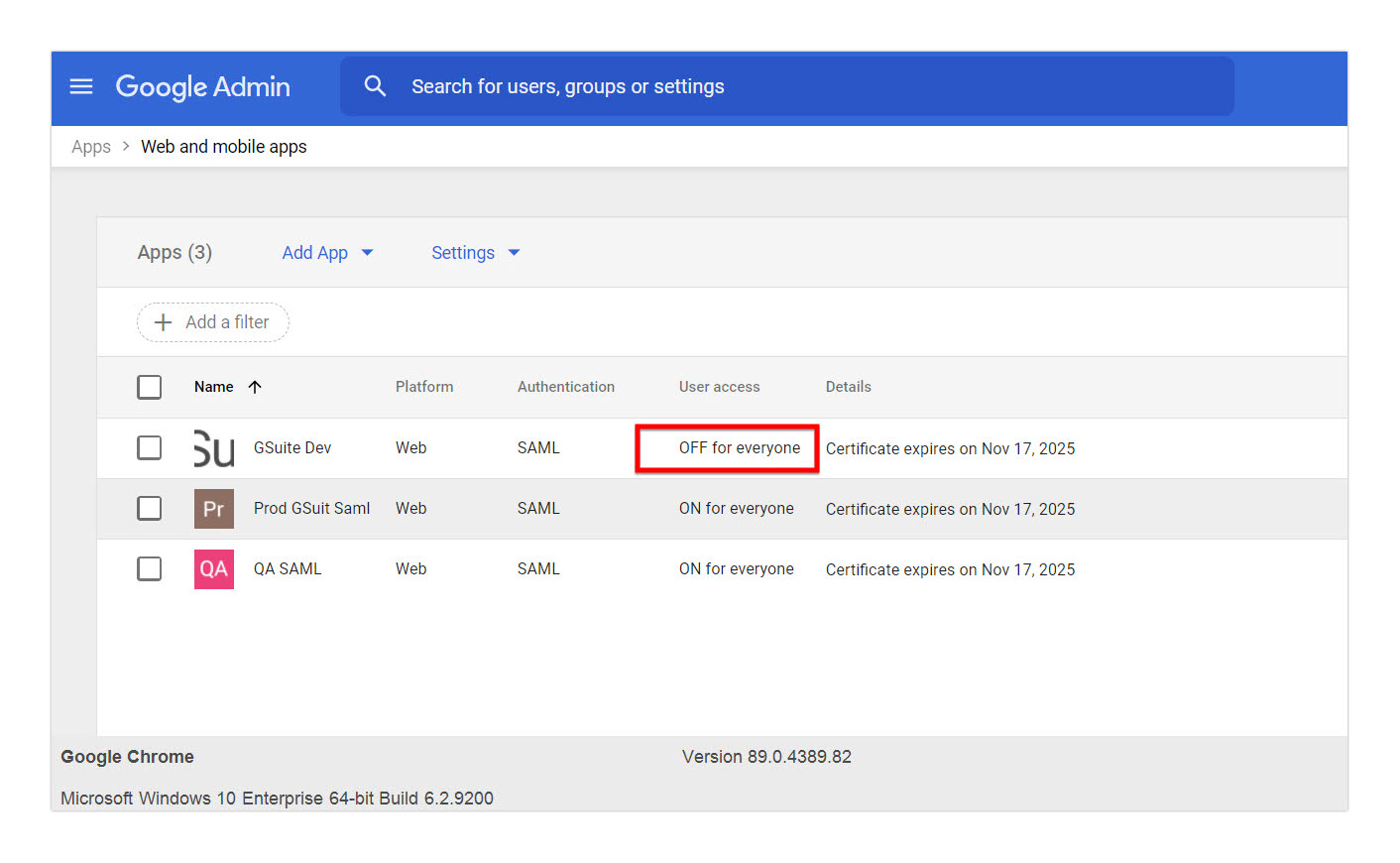

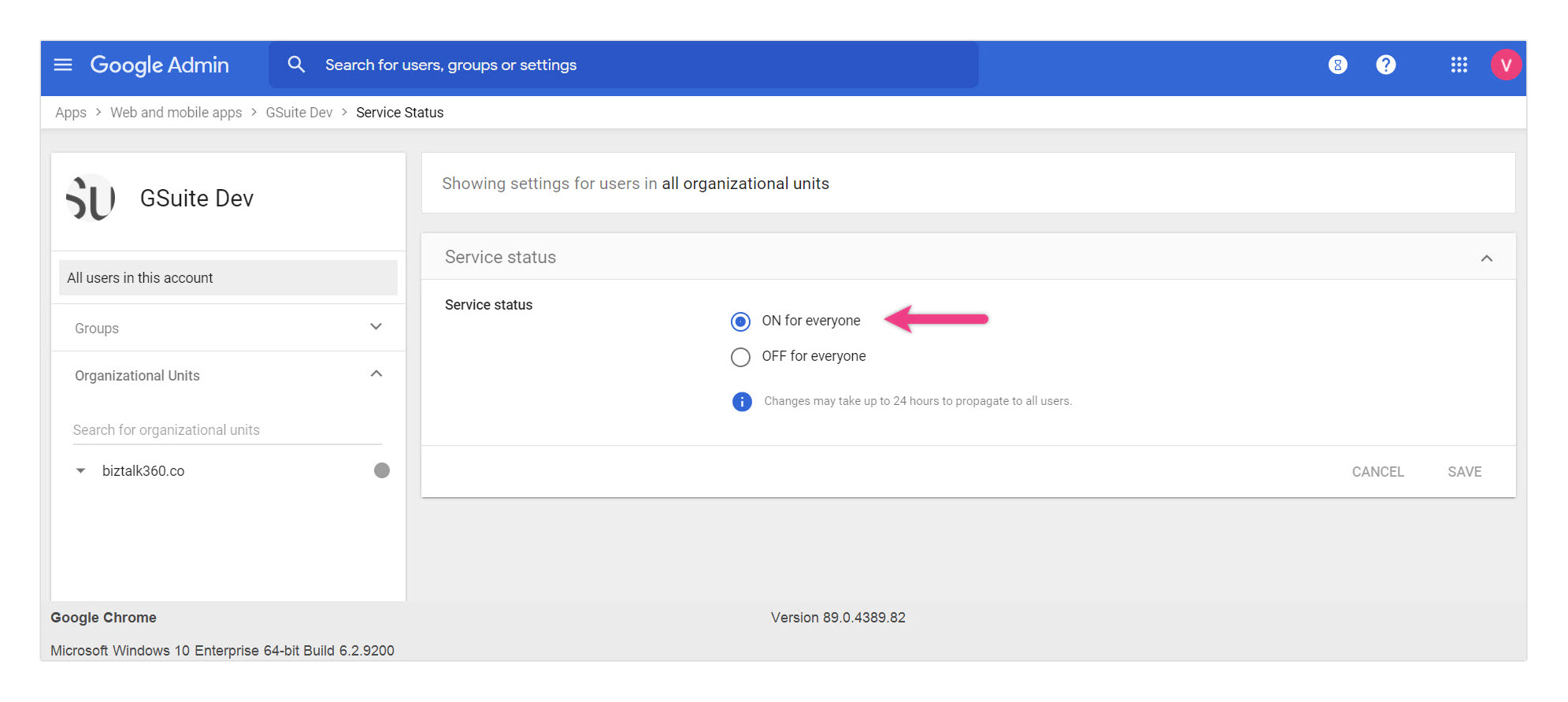

Beim Benutzerzugang ist der Service-Status standardmäßig für alle AUS. Du musst es manuell auf AN stellen , damit alle funktionieren.

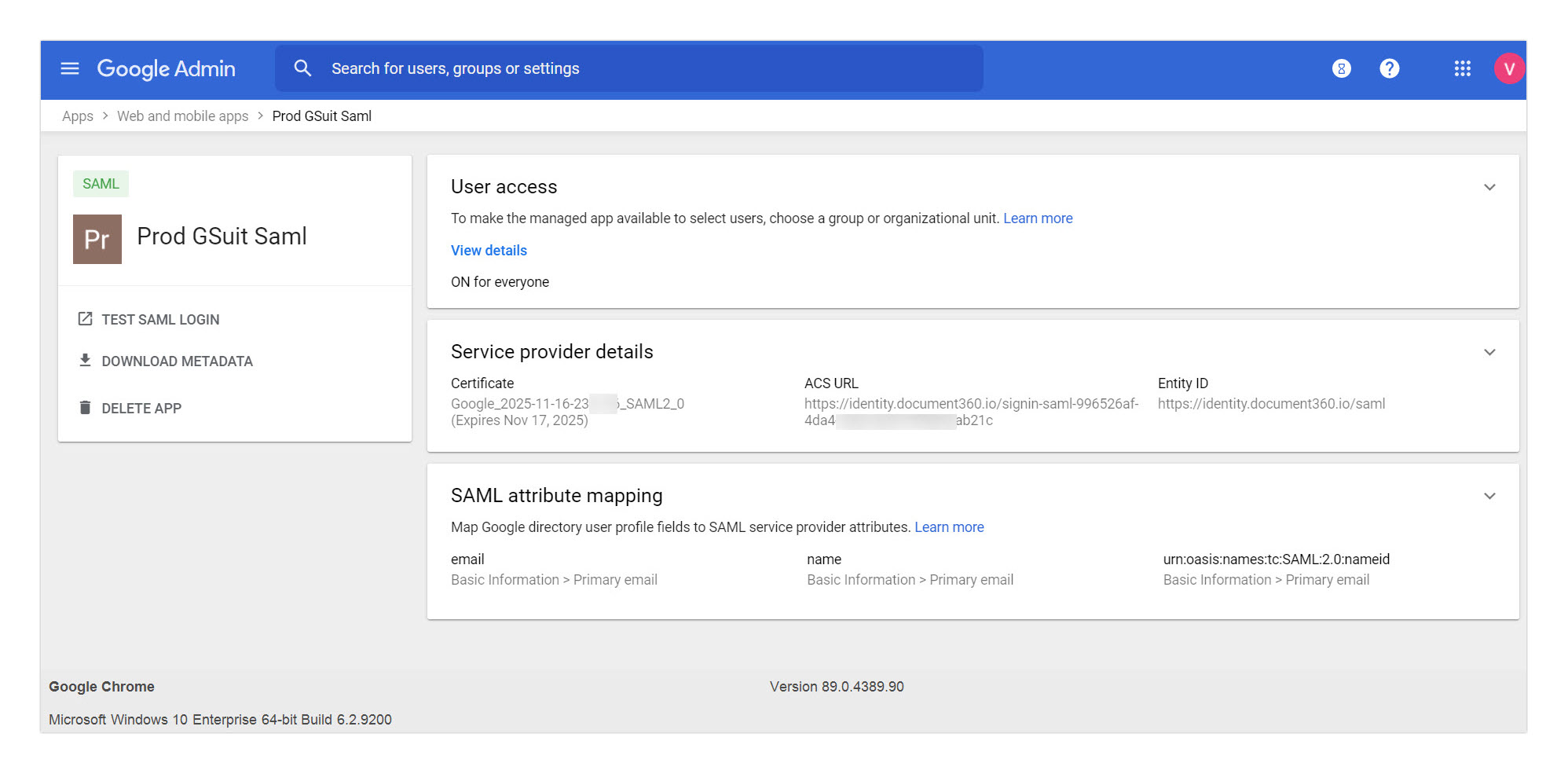

Nachdem du es auf der Google-Seite konfiguriert hast, sieht deine SAML-App so aus.

Service Provider-Konfiguration

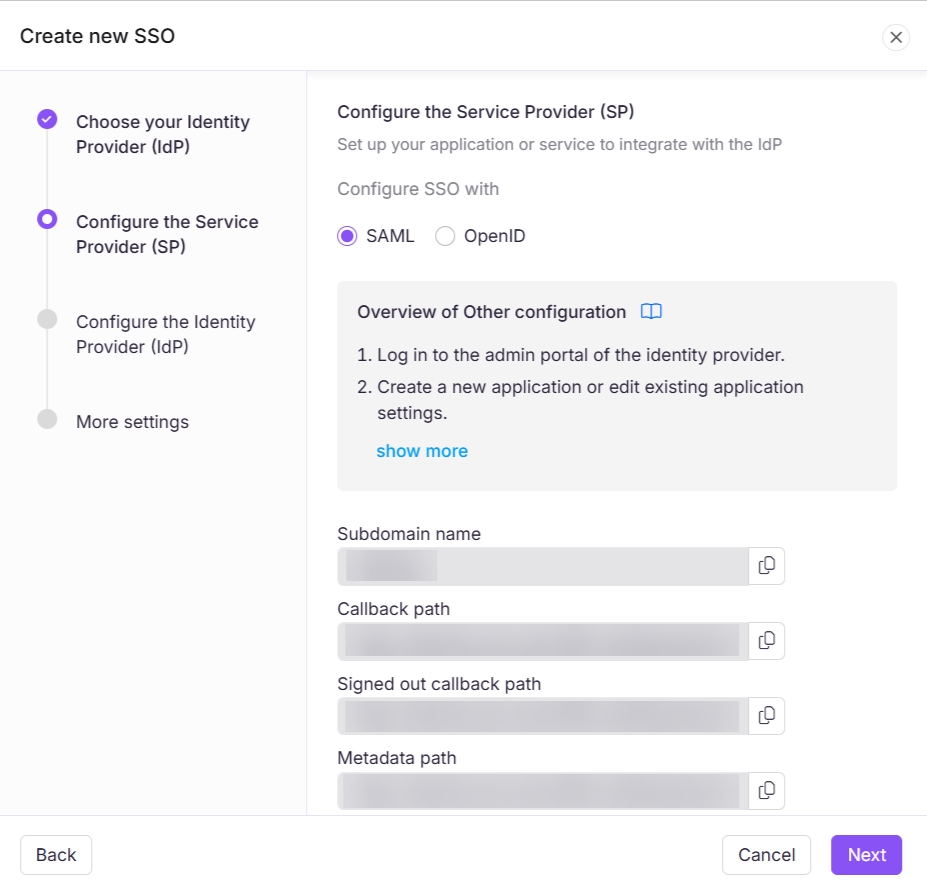

Um Single Sign-On (SSO) zu konfigurieren, benötigen Sie Service Provider (SP) Details wie ACS-URL und Entitäts-ID. Diese Details sind im Create SSO Panel auf Document360 verfügbar. Um zum Panel "SSO-Erstellen " zu navigieren,

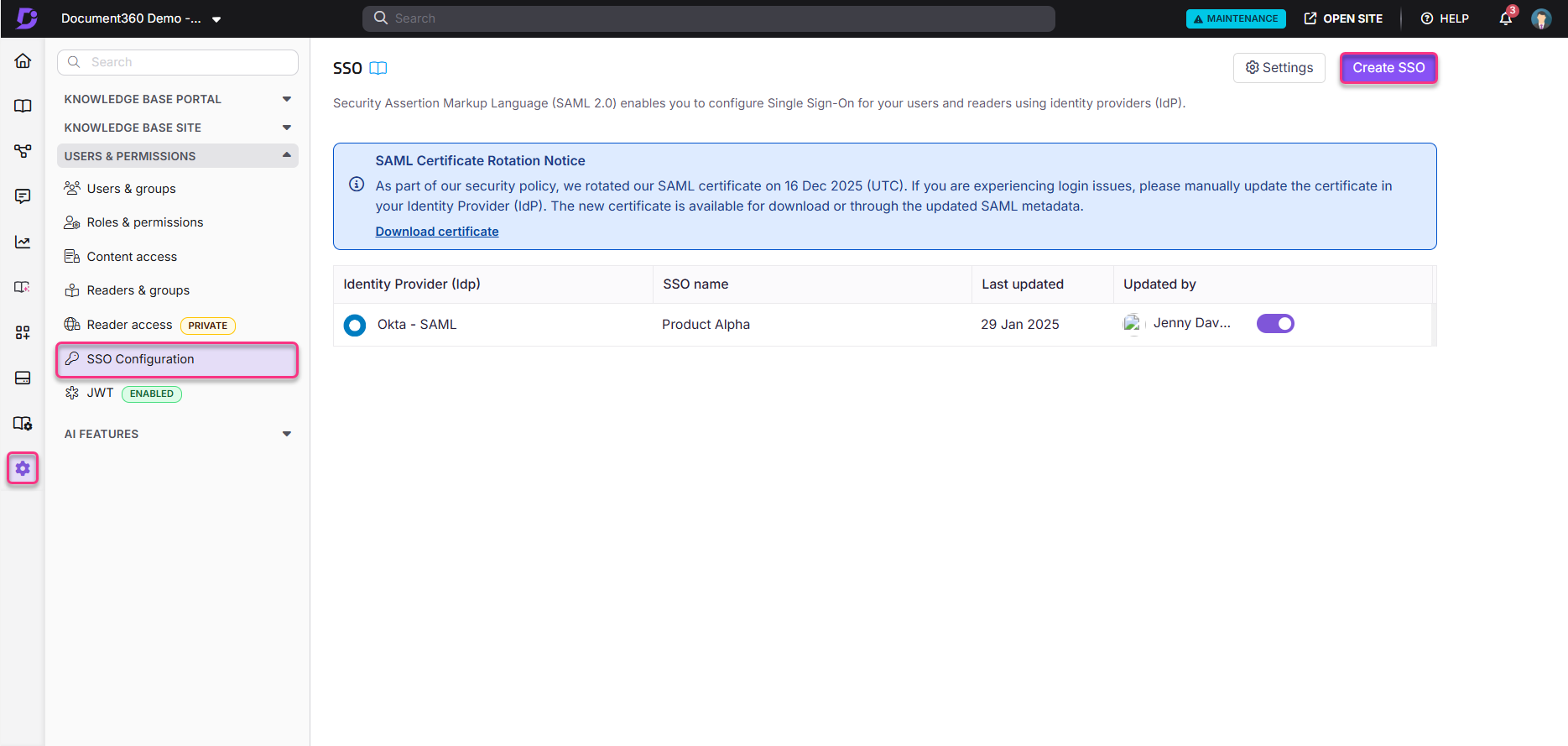

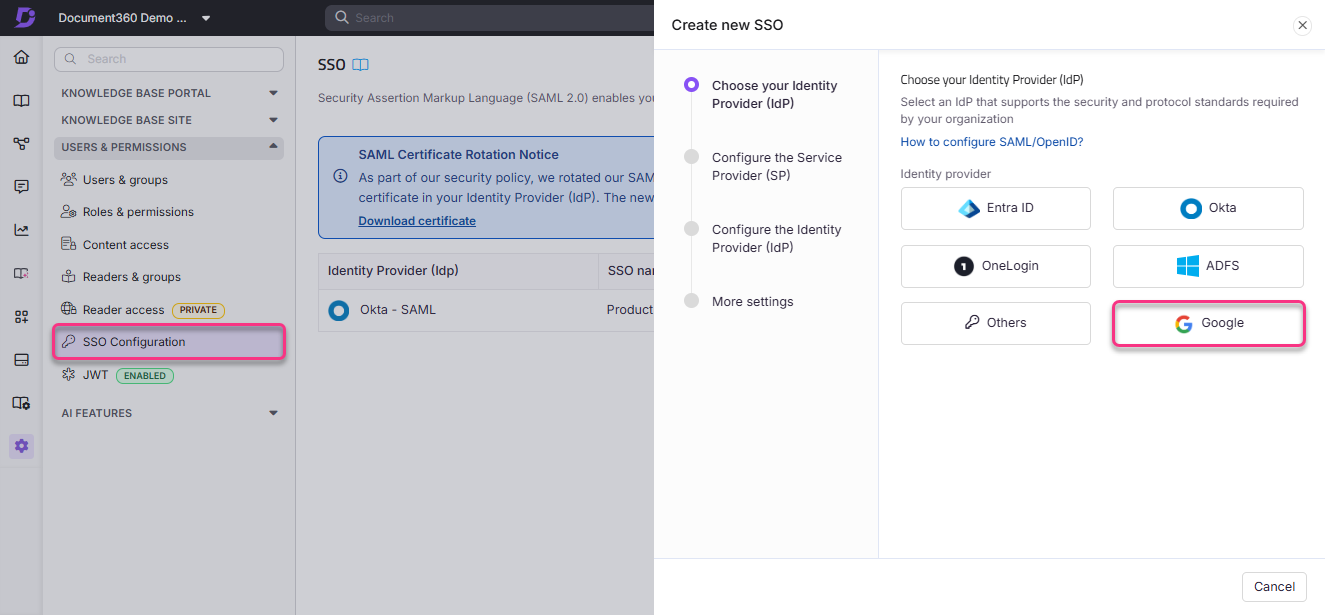

Gehe zu Einstellungen > Benutzer & Berechtigungen > SSO-Konfiguration.

Klicken Sie auf die Schaltfläche SSO erstellen .

Auf der Seite "Choose your Identity Provider" (IdP) wählen Sie Google als Identitätsanbieter aus.

Als Nächstes kopieren Sie von der Seite "Configure the Service Provider (SP)" die folgenden Parameter.

Google benutzerdefinierte SAML-App | Document360 SSO SAML-Einstellungen |

|---|---|

ACS-URL | Rückrufpfad |

Entitäts-ID | Service provider entity Id |

Start-URL (optional) |

Wechsle zum Google Workspace-Tab und füge die Parameter auf die Google Custom SAML-App-Seite ein.

Im Name ID-Format wählen Sie EMAIL aus dem Dropdown-Menü

Wählen Sie unter Name ID Grundinformationen > Primäre E-Mail aus

Klicken Sie auf die Schaltfläche Weitermachen

Eigenschaften

Füge Benutzerfelder hinzu und wähle sie im Google Directory aus und ordne sie dann den Attributen der Dienstanbieter zu. Füge die folgenden Eigenschaften hinzu.

Google Directory-Attribute | App-Attribute |

|---|---|

Primäre E-Mail | Name |

Primäre E-Mail | |

Primäre E-Mail | urn:oasis:names:tc:SAML:2.0:nameid |

Klicken Sie jedes Mal auf die Schaltfläche Mapping hinzufügen , wenn Sie ein Attribut hinzufügen, und wenn Sie fertig sind, klicken Sie auf die Schaltfläche Beenden .

Konfiguration des Identitätsanbieters

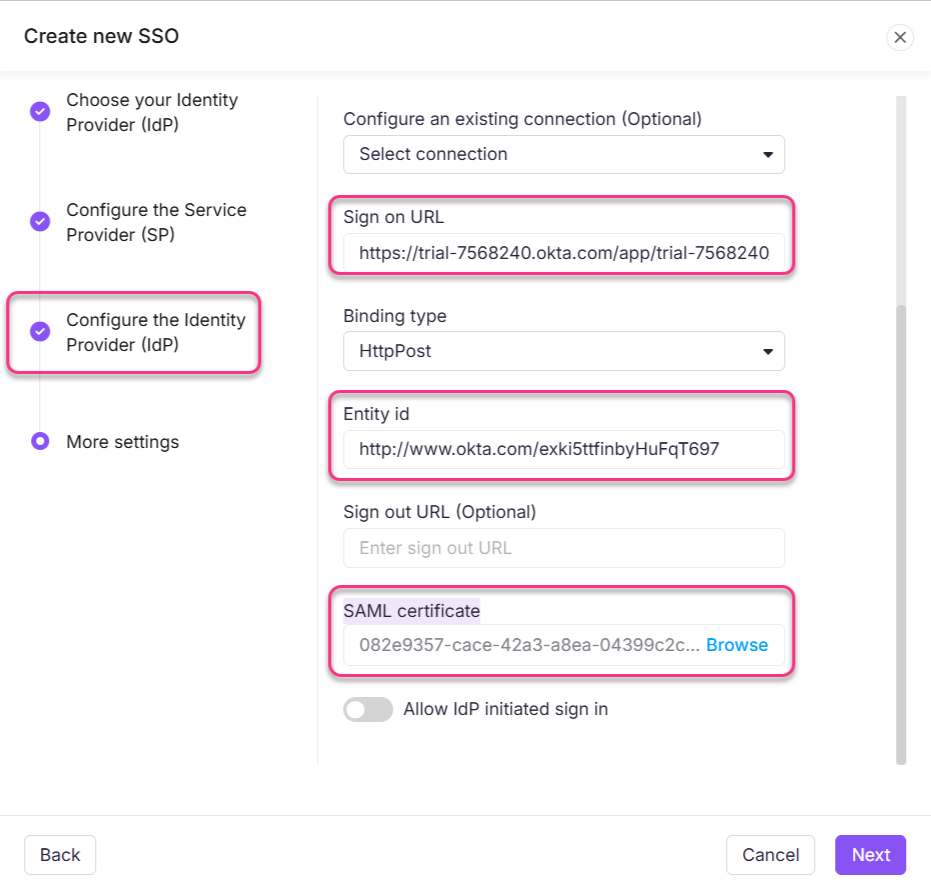

Wechsle zurück zum Document360-Panel, zur Seite Configure the Service Provider (SP) und klicke auf Next , um zur Seite "Configure the Identity Provider (IdP)" zu gelangen.

Fügen Sie auf der Seite "Configure the Identity Provider (IdP)" die zuvor notierten Informationen auf der Google Custom SAML-App-Seite hinzu.

Document360 SSO-Einstellungen | Informationen aus der Google Custom SAML App |

|---|---|

Anmelde-URL | SSO URL |

Entitäts-ID | Entitäts-ID |

Abmelde-URL (optional) | NA |

SAML-Zertifikat | Zertifikat (Laden Sie die aktuelle .pem-Datei hoch, die Sie bei Google heruntergeladen haben) |

Schalte als Nächstes den Umschalter "IdP-initiierte Anmeldung erlauben " entsprechend deinen Projektanforderungen ein/aus.

Wenn Sie fertig sind, klicken Sie auf den Nächsten Button, um zur Seite Mehr-Einstellungen zu gelangen.

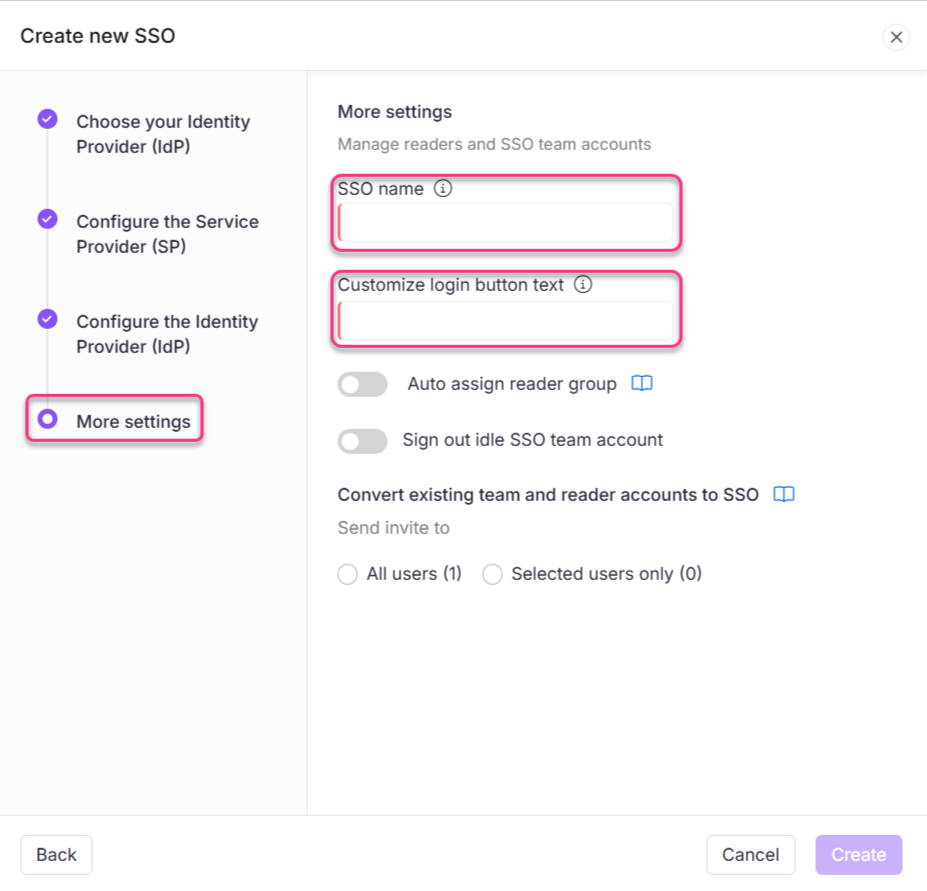

Auf der Seite "Mehr Einstellungen" geben Sie den gewünschten Namen für die SSO-Konfiguration im SSO-Namensfeld ein.

Geben Sie den Text ein, den Sie den Nutzern für den Login-Button zeigen möchten, im Text "Login anpassen ".

Schalten Sie die Auto-Assign-Reader-Gruppe ein/aus und schalten Sie die Ausloggen-Idle-Schalter des SSO-Benutzers basierend auf Ihren Anforderungen.

Laden Sie alle Ihre Nutzer oder ausgewählte Nutzer mit den Optionen bestehende Benutzer- und Leserkonten zu SSO-Radiobuttons ein.

Klicken Sie auf Erstellen , um die SSO-Konfiguration abzuschließen.

Die SSO-Konfiguration basierend auf dem SAML-Protokoll wird erfolgreich mit Okta konfiguriert.