Pläne, die diese Funktion unterstützen: Enterprise

Okta ist ein Identitätsanbieter (Identity Provider, IdP), der das Benutzerzugriffsmanagement vereinfacht, indem er es den Nutzern ermöglicht, sich mit einem einzigen Satz von Zugangsdaten bei mehreren Anwendungen anzumelden. Dieser Artikel zeigt, wie man SSO zwischen Okta und Document360 konfiguriert, sodass Ihre Nutzer mit ihren Okta-Zugangsdaten auf Document360 zugreifen können. Bitte beachten Sie, dass nur Benutzer mit Eigentümer oder Administrator als Projektrolle SSO in Document360 konfigurieren können.

PRO-TIPP

Es wird empfohlen, Document360 und Okta in zwei separaten Tabs/Browserfenstern zu öffnen, da die Konfiguration von SSO in Document360 erfordert, dass man mehrmals zwischen Okta und Document360 wechselt.

Melden Sie sich bei Okta an

Der Zugriff auf ein Okta-Konto ist Voraussetzung für die Konfiguration eines Single Sign-On in Document360 mit Okta. Um sich für Okta anzumelden,

Navigiere zu https://developer.okta.com/signup/ und schließe den Anmeldeprozess ab.

Nach der Anmeldung erhalten Sie eine E-Mail mit Ihren Zugangsdaten und einem Link zur Kontoaktivierung in Ihrer registrierten E-Mail-Adresse.

Sobald Sie auf den Aktivierungslink klicken, werden Sie zur Anmeldungsseite der Okta-Domain weitergeleitet.

Melden Sie sich mit Ihren Zugangsdaten an.

Sobald du dich eingeloggt hast, wirst du zur Okta-Entwicklerkonsole weitergeleitet.

Hinzufügen einer Anwendung

Um eine Document360 SSO-Konfiguration mit Okta zu erstellen, müssen Sie eine neue Anwendung auf Okta erstellen. Um eine neue Anwendung auf Okta zu erstellen,

Melden Sie sich bei Okta mit den Zugangsdaten an, die beim Erstellen eines Okta-Kontos verwendet wurden.

Wechsle zur Admin-Nutzerrolle, indem du oben rechts neben deinem Profilnamen auf Admin klickst.

Von der linken Navigationsliste aus erweitern Sie das Dropdown-Menü Anwendungen und klicken Sie auf Anwendungen.

Klicken Sie auf der Seite Anwendungen auf die Schaltfläche "App-Integration erstellen ".

Im Dialogfenster "Eine neue App erstellen " wählen Sie SAML 2.0 als Anmeldemethode aus und klicken Sie auf Weiter.

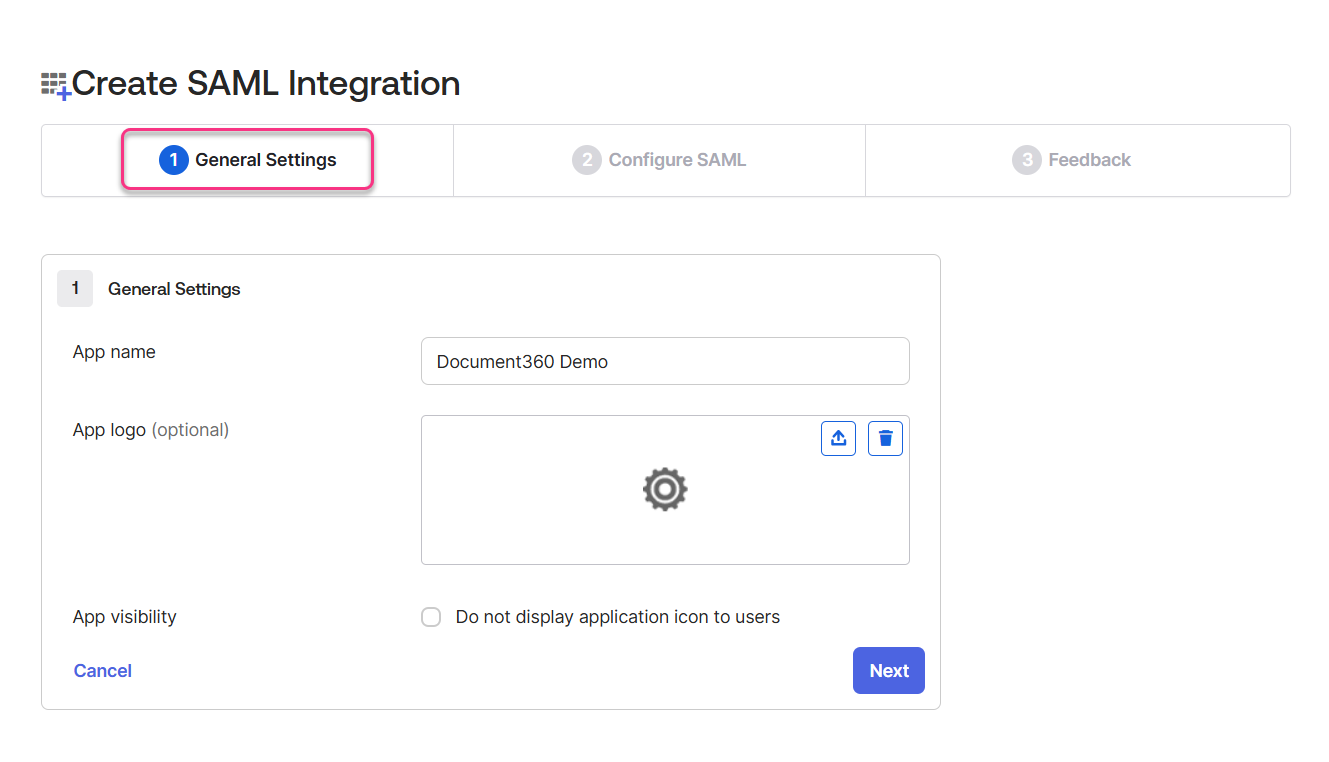

Erstellung einer SAML-Integration

Als Nächstes werden Sie zur Seite "Create SAML Integration " weitergeleitet.

Allgemeine Einstellungen

Im Reiter Allgemeine Einstellungen geben Sie den Namen Ihrer neuen Anwendung im Feld für den App-Namen ein.

Durchsuchen und laden Sie bei Bedarf ein Logo für Ihre Anwendung im Feld Logo hinzufügen hoch.

Als Nächstes können Sie bei Bedarf das Kästchen für die App-Sichtbarkeit ankreuzen.

Klicken Sie auf die Schaltfläche Nächstes, um zum Reiter SAML konfigurieren zu gelangen.

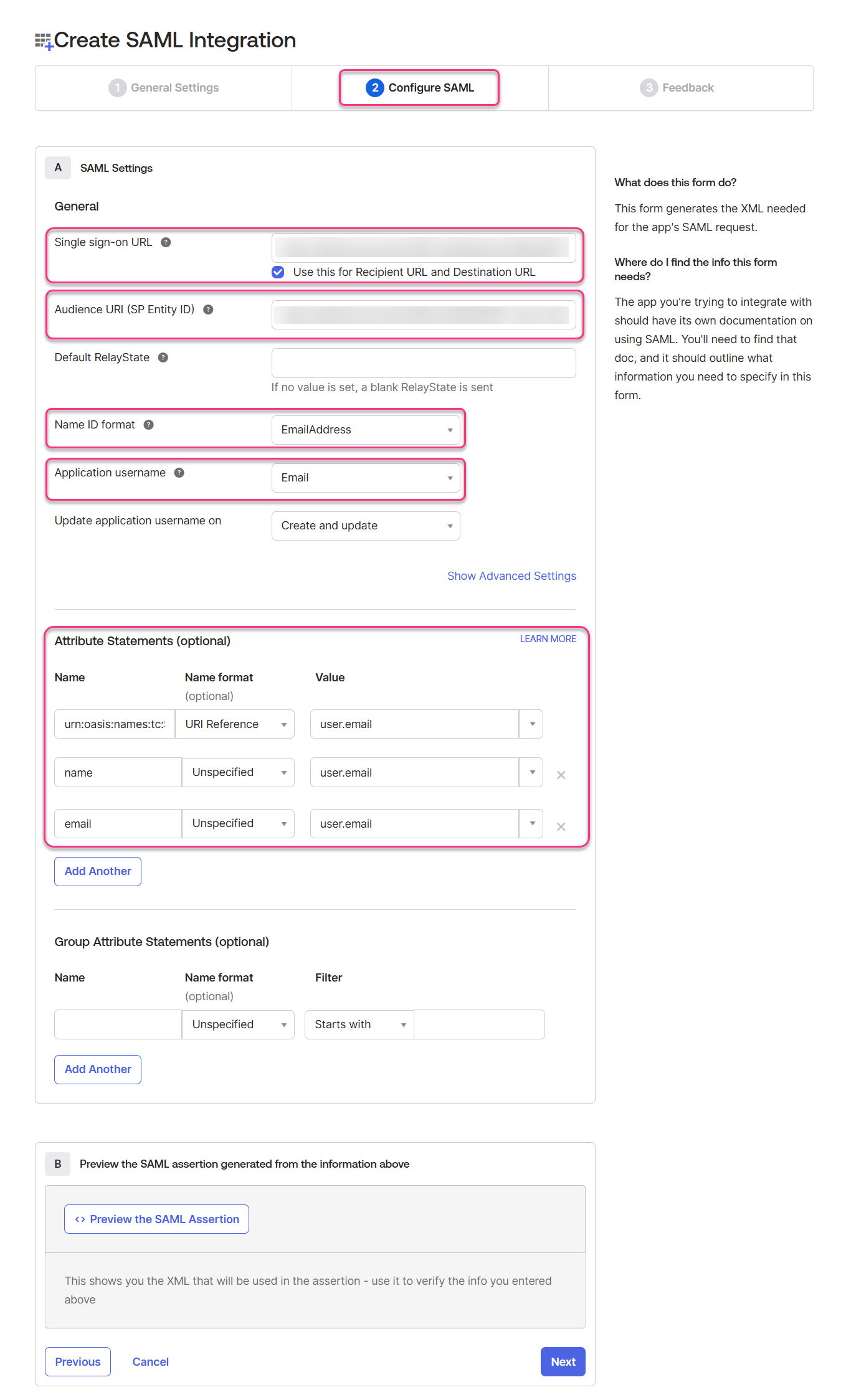

SAML konfigurieren

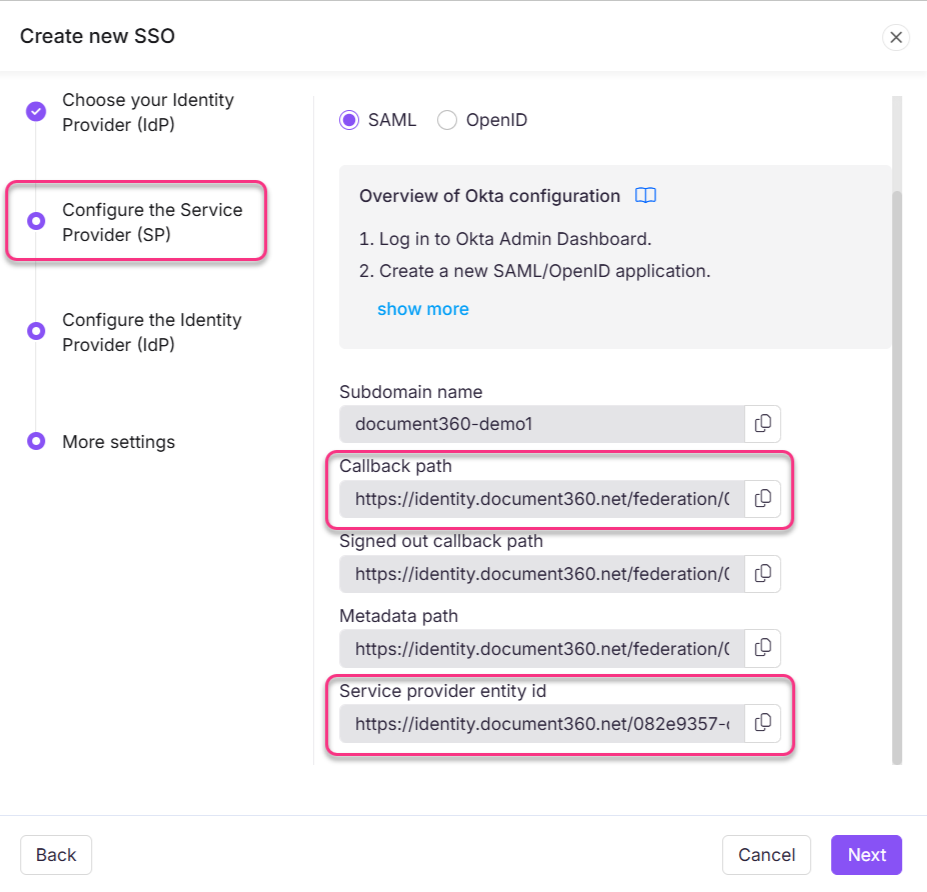

Im Reiter "SAML konfigurieren" benötigen Sie die Parameter, die auf der Seite "Service Provider (SP) konfigurieren in Document360 angegeben sind.

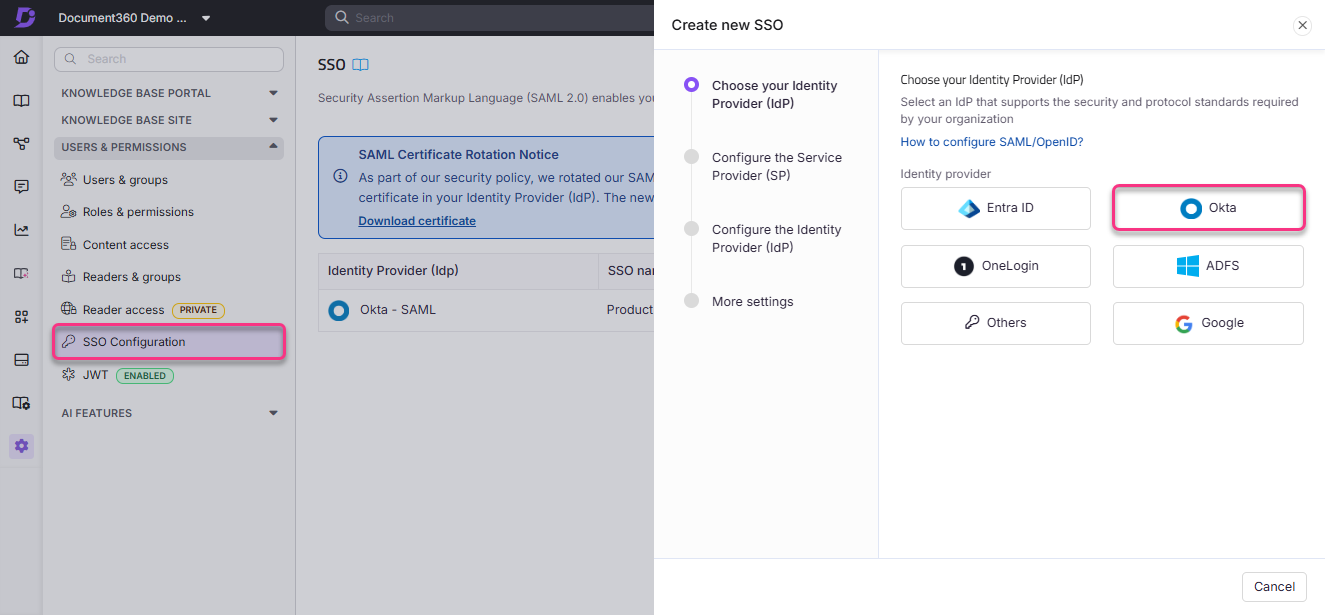

Um auf die Seite "Service Provider konfigurieren" (SP) zuzugreifen, navigieren Sie in Document360 zu > Benutzer & Berechtigungen > SSO-Konfiguration .

Klicken Sie auf die Schaltfläche SSO erstellen , wählen Sie Okta auf der Seite "Wählen Sie Ihren Identitätsanbieter (IdP) aus.

Dabei werden Sie zur Seite "Service Provider konfigurieren" (SP) weitergeleitet, die die Parameter anzeigt, die zur Durchführung der SAML-Konfiguration auf Okta erforderlich sind.

Document360 | Okta |

|---|---|

Rückrufpfad | Single-Sign-on-URL |

Dienstanbieter-Entitäts-ID | Zielgruppen-URI (SP-Entitäts-ID) |

Gib die Parameter von Document360 zu Okta basierend auf der obigen Tabelle ein.

Wählen Sie EmailAddress im Dropdown-Menü Name ID Format aus.

Wähle E-Mail im Dropdown-Menü für den Anwendungsbenutzernamen .

Aktualisieren Sie das Feld Attributanweisungen basierend auf der untenstehenden Tabelle. Sie müssen zwei zusätzliche Zeilen hinzufügen, um alle Details aus der untenstehenden Tabelle einzugeben.

Name

Namensformat

Wert

urn:oasis:names:tc:SAML:2.0:nameid

URI-Referenz

user.email

Name

Unspezifiziert

user.email

E-Mail

Unspezifiziert

user.email

HINWEIS

E-Mail- und Namensparameter sind groß- und kleinschreibungssensitiv.

Klicken Sie auf Weiter, um zur Feedback-Seite zu gelangen.

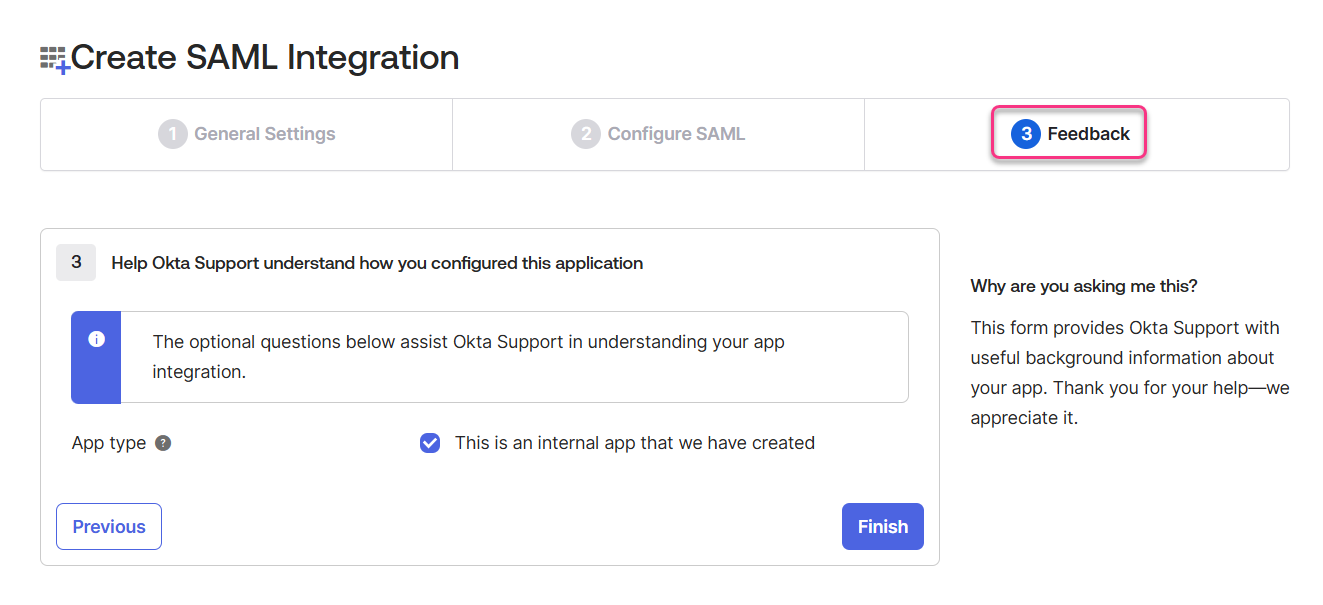

Rückmeldungen

Die Feedback-Seite dient dazu, Okta Informationen darüber zu geben, wie Sie die Anwendung konfigurieren. Wählen Sie das Häkchen "Dies ist eine interne App, die wir erstellt haben", und klicken Sie auf Beenden.

Sie haben Ihre Anwendung nun erfolgreich auf Okta konfiguriert. Als Nächstes schließt du die Konfiguration in Document360 mit den Informationen aus der Anwendung auf Okta ab.

Okta zu Document360 SAML SSO Konfiguration

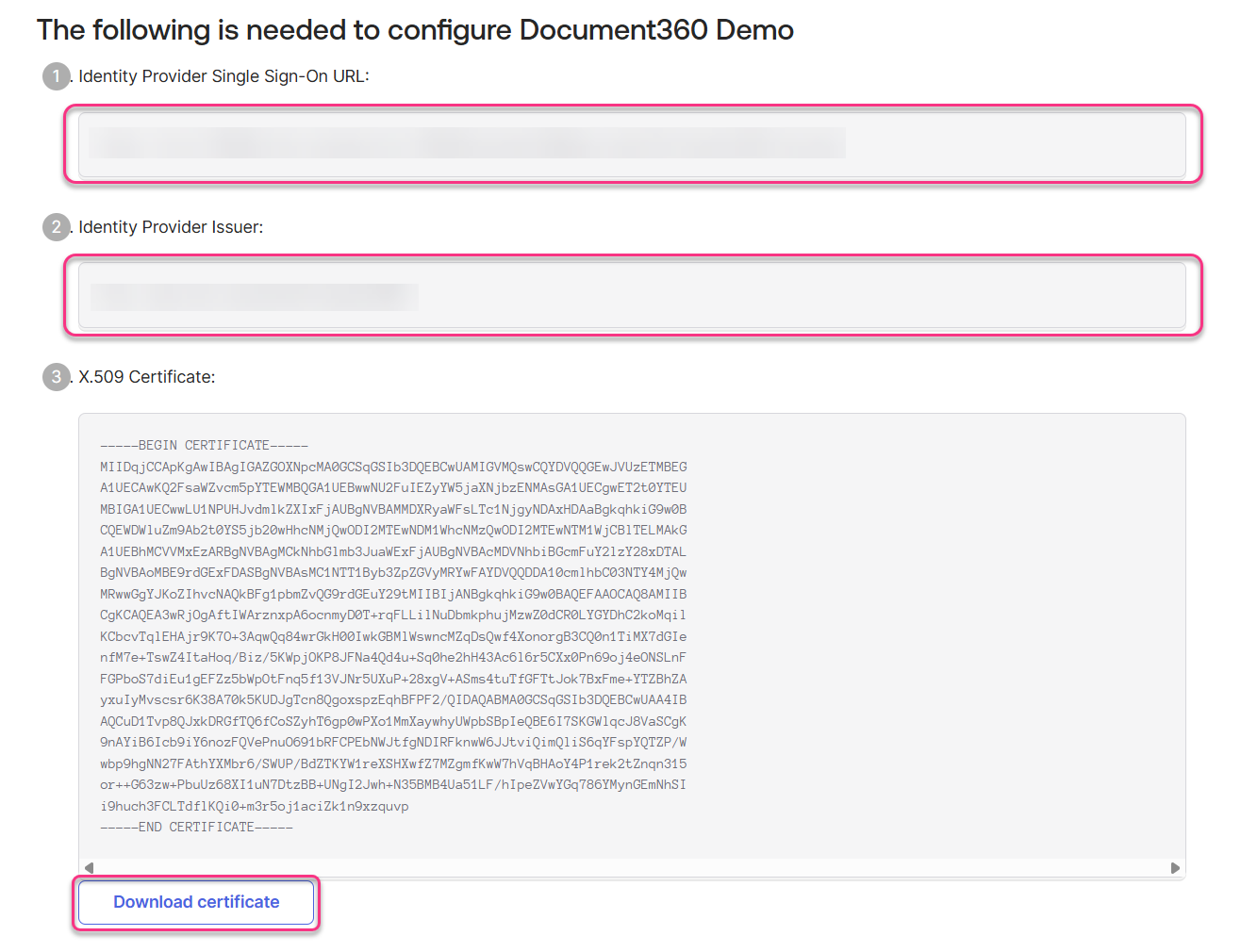

SAML-Einrichtungsanweisungen auf Okta

Klicken Sie auf dem Okta-Dashboard auf das Dropdown-Menü Anwendungen und wählen Sie Anwendungen aus.

Wählen Sie auf der Seite Anwendungen die aktive Anwendung aus, die Sie in Document360 konfigurieren möchten.

Klicken Sie auf den Reiter "Anmelden ".

Klicken Sie auf die Schaltfläche "View SAML Einrichtungsanweisungen "

Die zu konfigurierenden Parameter öffnen sich auf einer neuen Webseite.

SSO-Konfiguration auf Document360

Wechsle zu der von dir geöffneten Document360-Seite und zeigt die Seite "Service Provider konfigurieren" (SP) an.

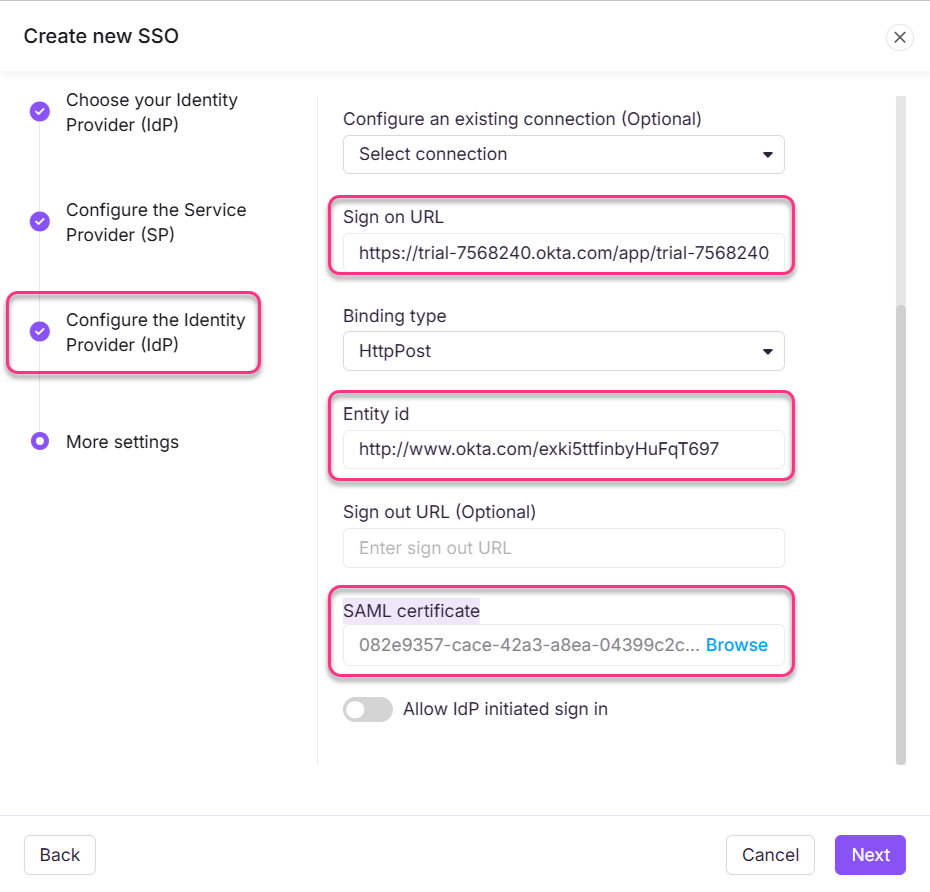

Klicken Sie auf Next, um zur Seite "Configure the Identity Provider (IdP)" zu gelangen.

Füllen Sie die Felder auf der Seite "Den Identitätsanbieter konfigurieren" (IdP) mit den Einrichtungsanweisungen von Okta aus.

Document360 | Okta |

|---|---|

Anmelde-URL | Identity Provider Single Sign-On URL |

Entitäts-ID | Identitätsanbieter-Aussteller |

SAML-Zertifikat | X.509-Zertifikat |

Laden Sie das X.509-Zertifikat von Okta herunter und fügen Sie die heruntergeladene okta.cert-Datei im SAML-Zertifikatsfeld auf Document360 an.

Schalte als Nächstes den Umschalter "IdP-initiierte Anmeldung erlauben " entsprechend deinen Projektanforderungen ein/aus.

Wenn Sie fertig sind, klicken Sie auf den Nächsten Button, um zur Seite Mehr-Einstellungen zu gelangen.

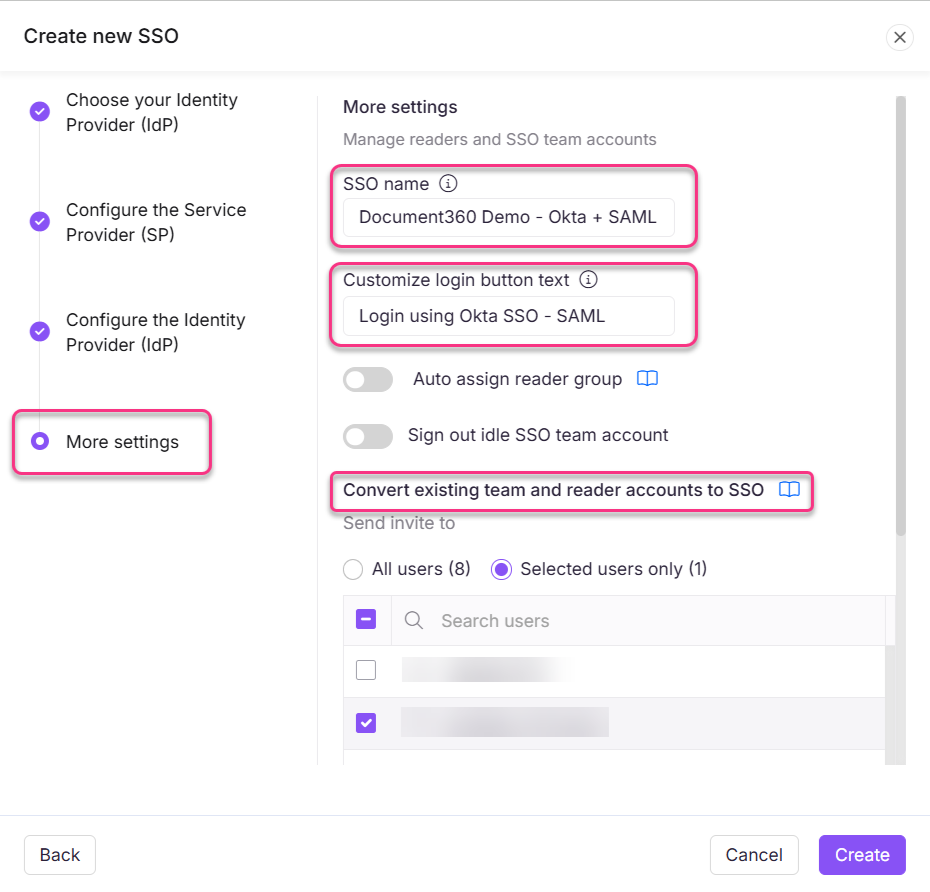

Auf der Seite "Mehr Einstellungen" geben Sie den gewünschten Namen für die SSO-Konfiguration im SSO-Namensfeld ein.

Geben Sie den Text ein, den Sie den Nutzern für den Login-Button zeigen möchten, im Text "Login anpassen ".

Schalten Sie die Auto-Assign-Reader-Gruppe ein/aus und schalten Sie die Ausloggen-Idle-Schalter des SSO-Benutzers basierend auf Ihren Anforderungen.

Laden Sie alle Ihre Nutzer oder ausgewählte Nutzer mit den "Bestehende Team- und Leserkonten konvertieren" zu den SSO-Radio-Buttons ein.

Klicken Sie auf Erstellen , um die SSO-Konfiguration abzuschließen.

Die SSO-Konfiguration basierend auf dem SAML-Protokoll wird erfolgreich mit Okta konfiguriert.