Pläne, die diese Funktion unterstützen: Enterprise

Um Single Sign-On (SSO) zwischen Document360 und jedem Identitätsanbieter (IdP) zu konfigurieren, der nicht explizit in Document360 aufgeführt ist, stellen Sie sicher, dass Sie die notwendigen Zugangsdaten und Zugriff sowohl auf Document360 als auch auf Ihren gewählten IdP haben. Bitte beachten Sie, dass nur Benutzer mit Eigentümer oder Administrator als Projektrolle SSO in Document360 konfigurieren können.

PRO-TIPP

Es wird empfohlen, Document360 und Ihren Identitätsanbieter (Identity Provider, IdP) in zwei separaten Tabs/Browser-Fenstern zu öffnen, da die Konfiguration von SSO in Document360 erfordert, dass Sie mehrfach zwischen Okta und Document360 wechseln.

Hinzufügen einer Anwendung in Ihrem Identitätsanbieter

Sie müssen eine neue SAML-Anwendung in Ihrem Identitätsanbieter erstellen:

Melden Sie sich mit Ihren Zugangsdaten in der Admin-Konsole Ihres Identitätsanbieters an.

Suchen Sie den Bereich, in dem Sie Anwendungen erstellen oder verwalten können (oft als Anwendungen, Unternehmensanwendungen oder Ähnliches bezeichnet).

Wählen Sie die Option aus, eine neue Anwendung zu erstellen.

Konfigurieren Sie die Grundeinstellungen für die neue Anwendung:

Anwendungsname: Geben Sie einen Namen ein, z. B. "Document360 SSO".

Anwendungstyp: Wählen Sie SAML 2.0 als Anmeldemethode aus.

Speichere deine Anwendungseinstellungen.

Konfiguration von SAML in Ihrem Identitätsanbieter

Als Nächstes müssen Sie die SAML-Einstellungen in Ihrem Identity Provider unter Verwendung von Parametern aus Document360 konfigurieren:

Öffne Document360 in einem separaten Tab oder Panel.

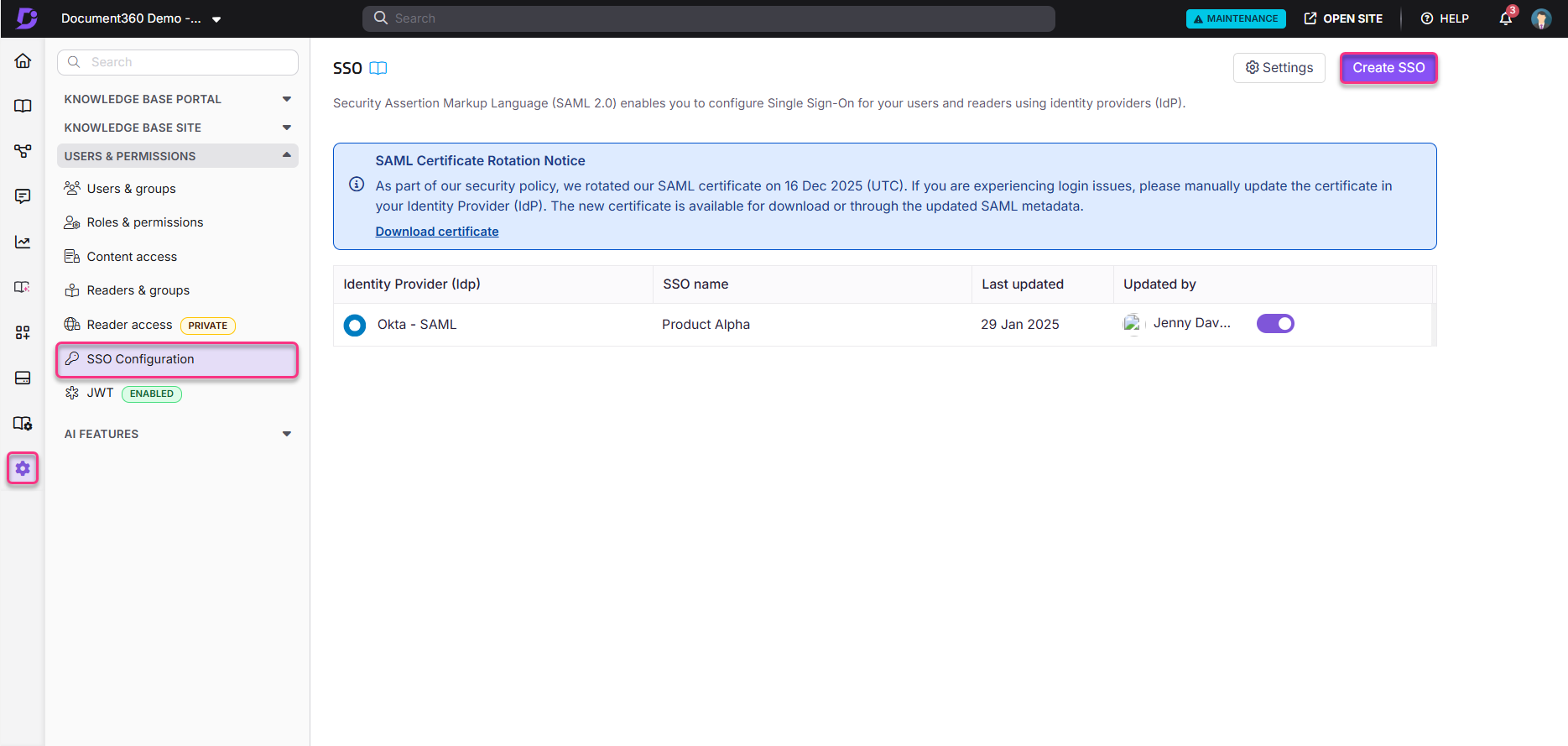

Navigieren Sie zu Einstellungen > Benutzer & Berechtigungen > SSO-Konfiguration in Document360.

Klicken Sie auf die Schaltfläche SSO erstellen .

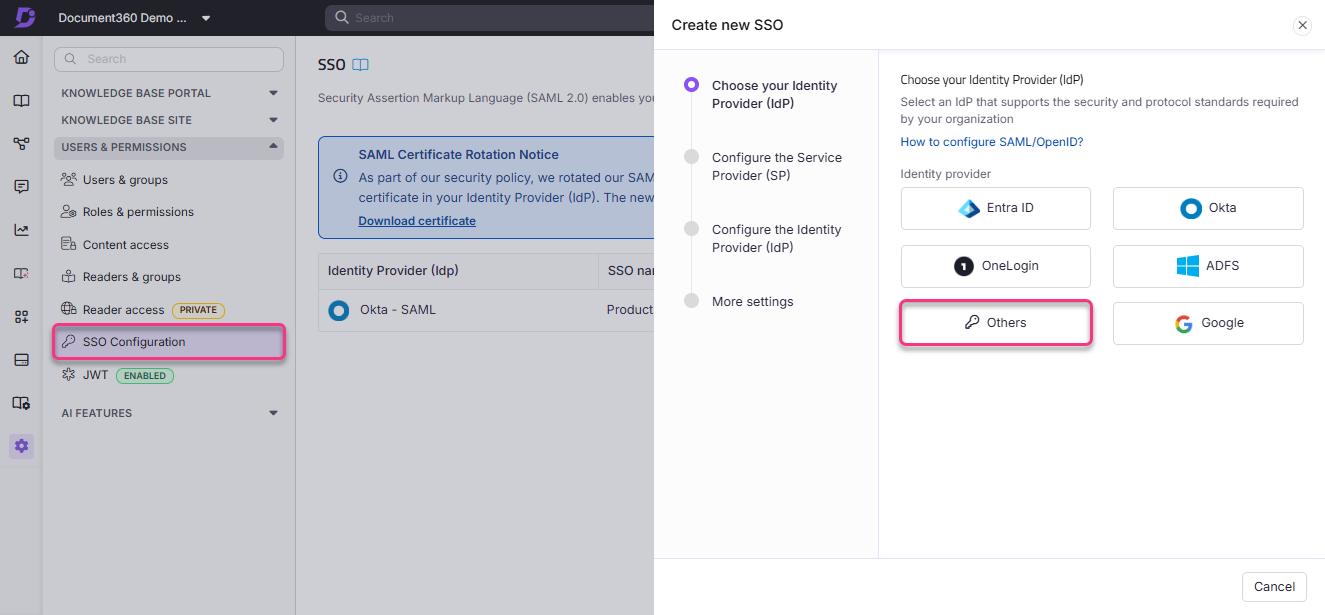

Wählen Sie Andere als Ihren Identitätsanbieter (IdP) aus, um automatisch zur Seite "Service Provider konfigurieren" (SP) zu gelangen.

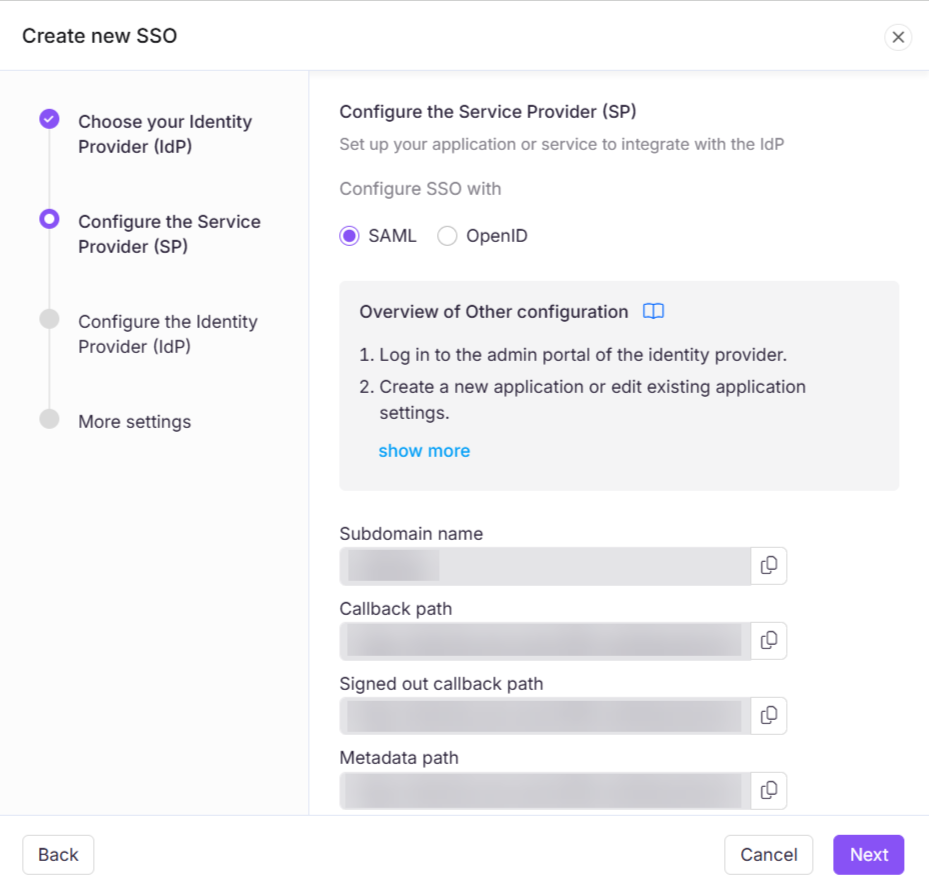

Auf der Seite "Service Provider (SP) konfigurieren " finden Sie die erforderlichen Parameter, um Ihre SAML-Integration im Identity Provider zu konfigurieren.

In der SAML-Konfiguration Ihres Identitätsanbieters:

Single Sign-On URL: Geben Sie den Callback-Pfad von Document360 ein.

Entitäts-ID: Geben Sie die Dienstanbieter-Entitäts-ID aus Document360 ein.

Zielgruppen-URI: Dies ist typischerweise die von Document360 bereitgestellte Dienstanbieter-Entitäts-ID oder Single Sign-On-URL .

Attributzuordnung

Sie müssen möglicherweise Attributanweisungen für Ihren Identitätsanbieter konfigurieren:

Attributname | Wert |

|---|---|

NameID | user.email oder Benutzer-ID |

user.email | |

Name |

Konfigurieren Sie diese Werte wie von Ihrem Identitätsanbieter gefordert. Beachten Sie, dass der Fall der Attributnamen wichtig sein kann.

Rückmeldung und zusätzliche Konfiguration

Einige Identitätsanbieter können um Rückmeldung oder zusätzliche Informationen bitten:

Gib alle zusätzlichen Konfigurationsdetails an, wie sie von deinem Identitätsanbieter gefordert werden.

Überprüfe deine Einstellungen und speichere die SAML-Konfiguration.

Document360 SSO-Konfiguration

Schließen Sie schließlich die SSO-Konfiguration in Document360 ab:

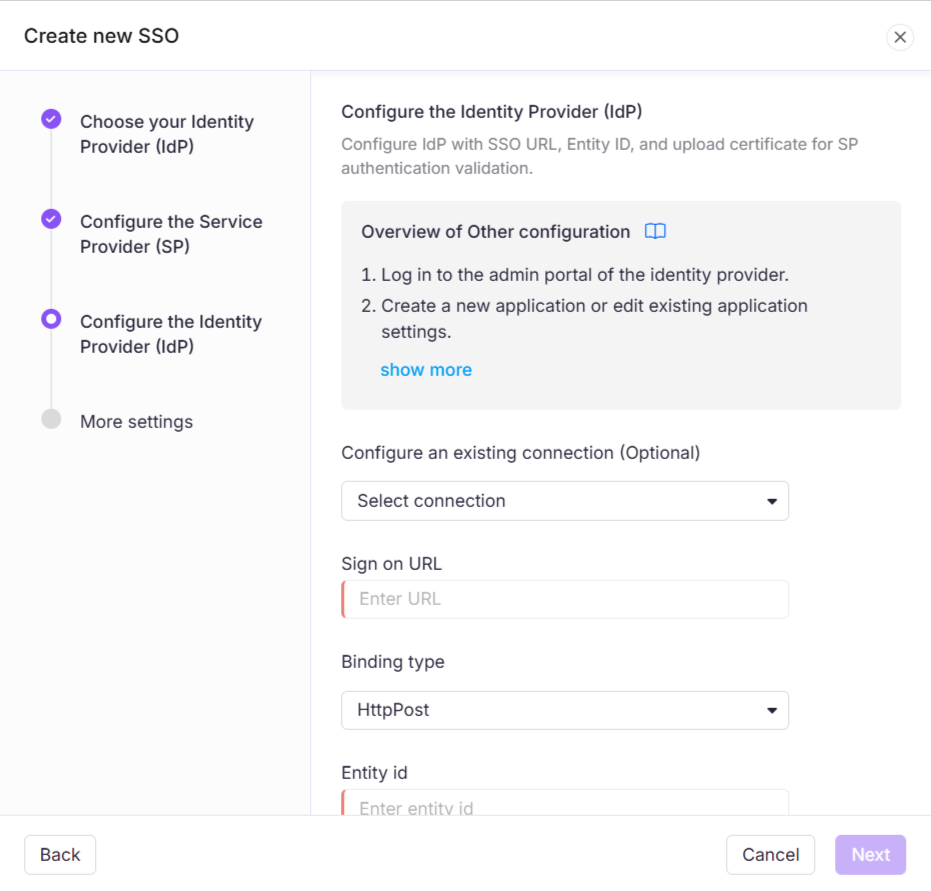

Kehren Sie zum Document360-Tab/Panel zurück, das die Seite "Service Provider konfigurieren" (SP) anzeigt, und klicken Sie auf Next, um zur Seite "Configure the Identity Provider (IdP) zu gelangen.

Geben Sie die entsprechenden Werte von Ihrem Identitätsanbieter ein:

Identitätsanbieter | Document360 |

|---|---|

Single Sign-On-URL | Identity Provider Single Sign-On URL |

Entitäts-ID | Identitätsanbieter-Aussteller |

SAML-Zertifikat (X.509) | SAML-Zertifikat |

Laden Sie das X.509-Zertifikat von Ihrem Identitätsanbieter herunter und laden Sie es auf Document360 hoch.

Schalten Sie die Option "Erlaubt von IdP-initiierter Anmeldung" basierend auf Ihren Projektanforderungen an- oder aus.

Klicken Sie auf Weiter, um zur Seite Mehr-Einstellungen zu gelangen.

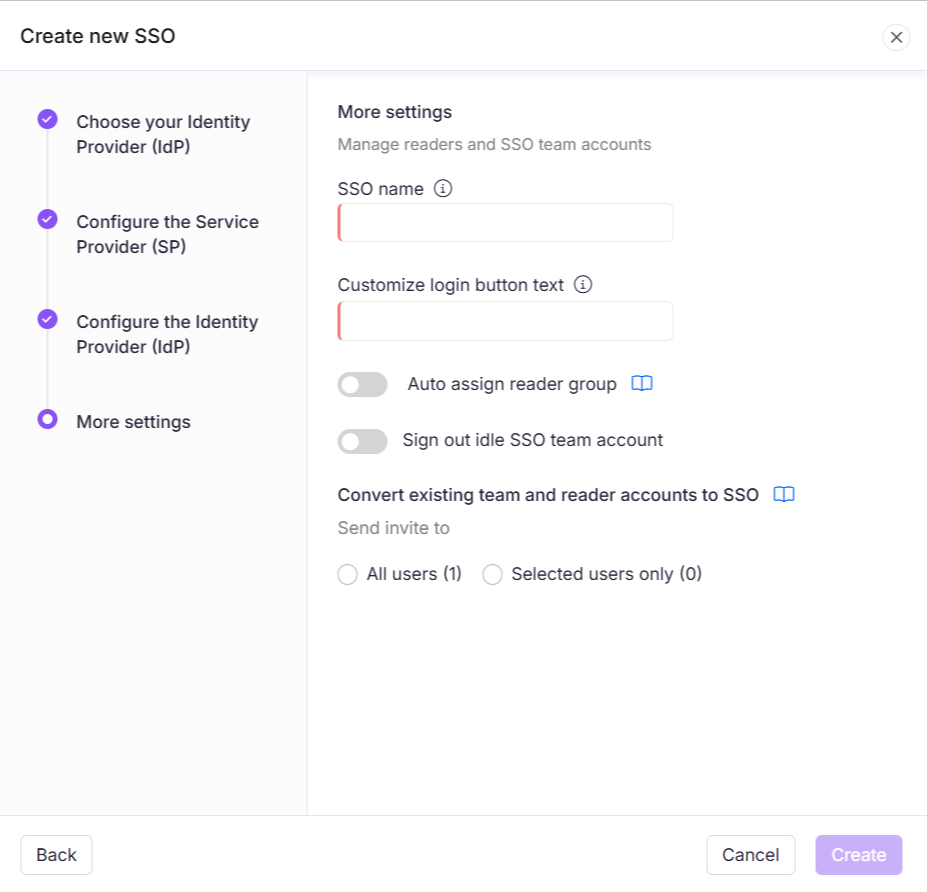

Weitere Schauplätze

Konfigurieren Sie auf der Seite "Mehr Einstellungen " Folgendes:

SSO-Name: Geben Sie einen Namen für die SSO-Konfiguration ein.

Login-Button anpassen: Geben Sie den Text für den Login-Button ein, der den Nutzern angezeigt wird.

Lesegruppe automatisch zuweisen: Schalte bei Bedarf ein- oder aus.

Ausloggen, leerer SSO-Nutzer: Ein- oder ausschalten, je nach Anforderung.

Entscheiden Sie, ob Sie bestehende Nutzer- und Leserkonten zum SSO einladen.

Klicken Sie auf Erstellen , um die SSO-Konfiguration abzuschließen.

Die SSO-Konfiguration wird nun in Document360 mit Ihrem gewählten Identitätsanbieter eingerichtet.

Fehlerbehebung

Wenn Sie während der Salesforce SAML-Einrichtung Fehler haben, beziehen Sie sich auf die folgenden häufigen Fehler und deren Lösungen:

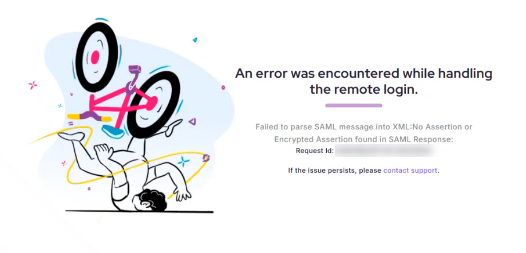

"No Assertion found" oder "AuthnFailed"-Fehler bei Verwendung von Salesforce als Identitätsanbieter (IdP)

Fehler: "Keine Behauptung gefunden" oder "AuthnFailed"

Wenn Sie beim Testen von SAML SSO mit Salesforce auf einen Fehler "No Assertion found" oder "AuthnFailed" stoßen, passiert dies typischerweise, weil Salesforce die erforderliche SAML-Assertion nicht an Document360 sendet.

In den meisten Fällen liegt das daran, dass die Connected App keinem Benutzerprofil oder Berechtigungssatz zugewiesen ist.

Schritte zur Lösung

Um diesen Fehler zu beheben,

Öffne in Salesforce die für Document360 konfigurierte Connected App .

Wählen Sie Profile verwalten oder Rechtensätze verwalten.

Weisen Sie das entsprechende Profil oder die entsprechenden Berechtigungen zu, um den Nutzern Zugang zur App zu gewähren.

Speichere deine Änderungen und versuche das SSO-Login erneut.

Sobald die Connected App mit einem Profil verknüpft ist, fügt Salesforce die SAML-Assertion in seine Antwort ein, und der SSO-Login wird erfolgreich durchgeführt.