Pläne, die diese Funktion unterstützen: Enterprise

Dieser Leitfaden führt Sie durch die Schritte zur Konfiguration von Single Sign-On (SSO) in Document360, wobei OneLogin als Identitätsanbieter (IdP) basierend auf dem SAML-Protokoll verwendet wird. Zugriff auf ein OneLogin-Konto ist erforderlich. Bitte beachten Sie, dass nur Benutzer mit Eigentümer oder Administrator als Projektrolle SSO in Document360 konfigurieren können.

PRO-TIPP

Es wird empfohlen, Document360 und OneLogin in zwei separaten Tabs/Browserfenstern zu öffnen, da die Konfiguration von SSO in Document360 erfordert, dass Sie mehrfach zwischen Okta und Document360 wechseln.

Hinzufügen einer Anwendung in OneLogin

Um eine Document360 SSO-Konfiguration mit OneLogin zu erstellen, folgen Sie diesen Schritten:

Melden Sie sich mit Ihren Zugangsdaten in Ihrem OneLogin Admin Portal an.

Im obersten Menü wählen Sie Anwendungen.

Klicke auf App hinzufügen.

Geben Sie in der Suchleiste "SAML" ein und wählen Sie SAML Custom Connector (Advanced) aus der Liste aus.

Benennen Sie Ihre Anwendung (z. B. "Document360 SSO") und klicken Sie auf Speichern.

Konfiguration von SAML in OneLogin

Als Nächstes müssen Sie die SAML-Einstellungen in OneLogin mit Parametern aus Document360 konfigurieren:

Öffne Document360 in einem separaten Tab oder Fenster.

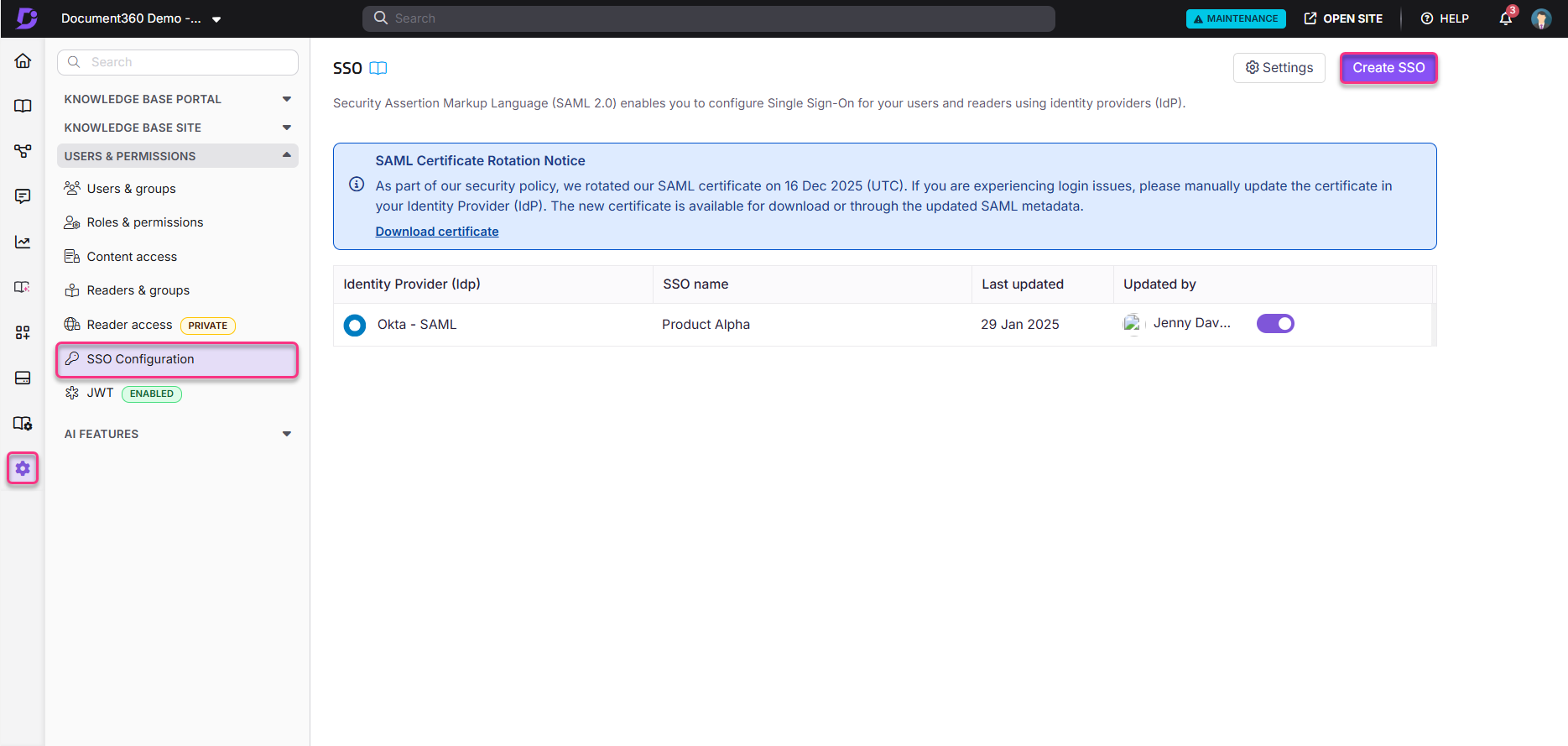

Navigieren Sie in Document360 zu > Benutzern und Berechtigungen > SSO-Konfiguration .

Klicken Sie auf die Schaltfläche SSO erstellen .

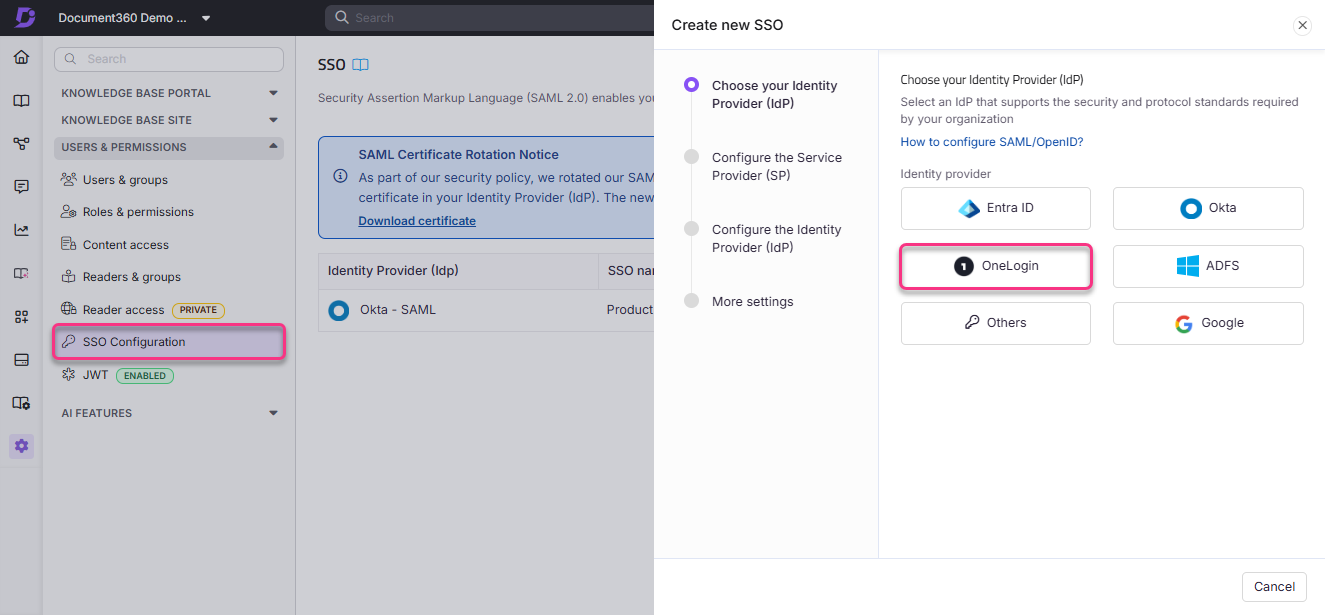

Wählen Sie OneLogin als Ihren Identitätsanbieter in der Seite "Ihren Identitätsanbieter wählen" (IdP) aus, um automatisch zur Seite "Den Dienstanbieter konfigurieren" (SP) zu navigieren.

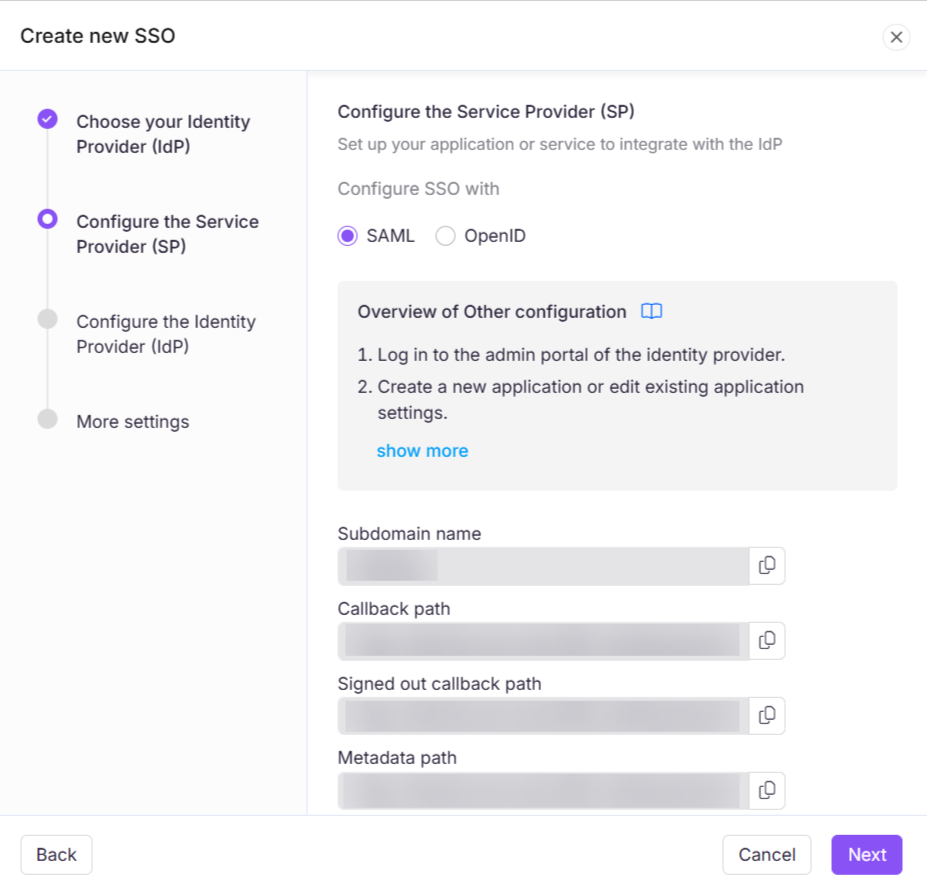

Auf der Seite "Service Provider (SP) konfigurieren " finden Sie die erforderlichen Parameter, um Ihre SAML-Integration im Identity Provider zu konfigurieren.

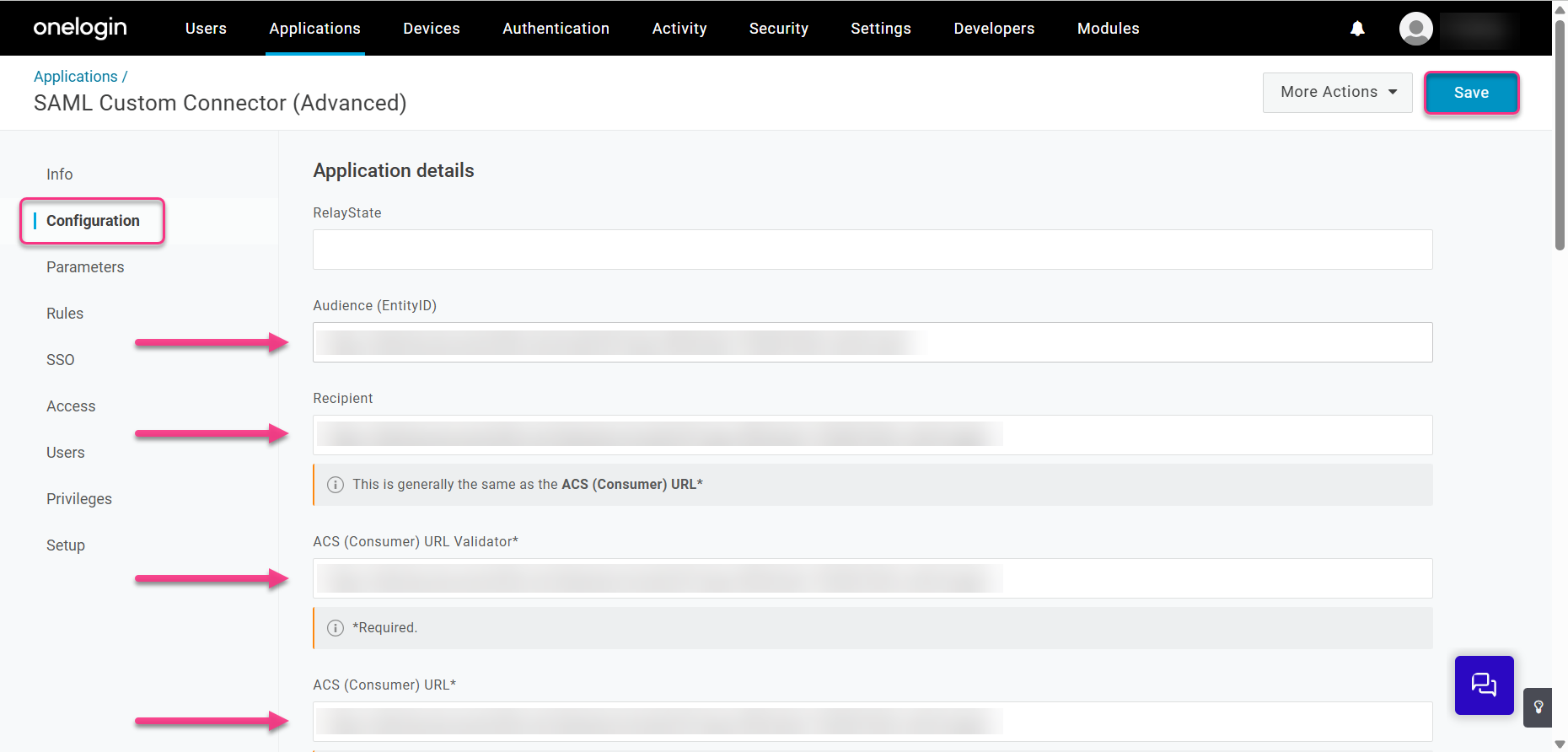

Wechsle zum OneLogin-Reiter /Fenster und gehe zum Konfigurationstab deiner neuen Anwendung.

Im Tab Konfiguration geben Sie die folgenden Werte aus Document360 ein und klicken Sie auf Speichern.

OneLogin

Document360

Zielgruppe (EntityID)

Dienstanbieter-Entitäts-ID

Preisträger

Rückrufpfad

ACS (Consumer) URL-Validator

Rückrufpfad

ACS (Verbraucher) URL

Rückrufpfad

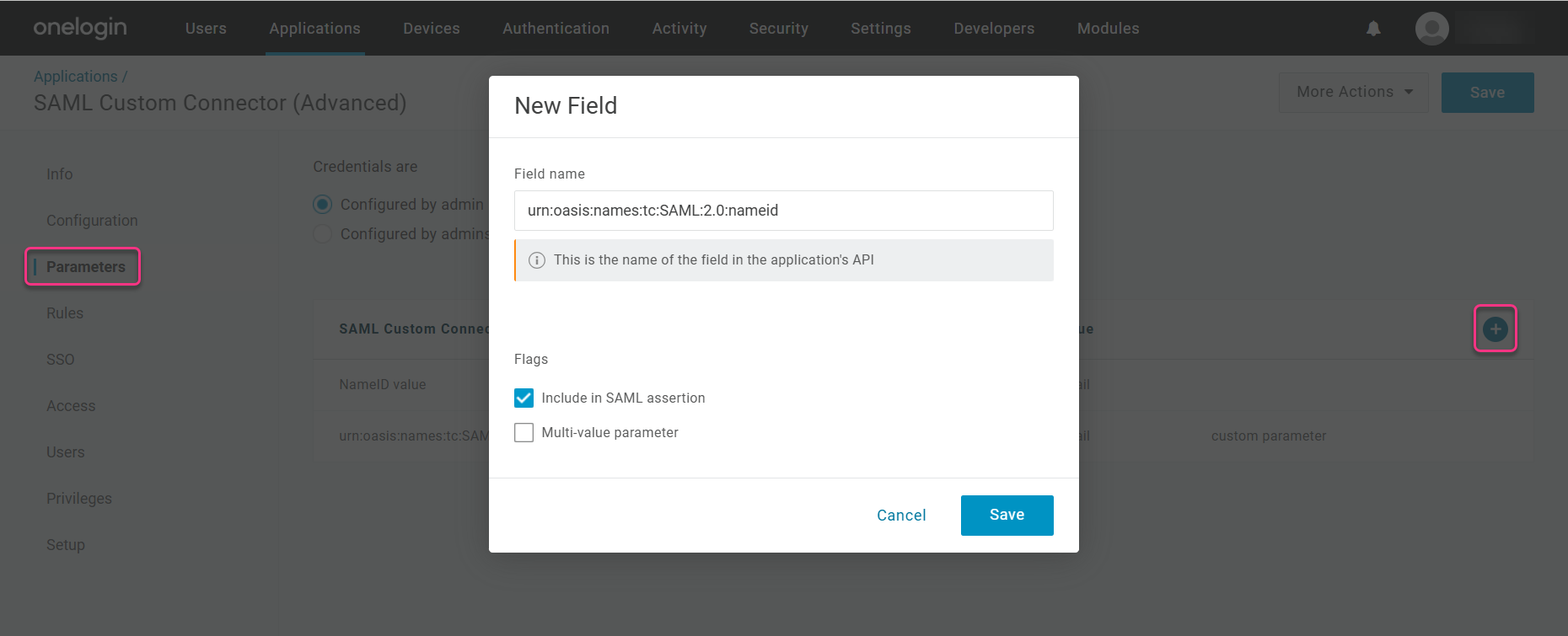

Als Nächstes navigieren Sie zum Reiter Parameter und klicken Sie auf das +-Symbol, um die folgenden Parameter zu konfigurieren:

Feldname

Wert

urn:oasis:names:tc:SAML:2.0:nameid

E-Mail

E-Mail

E-Mail

Name

E-Mail

HINWEIS

Beim Erstellen der Parameter aktivieren Sie das Kontrollkästchen Include in SAML Assertion .

Sobald du die Parameter konfiguriert hast, klicke auf Speichern.

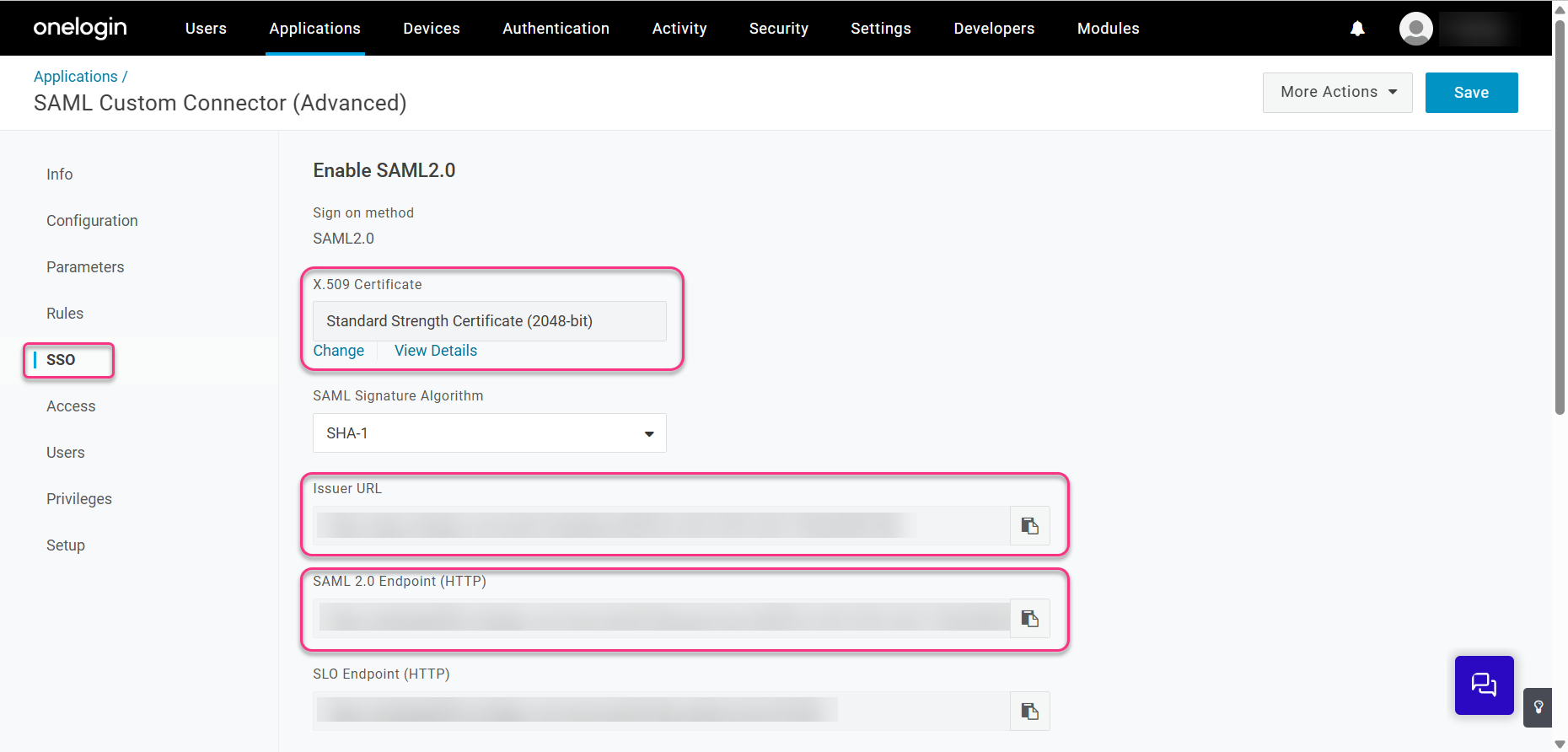

Gehen Sie zum SSO-Tab und klicken Sie auf Details anzeigen, um das X.509-Zertifikat herunterzuladen. Kopieren Sie außerdem die Werte der Issuer-URL und des SAML 2.0 Endpoint (HTTP).

HINWEIS

Bevor Sie das X.509-Zertifikat herunterladen, wählen Sie SHA256 im SHA-Fingerabdruck-Dropdown aus und wählen Sie das Download-Format als X.509.PEM.

Document360 SSO-Konfiguration

Schließen Sie schließlich die SSO-Konfiguration in Document360 ab:

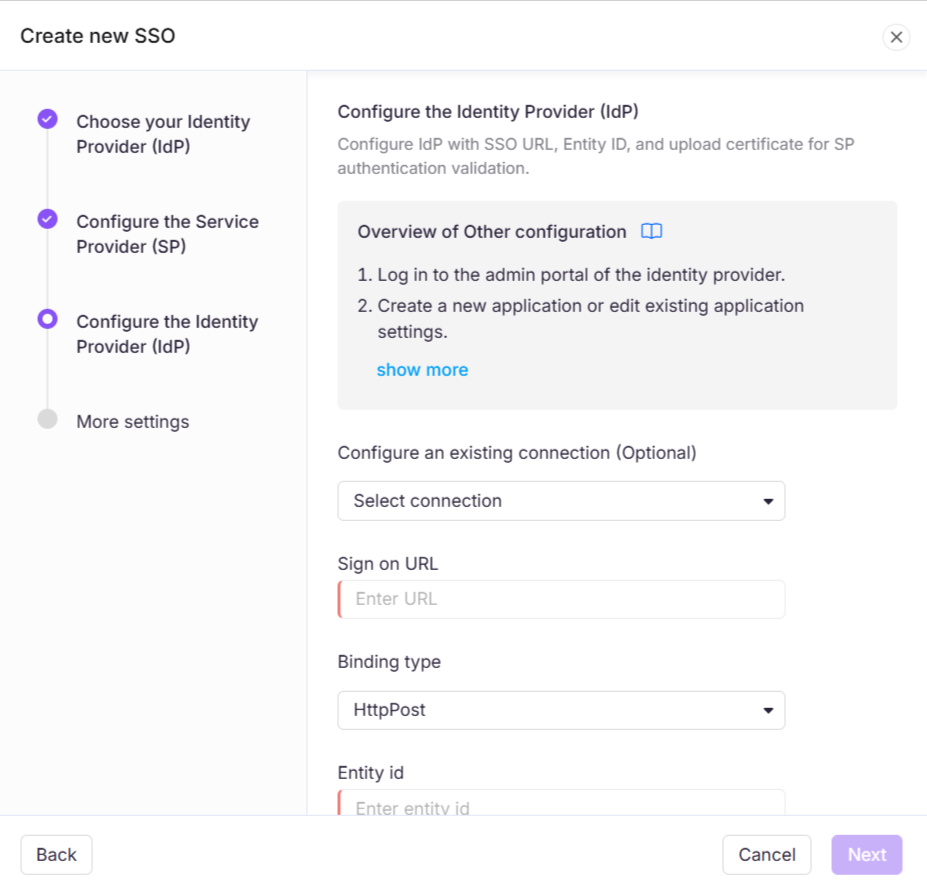

Kehren Sie zum Document360-Tab/Fenster zurück, das die Seite "Service Provider (SP) konfigurieren " anzeigt, und klicken Sie auf Next , um zur Seite "Identity Provider (IdP) konfigurieren zu gelangen.

Geben Sie die entsprechenden Werte von Ihrem Identitätsanbieter ein:

Identitätsanbieter | Document360 |

|---|---|

Aussteller-URL | Entitäts-ID |

SAML 2.0 Endpoint (HTTP) | Anmelde-URL |

Heruntergeladenes SAML-Zertifikat (X.509) | SAML-Zertifikat |

Schalten Sie die Option "Erlaubt von IdP-initiierter Anmeldung" basierend auf Ihren Projektanforderungen an- oder aus.

Klicken Sie auf Weiter, um zur Seite Weitere Einstellungen zu gelangen.

Weitere Schauplätze

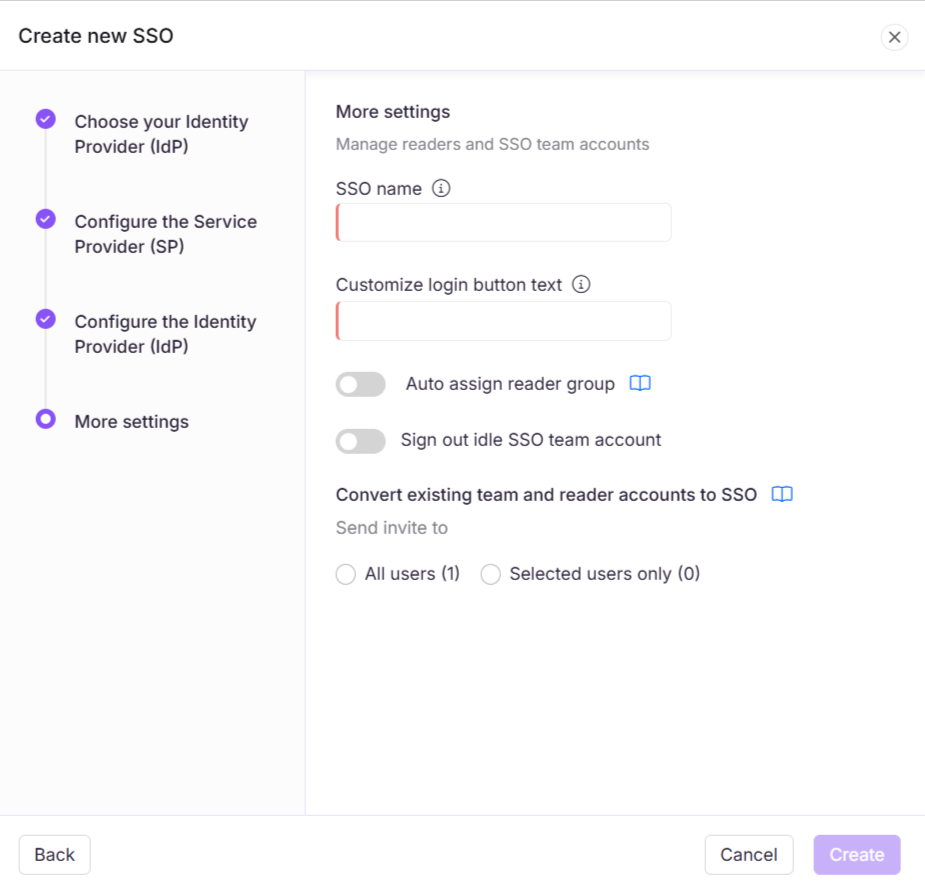

Konfigurieren Sie auf der Seite "Mehr Einstellungen " Folgendes:

SSO-Name: Geben Sie einen Namen für die SSO-Konfiguration ein.

Login-Button anpassen: Geben Sie den Text für den Login-Button ein, der den Nutzern angezeigt wird.

Lesegruppe automatisch zuweisen: Schalte bei Bedarf ein- oder aus.

Ausloggen, leerer SSO-Nutzer: Ein- oder ausschalten, je nach Anforderung.

Entscheiden Sie, ob Sie bestehende Nutzer- und Leserkonten zum SSO einladen.

Klicken Sie auf Erstellen , um die SSO-Konfiguration abzuschließen.