Pläne, die diese Funktion unterstützen: Enterprise

SAML 2.0 ist ein offenes Standardprotokoll, das es Nutzern ermöglicht, mit einem einzigen Satz von Zugangsdaten auf mehrere webbasierte Anwendungen zuzugreifen. Dies bietet eine sicherere und bequemere Möglichkeit für Nutzer, auf Document360 zuzugreifen. Mit aktiviertem SAML 2.0 können Document360-Nutzer sich mit ihren bestehenden Zugangsdaten eines Identitätsanbieters (IdP) auf der Plattform anmelden. Document360 unterstützt die Konfiguration mehrerer Single Sign-on (SSO)-Endpunkte, sodass sowohl Benutzer als auch Leser sich mit ihrem bevorzugten Identitätsanbieter anmelden können.

Unterstützte Identitätsanbieter

Document360 unterstützt folgende Identitätsanbieter (IdP):

Okta

Entra ID

Google

Auth0

ADFS

OneLogin

Weitere

SSO mit SAML konfigurieren

Melden Sie sich in Ihrem Document360-Konto an und navigieren Sie zu Ihrem gewünschten Projekt.

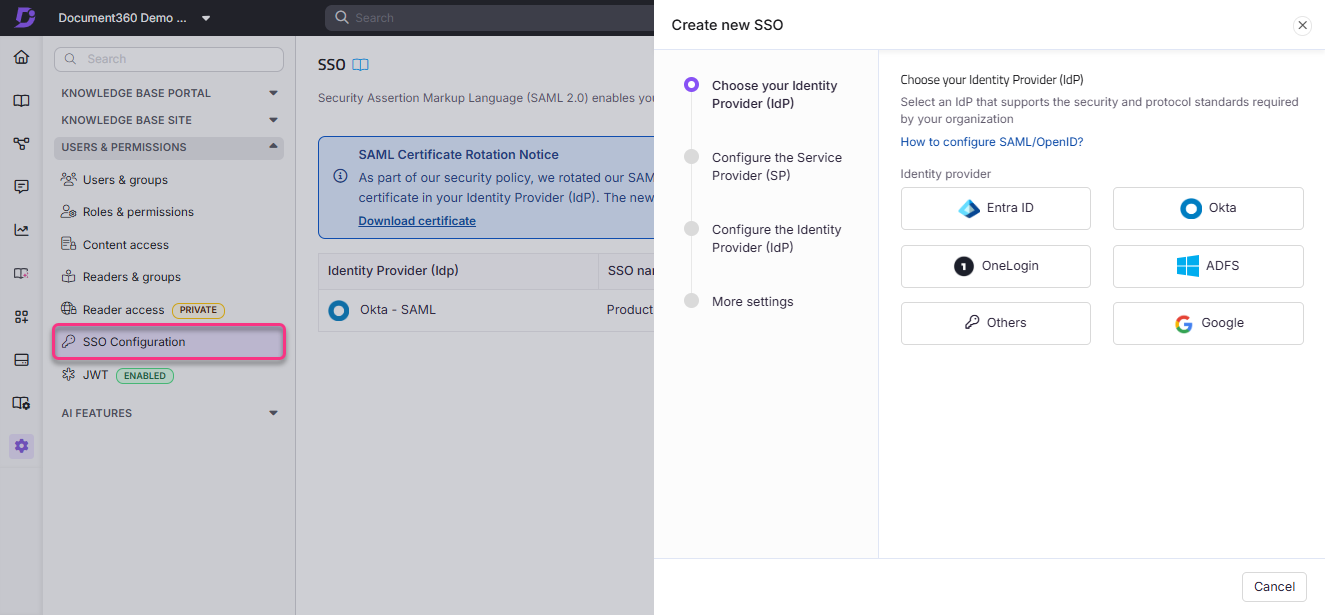

Navigiere zu () > Benutzer & Berechtigungen > SSO-Konfiguration.

Klicken Sie auf Create SSO.

Wählen Sie einen Identitätsanbieter auf der Seite "Wählen Sie Ihren Identitätsanbieter (IdP) ".

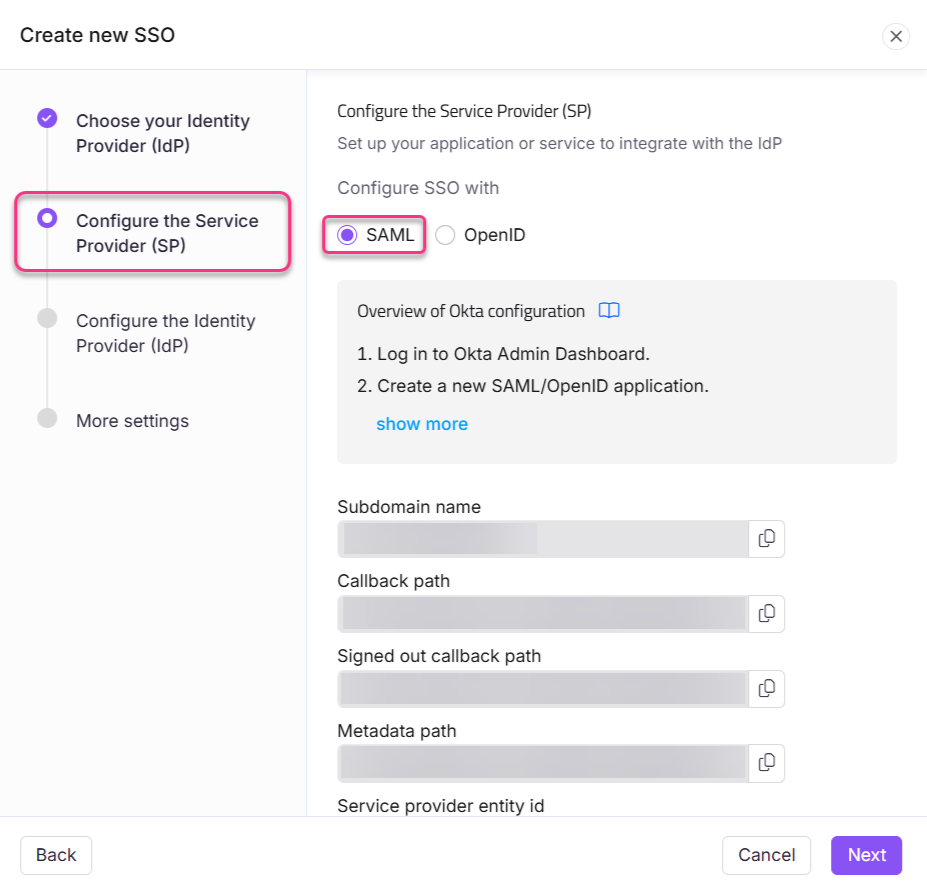

Wählen Sie SAML auf der Seite "Service Provider konfigurieren" (SP) aus.

Verwenden Sie die auf der Seite "Service Provider konfigurieren" (SP) angegebenen Angaben und konfigurieren Sie die Document360-Anwendung mit dem zuvor ausgewählten Identitätsanbieter.

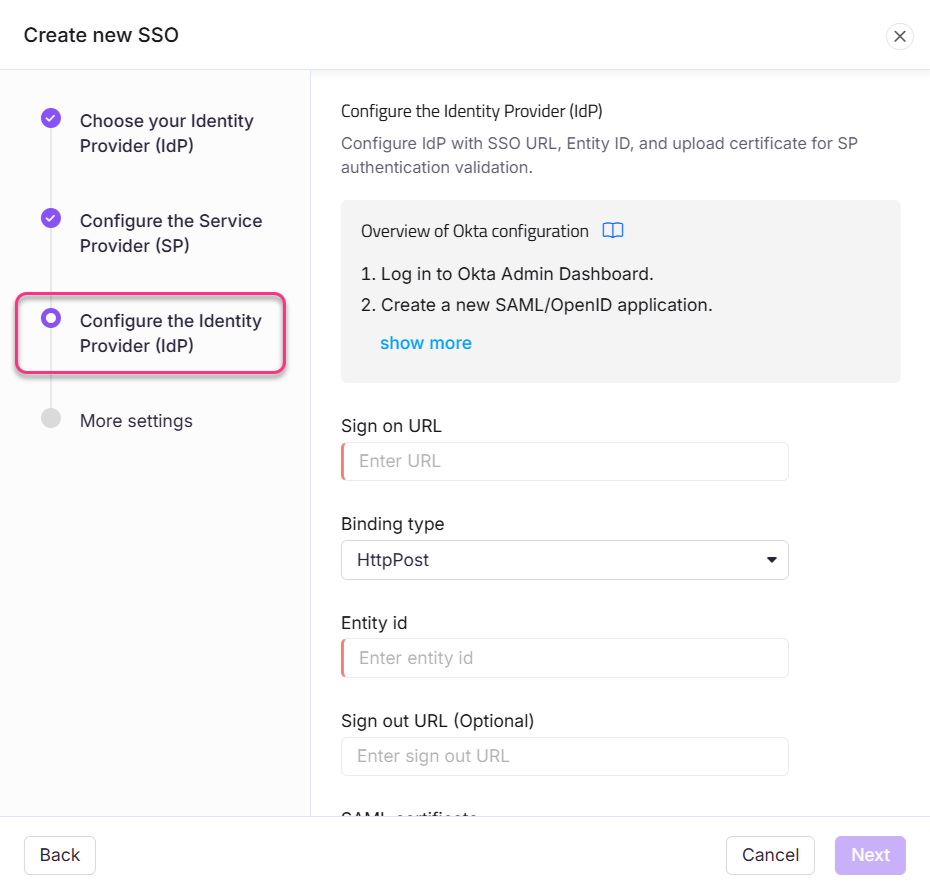

Verwenden Sie die vom Identitätsanbieter bereitgestellten Details und richten Sie die SSO-Konfiguration in Document360 auf der Seite "Identity Provider (Identity Provider" konfigurieren (IdP) ein.

Direkte Umleitung der Knowledge Base (IdP-initiierte SSO) aktivieren

Wenn Sie möchten, dass Nutzer, die sich über einen von IdP initiierten SSO-Flow anmelden, direkt auf Ihre Knowledge Base-Seite (anstatt auf das Projekt-Dashboard) umgeleitet werden, müssen Sie den RelayState-Parameter in Ihrem Identity Provider (IdP) konfigurieren.

Um dies zu konfigurieren:

Melden Sie sich in der Administrator-Konsole Ihres Identitätsanbieters (IdP) an (zum Beispiel Okta, Entra ID, Auth0 oder ADFS).

Öffne die SAML-Anwendung, die du für Document360 erstellt hast.

Finden Sie das RelayState- (oder gleichwertige) Feld.

Gib die URL deiner Wissensdatenbank ein.

Zum Beispiel:

https://docs.yourdomain.comSpeichere deine Konfiguration.

Teste den vom IdP initiierten Login, um sicherzustellen, dass die Nutzer direkt zur Knowledge Base-Seite weitergeleitet werden.

HINWEIS

Wenn das RelayState-Feld leer bleibt, werden Benutzer standardmäßig auf das Document360-Projekt-Dashboard weitergeleitet.

Sobald Sie die SSO-Konfiguration basierend auf dem SAML-Protokoll erfolgreich abgeschlossen haben, können Sie Mitglieder Ihres Projekts zur konfigurierten SSO-Anwendung einladen.

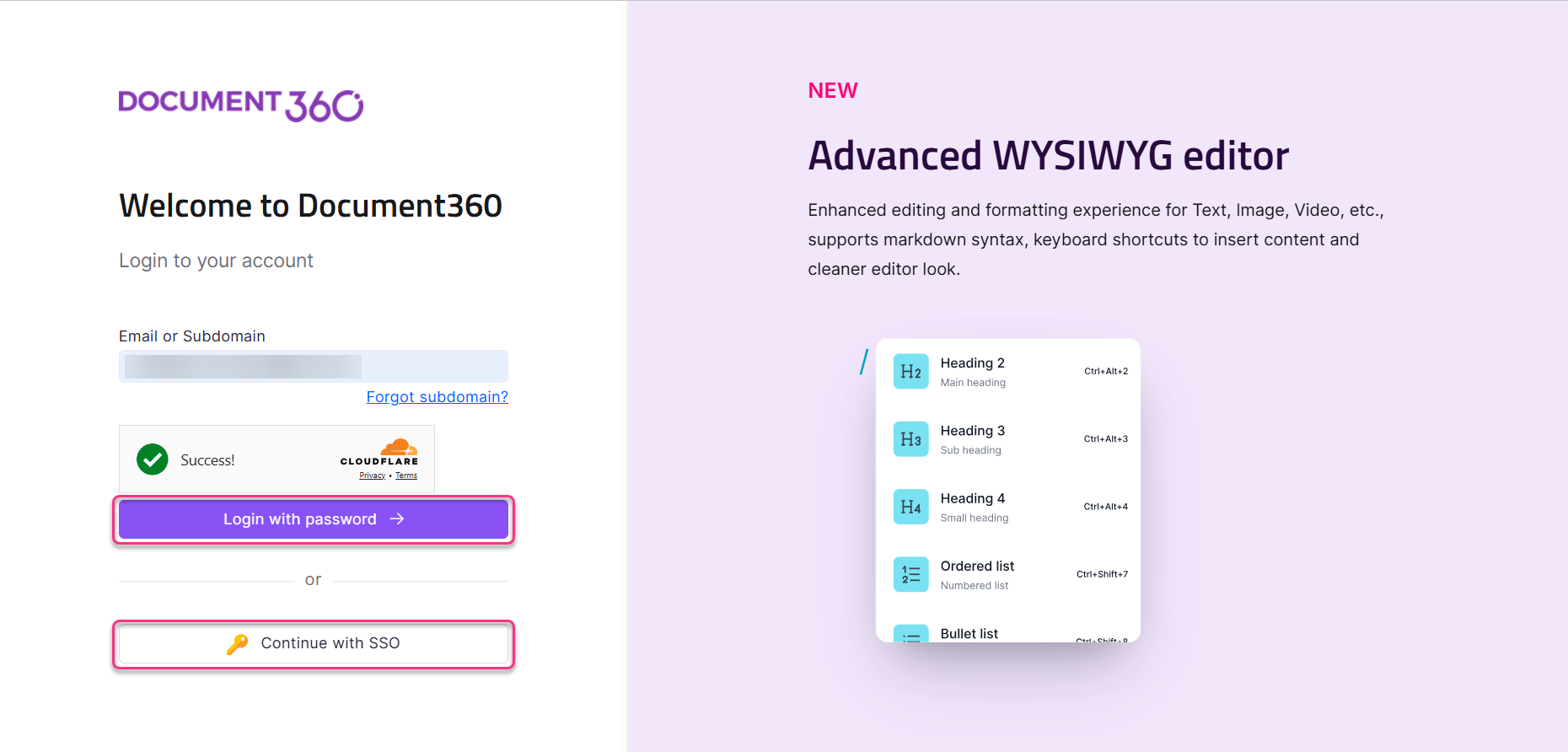

Jetzt können Nutzer sich entweder mit E-Mail und Passwort oder mit SSO bei Document360 anmelden.

Fehlerbehebung

Wenn Sie während der Einrichtung oder des Logins des SAML SSO auf Probleme stoßen, verweisen Sie auf die folgenden häufigen Fehler und deren Lösungen:

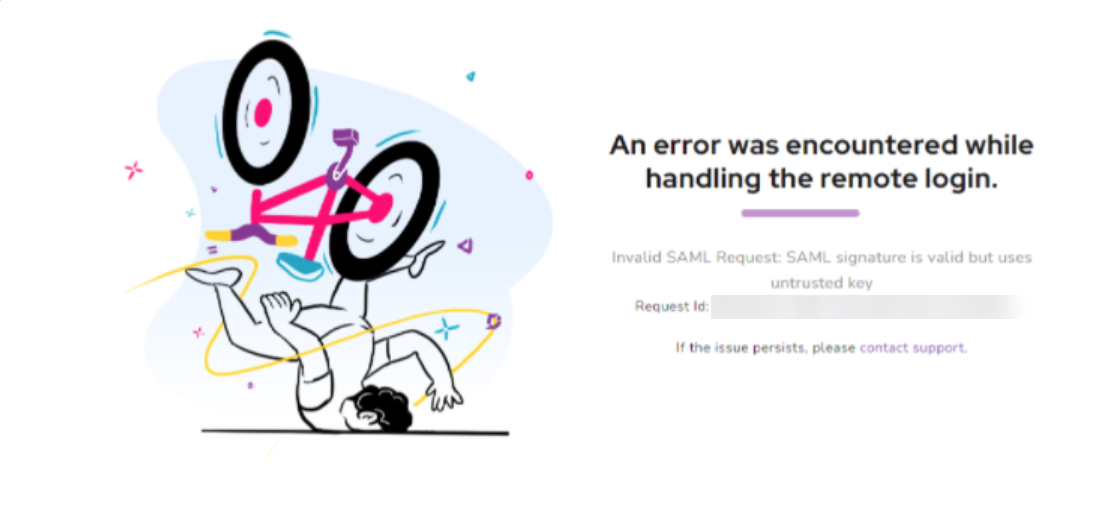

Ungültige SAML-Anfrage (Vertrauenswürdiger Schlüssel)

Fehler: Beim Remote-Login wurde ein Fehler aufgetreten – Ungültige SAML-Anfrage SAML-Signatur ist gültig, verwendet aber einen nicht vertrauenswürdigen Schlüssel. Dieser Fehler tritt auf, wenn das in Document360 hochgeladene SAML-Zertifikat inaktiv ist.

Schritte zur Lösung:

Um dieses Problem zu lösen,

Laden Sie das aktive SAML-Zertifikat herunter

Greifen Sie auf Ihren IdP zu.

Laden Sie das derzeit aktive SAML-Zertifikat herunter.

Laden Sie das Zertifikat in Document360 erneut hoch

Navigiere in Document360 zu () > Users & permissions > SAML/OpenID.

Klicken Sie auf Bearbeiten für die entsprechende SSO-Konfiguration.

Unter Abschnitt Identity Provider (Identity Provider (IdP) konfigurieren finden Sie das SAML-Zertifikatsfeld .

Klicken Sie auf Durchsuchen , um das neue, aktive Zertifikat hochzuladen.

Das Hochladen des aktiven Zertifikats sollte das Problem lösen.

Die SAML-Nachrichtensignatur ist ungültig

Fehler:

SignatureInvalid: Die SAML-Nachrichtensignatur ist ungültig.

AssertionSignatureInvalid: Die SAML-Assertion-Signatur ist ungültig.

Ungültige SAML-Anfrage: Die SAML-Signatur ist gültig, verwendet aber einen nicht vertrauenswürdigen Schlüssel.

Dieser Fehler tritt auf, wenn ein falsches oder abgelaufenes SAML-Zertifikat in Document360 hochgeladen wird.

Schritte zur Lösung:

Stellen Sie sicher, dass das Zertifikat gültig ist:

Überprüfe, ob das hochgeladene Zertifikat aktiv und nicht abgelaufen ist.

Falls erforderlich, generiere ein neues Zertifikat im Identity Provider (IdP).

Laden Sie das korrekte Zertifikat in Document360 erneut hoch:

Navigiere in Document360 zu () > Users & permissions > SAML/OpenID.

Klicken Sie auf Bearbeiten für die entsprechende SSO-Konfiguration.

Unter Abschnitt Identity Provider (Identity Provider (IdP) konfigurieren finden Sie das SAML-Zertifikatsfeld .

Klicken Sie auf Durchsuchen , um das neue, aktive Zertifikat hochzuladen.

Erfassen Sie Protokolle zur weiteren Analyse (falls das Problem weiterhin besteht)

Füge die SAML Tracer-Erweiterung in deinen Browser hinzu.

Öffnen Sie den SAML Tracer, bevor Sie den SSO-Login-Flow starten.

Führen Sie die Aktion aus, die den SSO-Prozess auslöst (z. B. Klicken Sie auf "Mit SSO fortsetzen").

SAML Tracer zeichnet alle Netzwerkanfragen auf.

Rechtsklick im SAML Tracer-Panel .

Wählen Sie Export oder speichern Sie die Logs in einem geeigneten Format.

Für weitere Unterstützung wenden Sie sich bitte an das Document360-Supportteam mit:

Screenshots deiner IdP-Konfiguration.

Die hochgeladenen SAML-Zertifikatsdetails.

SAML-Tracer-Protokolle.

Häufig gestellte Fragen

Kann ich den Unterdomainnamen in der SSO-Konfiguration ändern?

Nein, der Subdomainname kann nicht mehr geändert werden, sobald er konfiguriert ist. Das Feld wird ausgegraut erscheinen, um anzuzeigen, dass es nicht bearbeitbar ist.

Kann ich mehrere SSO (IDP)-Konfigurationen mit demselben Namen erstellen?

Nein, jede IDP-(Identitätsanbieter)-Konfiguration muss einen eindeutigen Namen haben. Doppelte Namen sind beim Erstellen mehrerer Konfigurationen nicht erlaubt.

Kann ich denselben Anzeigenamen (Knopfbeschriftung) für verschiedene SSO-Konfigurationen verwenden?

Ja, obwohl der interne IDP-Name eindeutig sein muss, können Sie denselben Namen dem Login-Button zuweisen, der für Endnutzer auf dem Anmeldebildschirm sichtbar ist.

Wie kann ich das Ablaufdatum des Document360 SSO-Zertifikats einsehen?

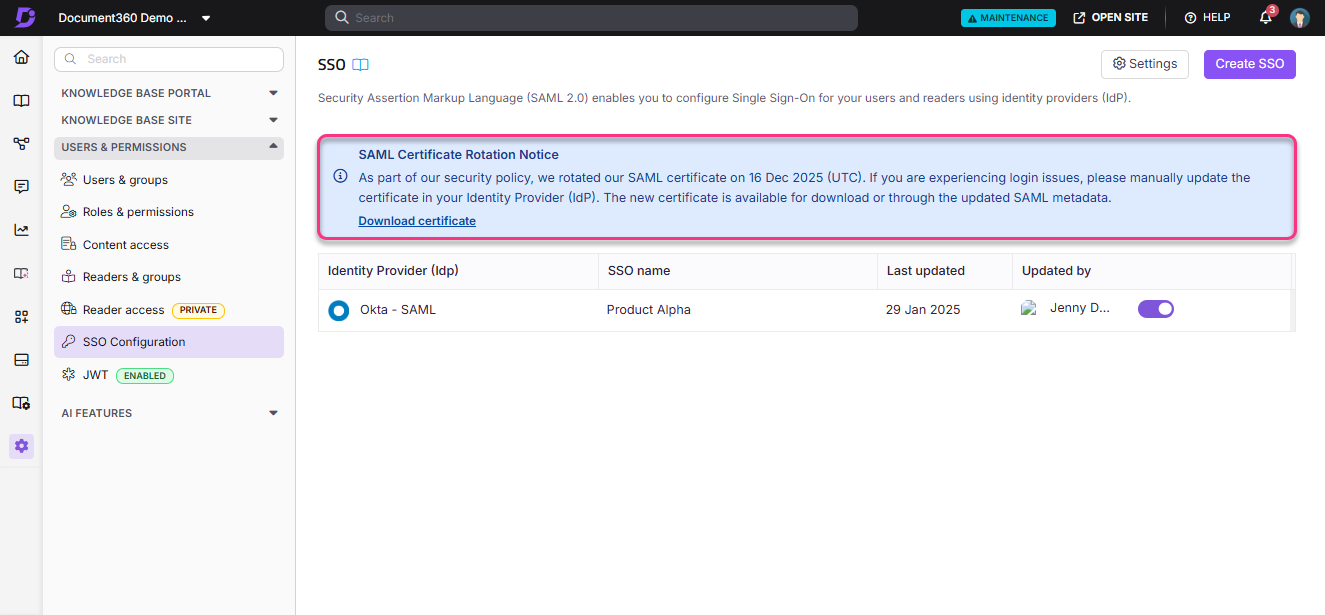

Das Ablaufdatum des Document360 SSO-Zertifikats (verwendet für die SAML-Authentifizierung) sehen Sie unter Einstellungen > Benutzer & Berechtigungen > SSO-Konfiguration.

Ein blaues Informationsbanner erscheint 15 Tage vor Ablauf des Zertifikats über der SAML-Konfigurationsliste. Dieses Banner ist nur für Benutzer mit Berechtigungen zur Konfiguration von SSO sichtbar.

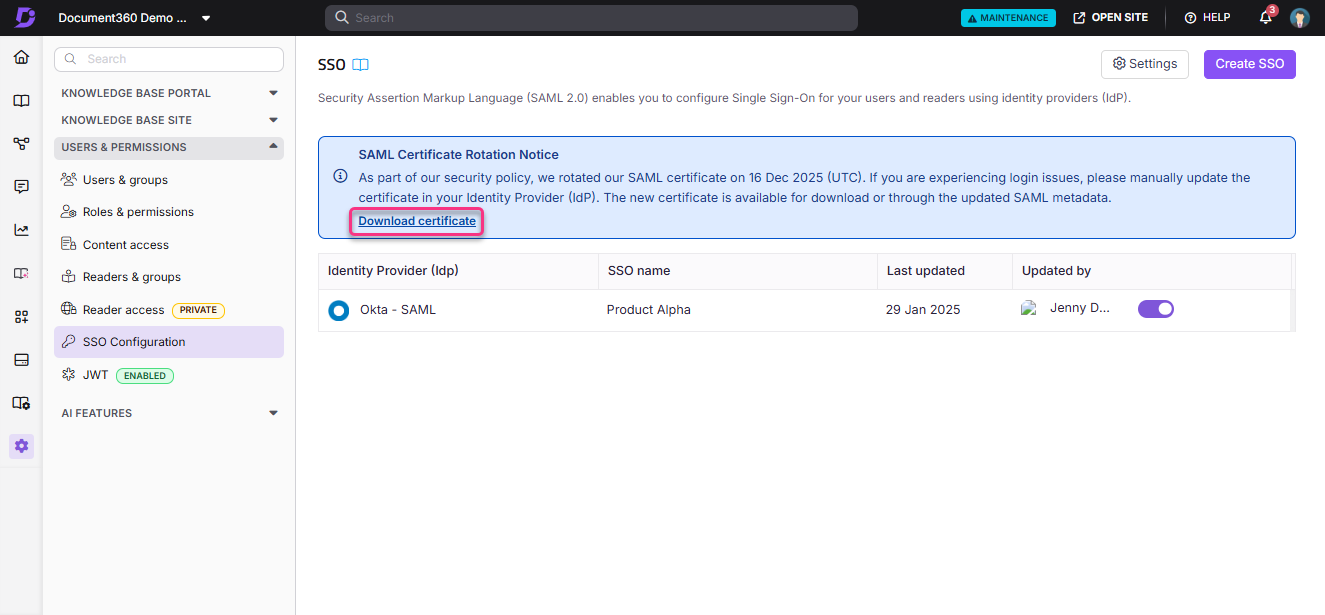

Wie kann ich das Document360 SSO-Zertifikat herunterladen?

Sie können das Document360 SSO-Zertifikat direkt vom blauen Banner auf der SAML/OpenID-Seite herunterladen. Klicken Sie im Informationsbanner auf Zertifikat herunterladen , um das Zertifikat im .cert Format herunterzuladen.

Dieses Zertifikat ist bei der Verlängerung von SSO in Ihrem Identity Provider (IdP) erforderlich, insbesondere bei IdPs, die das Zertifikat nicht automatisch aus Metadaten lesen können.

HINWEIS

Das Herunterladen des Document360-Zertifikats beeinflusst nicht Ihre bestehende SSO-Konfiguration. Sie wird nur bei der Erneuerung des Zertifikats auf Ihrem IdP benötigt.