Pläne, die diese Funktion unterstützen: Enterprise

Sie können das SAML Single Sign-On (SSO) von Document360 mit Microsoft Entra als Identitätsanbieter konfigurieren. Bitte beachten Sie, dass nur Benutzer mit Eigentümer oder Administrator als Projektrolle SSO in Document360 konfigurieren können.

PRO-TIPP

Es wird empfohlen, Document360 und Entra in zwei separaten Tabs/Browser-Fenstern zu öffnen, da die Konfiguration von SSO in Document360 dazu führt, dass Sie mehrmals zwischen Okta und Document360 wechseln müssen.

Hinzufügen einer Anwendung im Azure-Portal

Zugriff auf das Azure AD Portal

Melden Sie sich in Ihrem Microsoft Azure-Konto an.

Klicken Sie oben rechts im Panel auf das verfügbare Portal .

Du würdest zum Portal weitergeleitet werden (Link: https://portal.azure.com/#home).

Hinzufügen Ihrer Bewerbung

Die 'Eigene Anwendung' wird in diesem Dokument als 'Kundenanwendung' bezeichnet.

Melden Sie sich in Ihrem Azure-Konto an und besuchen Sie die Azure-Portal-Seite.

Klicken Sie von hier aus auf die Option + Neue Anwendung und wählen Nicht-Galerie-Anwendung.

Gib den Namen deiner Anwendung ein und klicke unten auf die Schaltfläche Hinzufügen .

Jetzt bekommst du ein Panel mit dem Projektnamen, der Anwendungs-ID und der Projekt-ID.

Im Abschnitt "Fangen" wählen Sie die Option "Single einsetzen " aus.

Dies sind die drei bereitgestellten Auswahlmöglichkeiten

SAML

Passwortbasiert

Verknüpftes SSO

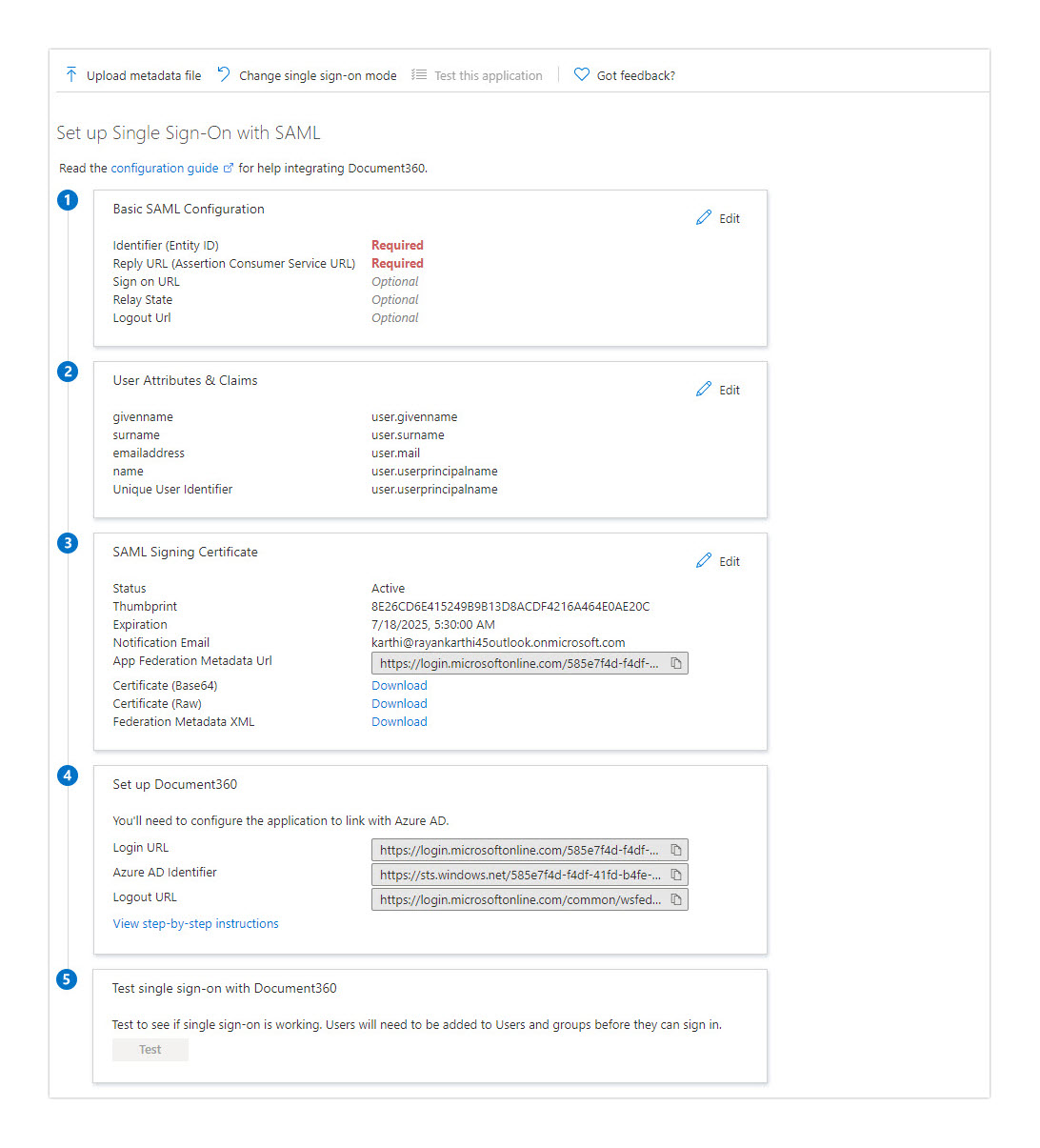

Wählen Sie die SAML-Option aus, und Sie finden die fünf getrennten SAML-Konfigurationen.

Eine ausführliche Anleitung zum Prozess findest du im Azure AD Konfigurationsleitfaden.

Konfiguration von SAML in Ihrem Identitätsanbieter

Öffne Document360 in einem separaten Tab oder Panel.

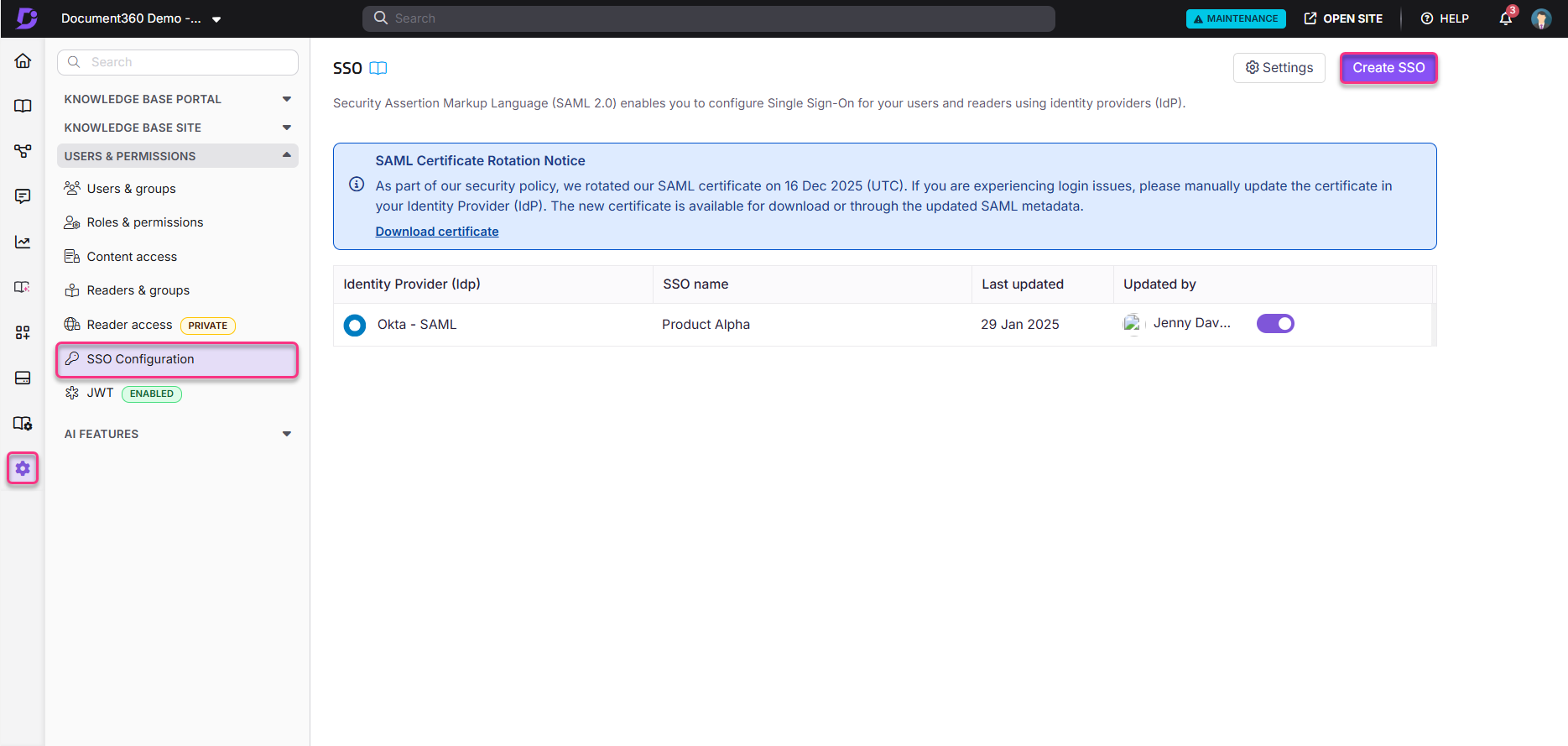

Navigieren Sie zu Einstellungen > Benutzern und Berechtigungen > SSO-Konfiguration in Document360.

Klicken Sie auf die Schaltfläche SSO erstellen .

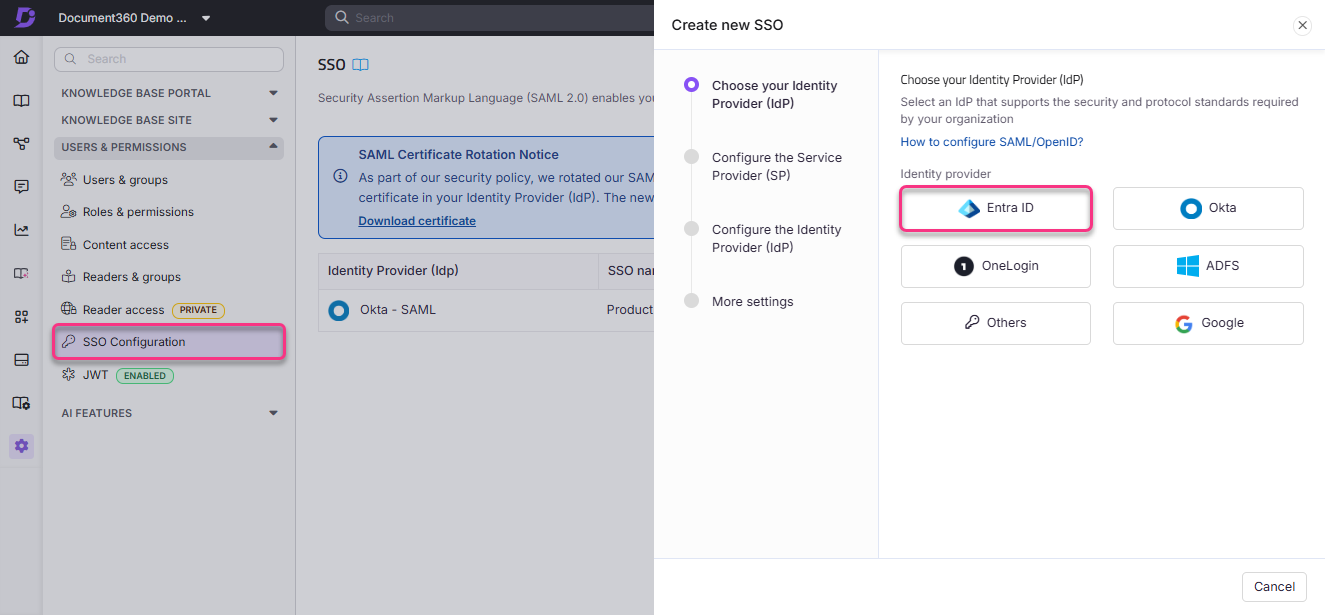

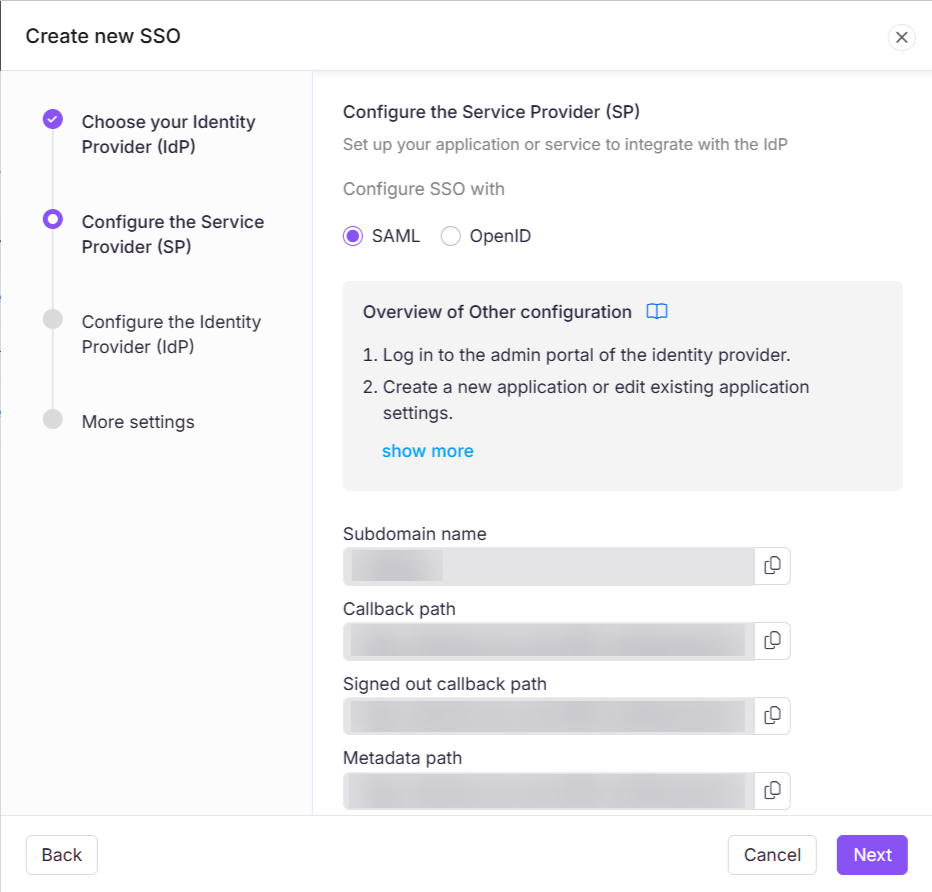

Wählen Sie die Entra-ID als Ihren Identitätsanbieter (IdP) aus, um automatisch zur Seite "Service Provider konfigurieren" (SP) zu gelangen.

Auf der Seite "Service Provider (SP) konfigurieren " finden Sie die erforderlichen Parameter, um Ihre SAML-Integration im Identity Provider zu konfigurieren.

Azure AD Felder | Document360-Portal |

|---|---|

Kennung (Entitäts-ID) | Dienstanbieter-Entitäts-ID |

Antwort-URL (Assertion Consumer Service URL) | Rückrufpfad |

Anmelde-URL | https://identity.document360.io (die Login-Seite) |

Anmelde-URL | Ausgeschriebener Rückrufweg |

Kopiere diese aus Document360 und wechsle zum Azure AD-Portal.

Auf der Seite "Einrichten der Anmeldung mit SAML " klicken Sie rechts auf das Bearbeiten-Symbol und fügen Sie die Daten in die entsprechenden Felder in der obigen Tabelle ein.

Klicken Sie auf das Speichern-Symbol oben, nachdem Sie alle erforderlichen Felder eingegeben haben

Document360 SSO-Konfiguration

Schließen Sie schließlich die SSO-Konfiguration in Document360 ab:

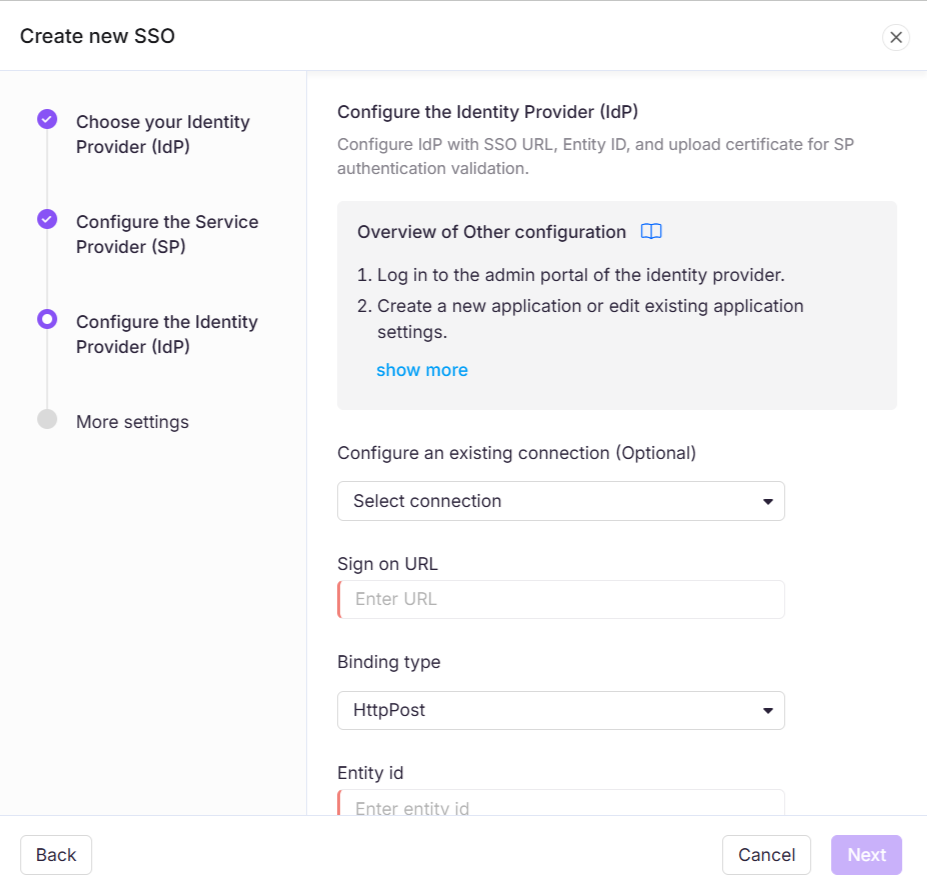

Kehren Sie zum Document360-Tab/Panel zurück, das die Seite "Service Provider konfigurieren" (SP) anzeigt, und klicken Sie auf Next, um zur Seite "Configure the Identity Provider (IdP) zu gelangen.

Geben Sie die entsprechenden Werte von Ihrem Identitätsanbieter ein:

Document360-Portalfelder | Azure AD portal values |

|---|---|

Anmelde-URL | Login-URL |

Entitäts-ID | Azure AD identifier |

Abmelde-URL | Anmelde-URL |

SAML-Zertifikat | Zertifikat (Base64) von Azure AD herunterladen und in Document360 hochladen |

Schalten Sie die Option "Erlaubt von IdP-initiierter Anmeldung" basierend auf Ihren Projektanforderungen an- oder aus.

Klicken Sie auf Weiter, um zur Seite Mehr-Einstellungen zu gelangen.

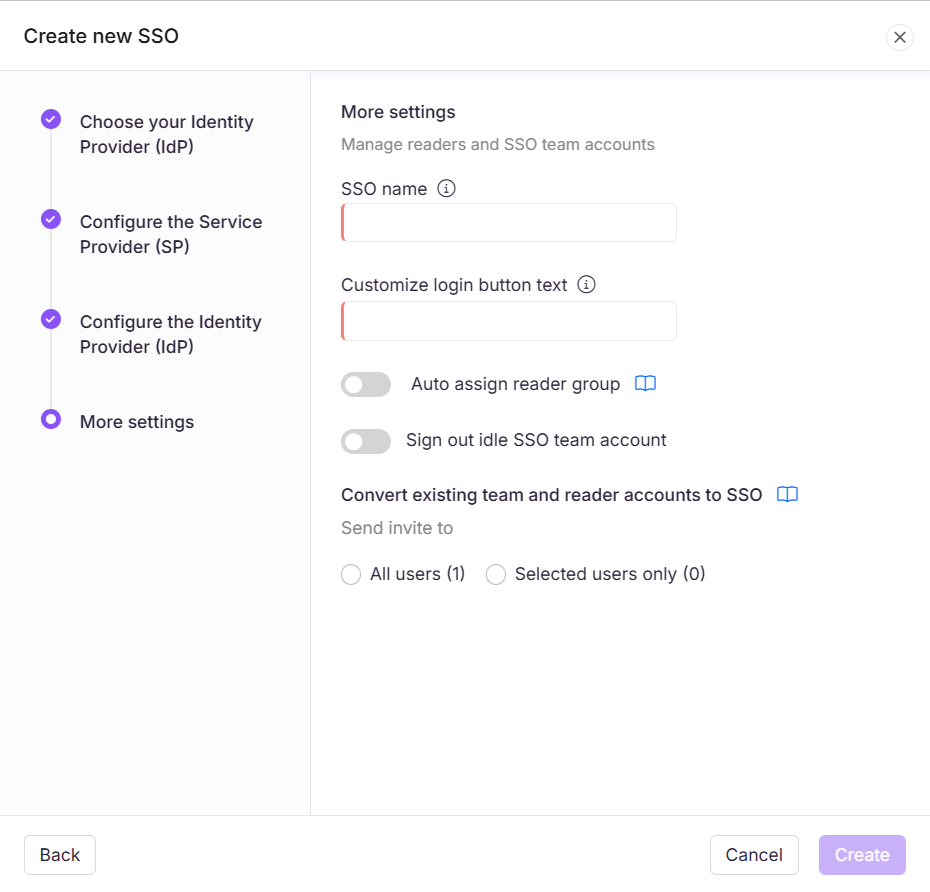

Weitere Schauplätze

Konfigurieren Sie auf der Seite "Mehr Einstellungen " Folgendes:

SSO-Name: Geben Sie einen Namen für die SSO-Konfiguration ein.

Login-Button anpassen: Geben Sie den Text für den Login-Button ein, der den Nutzern angezeigt wird.

Lesegruppe automatisch zuweisen: Schalte bei Bedarf ein- oder aus.

Ausloggen, leerer SSO-Nutzer: Ein- oder ausschalten, je nach Anforderung.

Entscheiden Sie, ob Sie bestehende Nutzer- und Leserkonten zum SSO einladen.

Klicken Sie auf Erstellen , um die SSO-Konfiguration abzuschließen.

Weitere Konfigurationseinstellungen im Azure AD Portal

Du kannst den Bereich Benutzerattribute & Ansprüche jederzeit bearbeiten

Du kannst entweder einen neuen Anspruch hinzufügen oder auch einen Gruppenanspruch hinzufügen

Im Abschnitt zum SAML-Signieren von Zertifikaten kannst du neue Zertifikate hinzufügen oder sogar Importzertifikate hinzufügen

Mehrere Benachrichtigungs-E-Mail-Adressen können ebenfalls hinzugefügt werden

Sobald alle Felder konfiguriert sind, klicken Sie auf die Testoption und melden Sie sich mit den Zugangsdaten an, die der Benutzer der registrierten Anwendung hinzugefügt hat, in Document360