Offres prenant en charge cette fonctionnalité : Entreprise

OpenID Connect (OIDC) est un protocole d’authentification standard ouvert qui permet aux utilisateurs de se connecter à plusieurs applications web en utilisant un seul ensemble d’identifiants. Il est construit sur le cadre d’autorisation OAuth 2.0. Avec OpenID activé, les utilisateurs de Document360 peuvent se connecter à la plateforme en utilisant leurs identifiants existants depuis un fournisseur d’identité (IdP). Cela élimine le besoin pour les utilisateurs de se souvenir de plusieurs mots de passe et réduit le risque d’accès non autorisé. Document360 prend en compte la configuration de plusieurs points d’accès à connexion unique (SSO), permettant aux utilisateurs et aux lecteurs de se connecter via leur fournisseur d’identité préféré.

Fournisseurs d’identité pris en charge

Document360 prend en charge les fournisseurs d’identité (IdP) suivants) :

Okta

Entrée ID

Google

Auth0

ADFS

OneLogin

Autres

Configuration du SSO avec OpenID

Connectez-vous à votre compte Document360 et naviguez vers le projet souhaité.

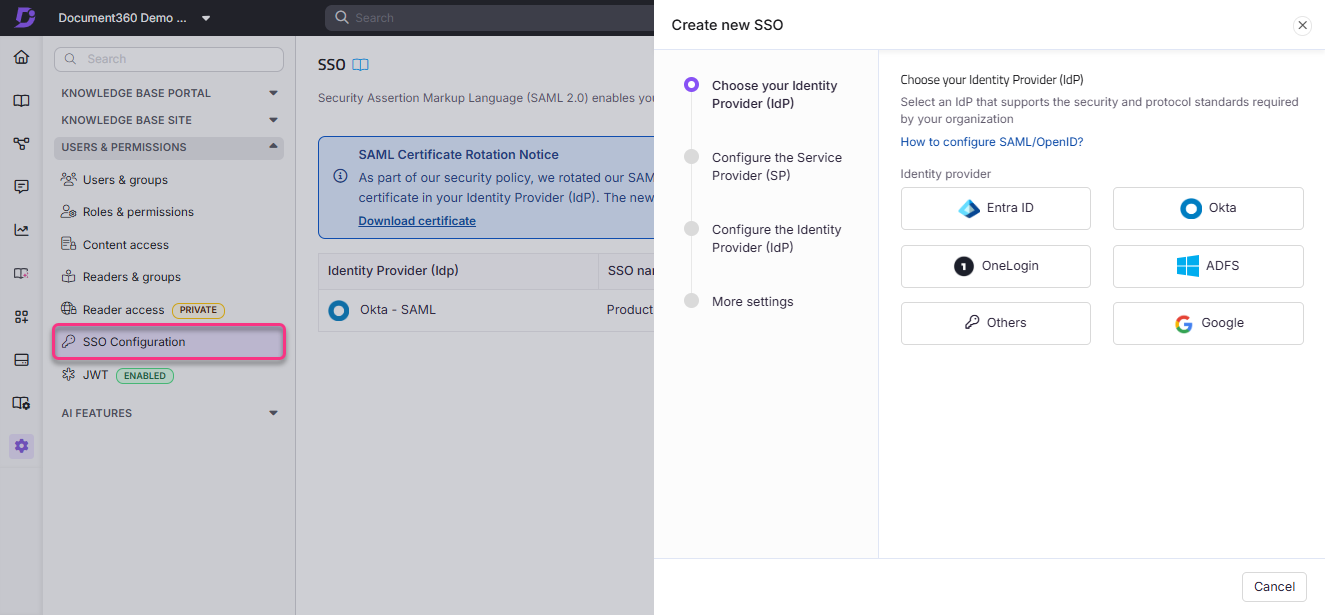

Naviguez vers () > Utilisateurs et permissions > Configuration SSO.

Cliquez sur Créer SSO.

Sélectionnez un fournisseur d’identité depuis la page Choisissez votre fournisseur d’identité (IdP ).

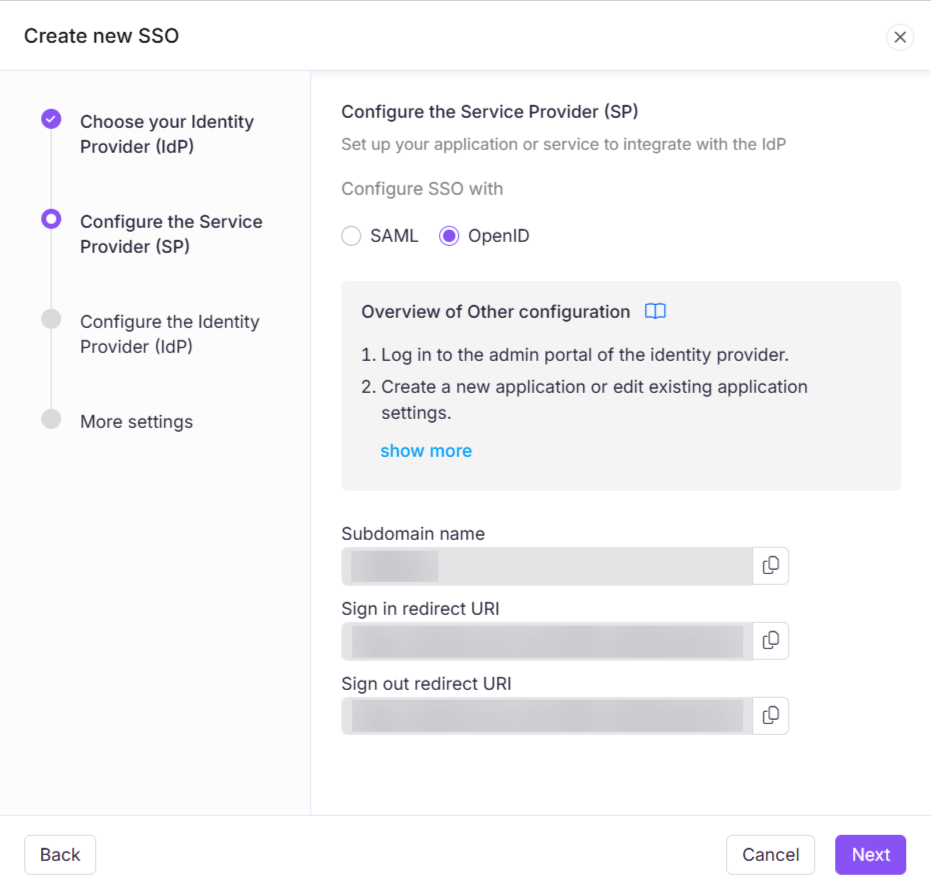

Sélectionnez OpenID sur la page Configurer le fournisseur de service (SP ).

En utilisant les détails fournis dans la page Configurer le fournisseur de service (SP ), configurez l’application Document360 avec le fournisseur d’identité précédemment sélectionné.

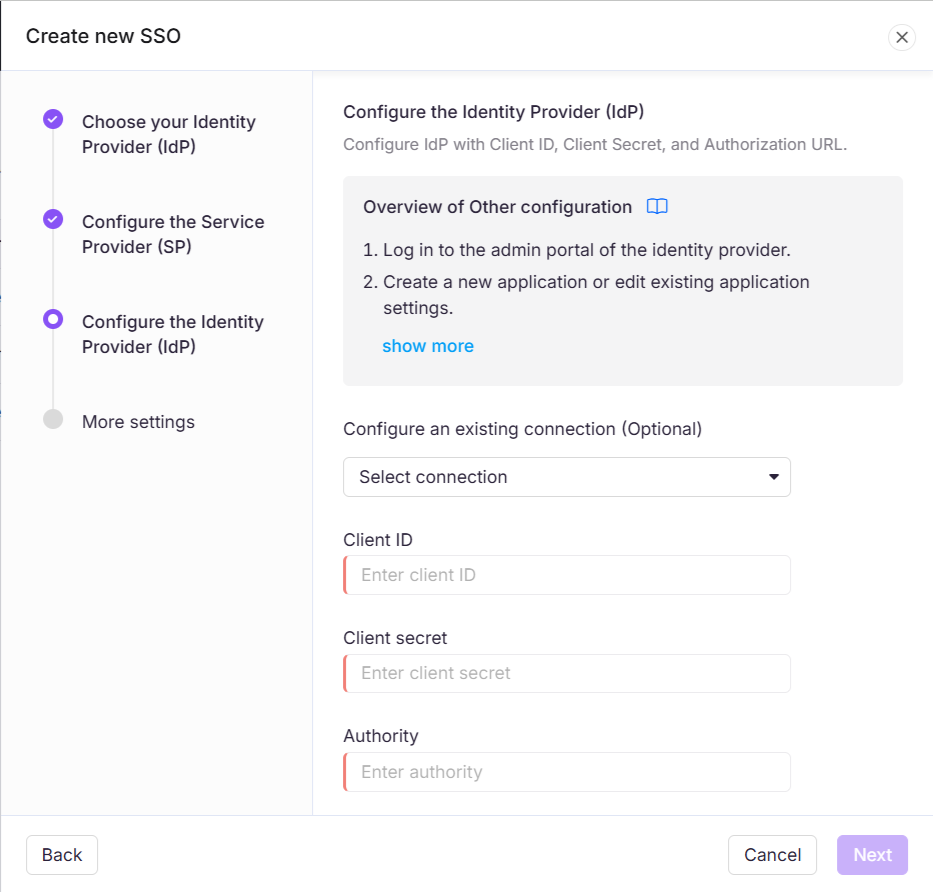

En utilisant les informations fournies par le fournisseur d’identité, configurez la configuration SSO dans Document360 sur la page Configurer le fournisseur d’identité (IdP ).

Une fois la configuration SSO terminée avec succès selon le protocole OpenID , vous pouvez inviter des membres de votre projet à accéder à l’application SSO configurée.

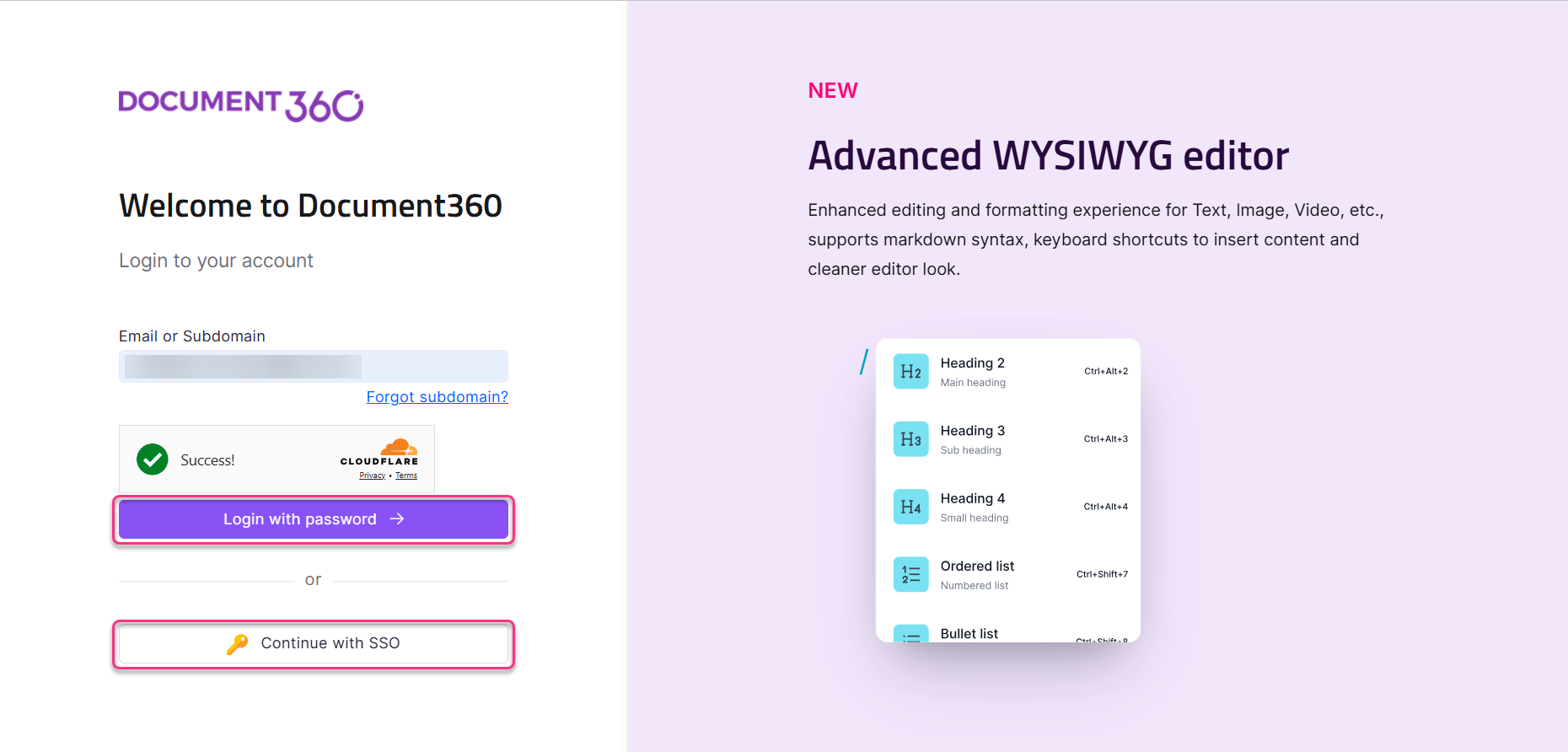

Désormais, les utilisateurs peuvent se connecter à Document360 soit en utilisant leur adresse e-mail et mot de passe, soit via SSO.

Dépannage

Si vous rencontrez des problèmes lors de la configuration ou de la connexion du SSO OpenID, consultez les erreurs courantes suivantes et leurs solutions :

Erreur de configuration de l’URL d’autorité

Erreur : IDX20803 : Impossible d’obtenir la configuration depuis : 'System.String'

Cette erreur survient généralement en raison d’une URL d’autorité incorrecte ou mal configurée dans la configuration SSO OpenID.

Étapes à résoudre :

Pour résoudre ce problème,

Identifier l’URL d’autorité correcte

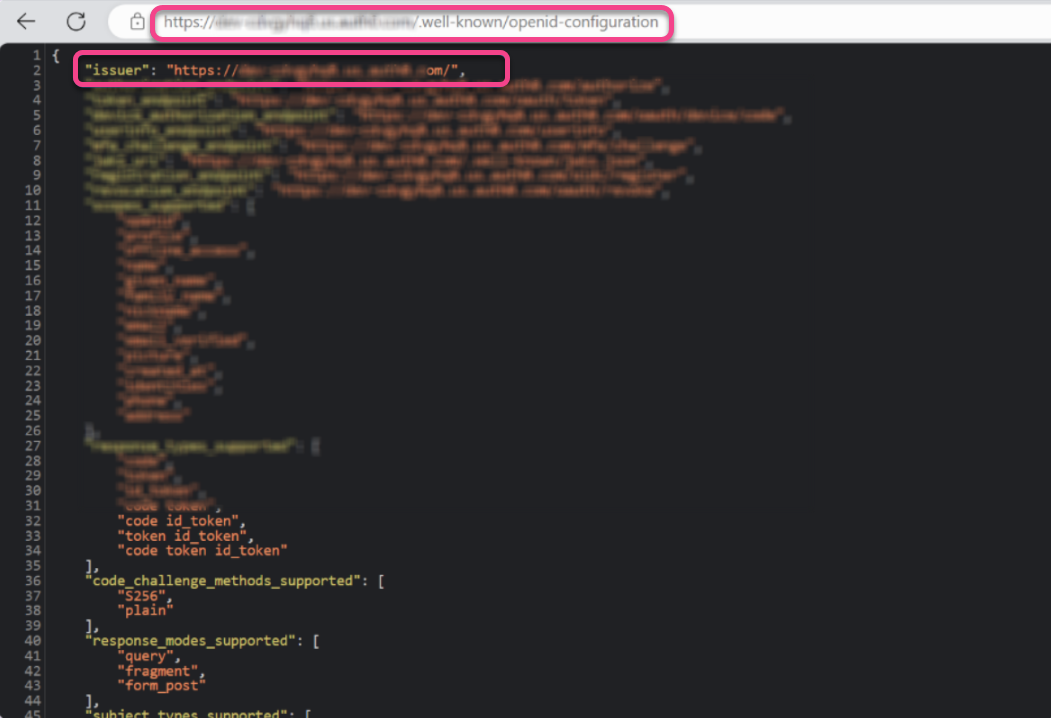

Accédez au document de découverte spécifique à votre fournisseur d’identité (IdP) en utilisant le format URL suivant :

https://<domain>/.well-known/openid-configurationPar exemple, si vous utilisez Auth0, cela pourrait ressembler à :

https://your-domain.auth0.com/.well-known/openid-configurationOuvrez cette URL dans un navigateur web pour consulter le document de découverte.

Récupérer et mettre à jour l’URL d’autorité dans Document360

Dans le document de découverte, localisez le champ étiqueté

"issuer".Copiez la valeur de ce champ ; voici votre URL d’Autorité correcte.

Connectez-vous à votre projet Document360.

Naviguez vers () > Utilisateurs et permissions > Configuration SSO.

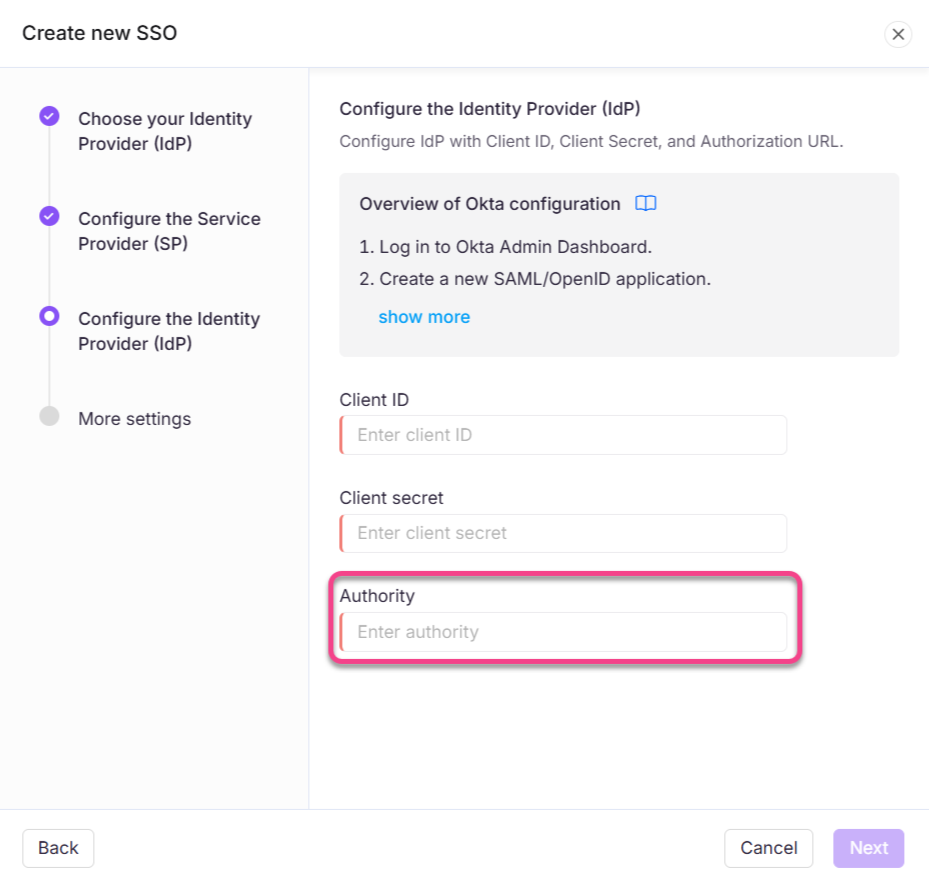

Cliquez sur Modifier sur votre configuration existante OpenID SSO et accédez à la page Configurer le fournisseur d’identité (IdP).

Dans le champ Autorité , collez l’URL copiée.

Vérifiez et testez la configuration

Assurez-vous qu’il n’y a pas d’espaces de fin ni de caractères incorrects dans l’URL d’autorité.

Sauvegardez la configuration.

Essayez de vous connecter via SSO pour vérifier que le problème est résolu.

Si le problème persiste après avoir suivi ces étapes, envisagez de vérifier s’il existe des problèmes réseau ou des paramètres de pare-feu qui pourraient bloquer l’accès au point de terminaison de configuration du fournisseur d’identité. De plus, assurez-vous que les certificats SSL de votre fournisseur d’identité sont valides et non expirés, car cela peut également causer des problèmes de connectivité.