Offres prenant en charge cette fonctionnalité : Entreprise

Pour configurer la connexion unique (SSO) entre Document360 et tout fournisseur d’identité (IdP) non explicitement listé dans Document360, assurez-vous d’avoir les identifiants nécessaires et l’accès à Document360 et à votre IDP choisi. Veuillez noter que seuls les utilisateurs ayant les rôles Propriétaire ou Administrateur comme Projet peuvent configurer SSO dans Document360.

ASTUCE PRO

Il est recommandé d’ouvrir Document360 et votre fournisseur d’identité (IdP) dans deux onglets/fenêtres de navigateur distincts, car configurer SSO dans Document360 vous obligera à basculer plusieurs fois entre Okta et Document360.

Ajouter une application dans votre fournisseur d’identité

Vous devez créer une nouvelle application SAML dans votre fournisseur d’identité :

Connectez-vous à la console d’administration de votre fournisseur d’identité en utilisant vos identifiants.

Localisez la section où vous pouvez créer ou gérer des applications (souvent étiquetées Applications, Applications d’entreprise ou similaires).

Sélectionnez l’option pour créer une nouvelle application.

Configurez les paramètres de base pour la nouvelle application :

Nom de la demande : Saisissez un nom, par exemple « Document360 SSO ».

Type d’application : Sélectionnez SAML 2.0 comme méthode de connexion.

Sauvegardez les paramètres de votre application.

Configuration du SAML dans votre fournisseur d’identité

Ensuite, vous devrez configurer les paramètres SAML dans votre fournisseur d’identité en utilisant les paramètres de Document360 :

Ouvrez Document360 dans un onglet ou panneau séparé.

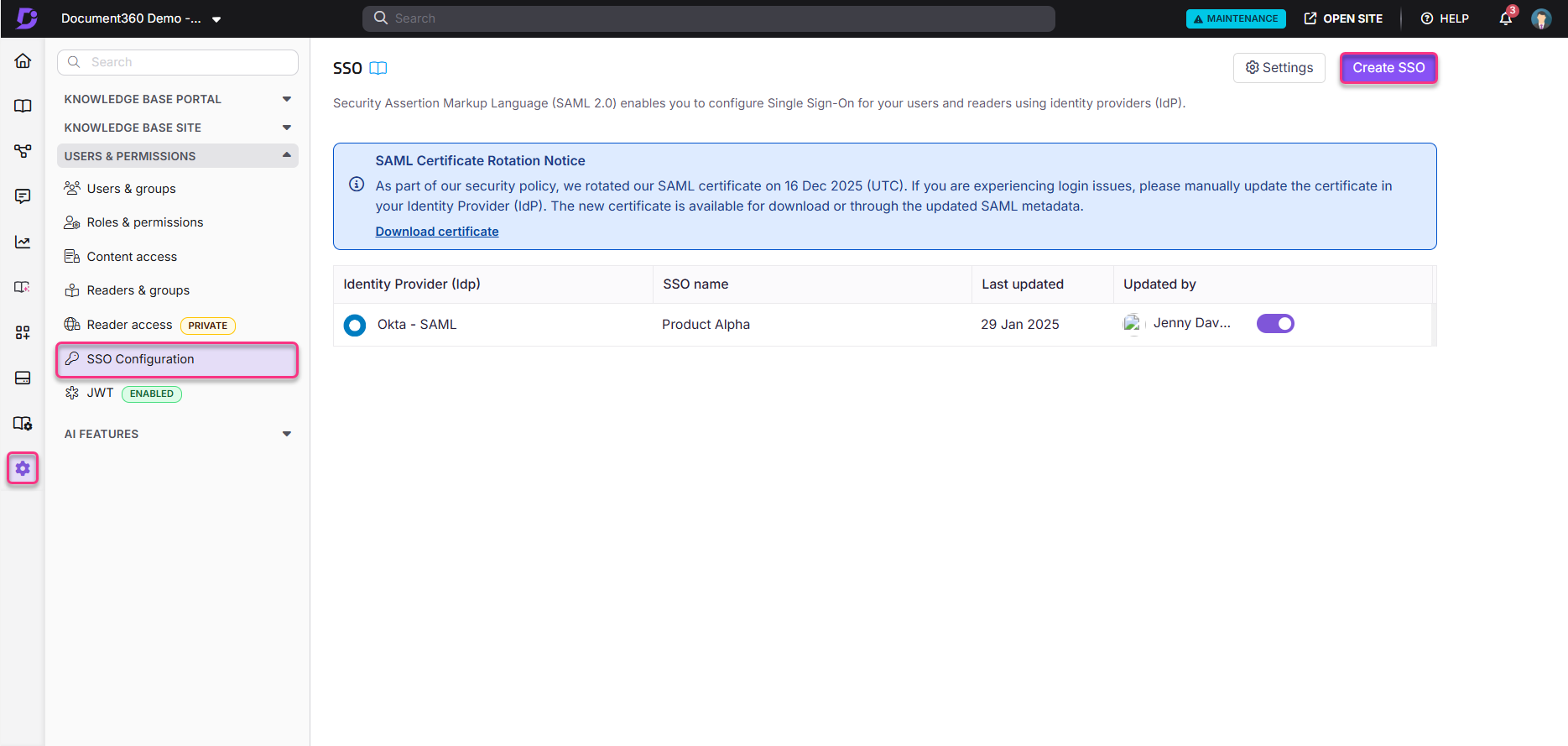

Naviguez dans Paramètres > Utilisateurs et permissions > Configuration SSO dans Document360.

Cliquez sur le bouton Créer SSO .

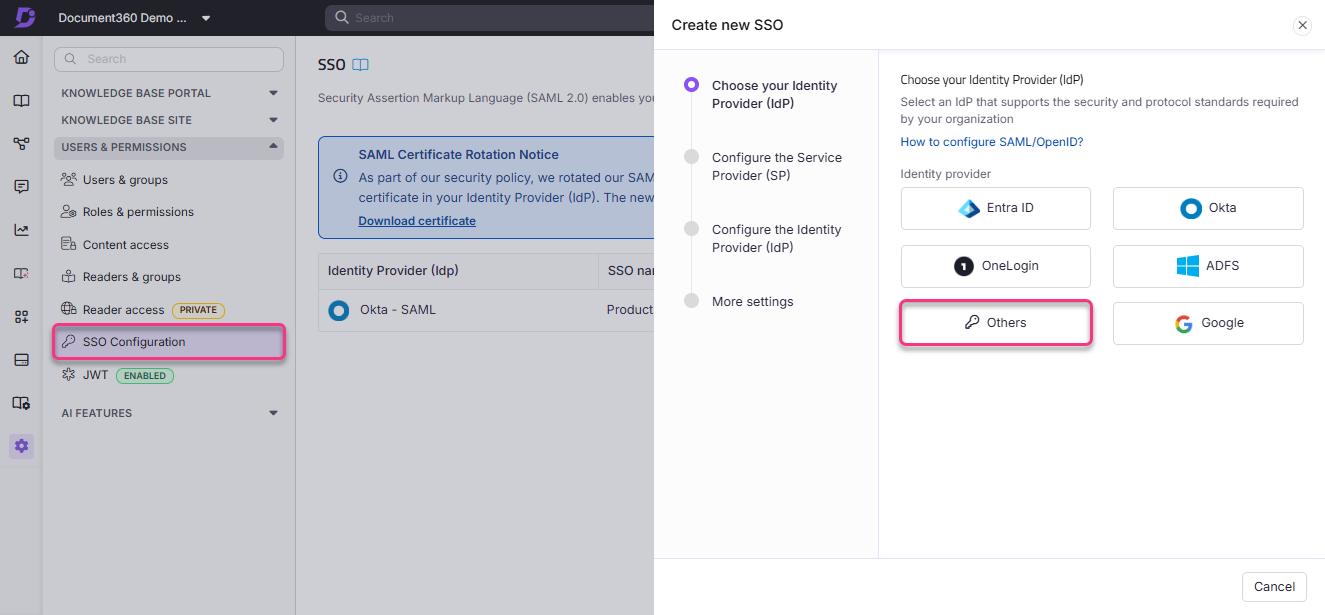

Sélectionnez Autres comme fournisseur d’identité (IdP) pour accéder automatiquement à la page Configurer le fournisseur de services (SP ).

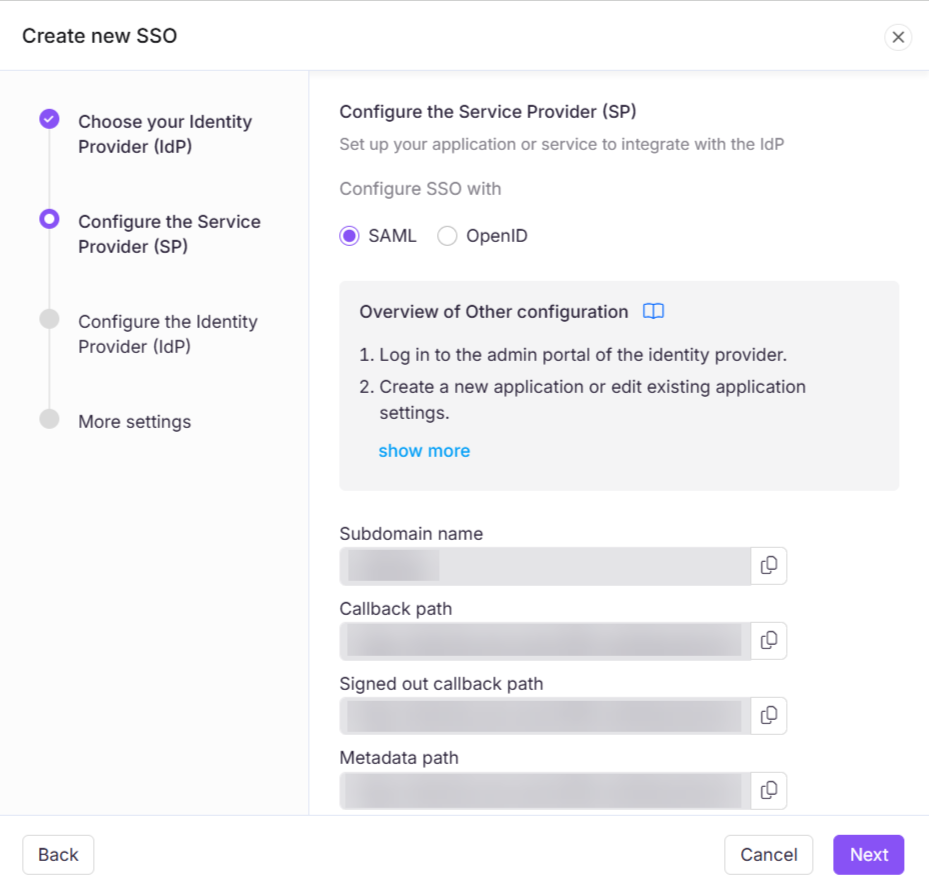

Sur la page Configurer le Fournisseur de Service (SP), vous trouverez les paramètres nécessaires pour configurer votre intégration SAML dans le Fournisseur d’Identité.

Dans la configuration SAML de votre fournisseur d’identité :

URL de connexion unique : Saisissez le chemin de rappel depuis Document360.

ID d’entité : Saisissez l’ID d’entité fournisseur de services depuis Document360.

URI d’audience : Il s’agit généralement de l’ID d’entité du fournisseur de services ou de l’URL de connexion unique fournie par Document360.

Cartographie des attributs

Vous devrez peut-être configurer des instructions d’attribut pour votre fournisseur d’identité :

Nom de l’attribut | Valeur |

|---|---|

NameID | user.email ou identifiant utilisateur |

Messagerie électronique | user.email |

Nom |

Configurez ces valeurs selon les exigences de votre fournisseur d’identité. Notez que le cas des noms d’attributs peut être important.

Retour d’information et configuration supplémentaire

Certains fournisseurs d’identité peuvent demander des retours ou des informations supplémentaires :

Fournissez toute information supplémentaire de configuration requise par votre fournisseur d’identité.

Reviens tes paramètres et enregistre la configuration SAML.

Document360 SSO Configuration

Enfin, complétez la configuration SSO dans Document360 :

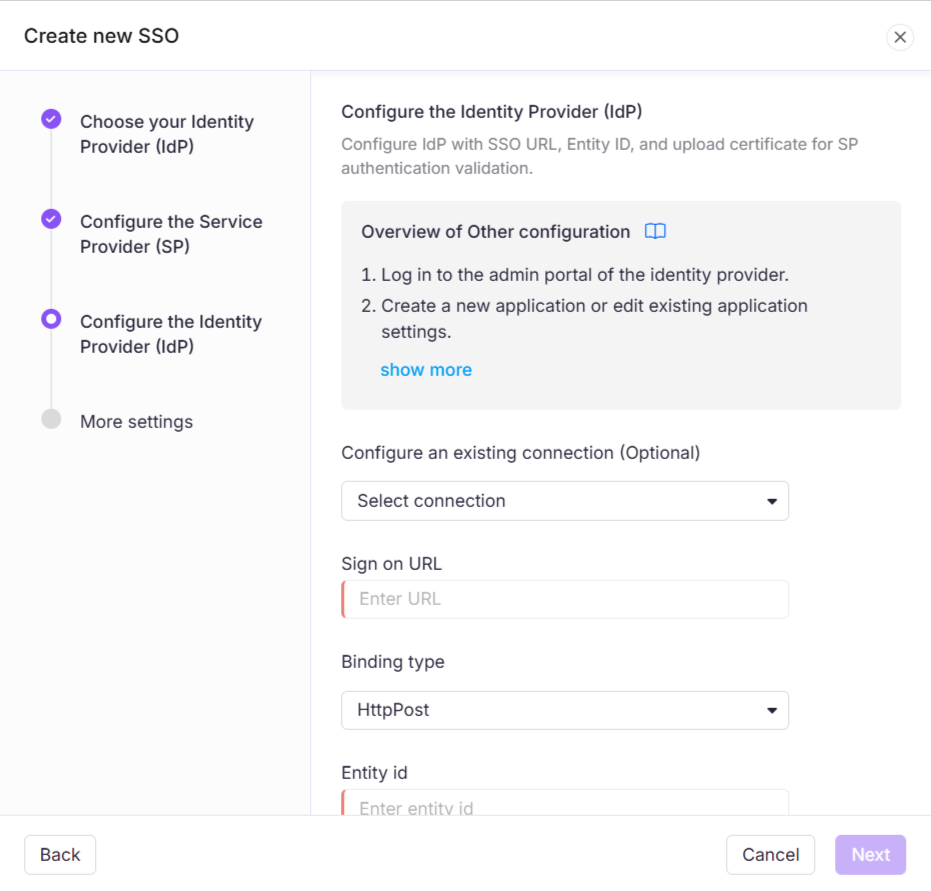

Retournez à l’onglet/panneau Document360 affichant la page Configurer le fournisseur de service (SP) et cliquez sur Suivant pour accéder à la page Configurer le fournisseur d’identité (IdP ).

Saisissez les valeurs correspondantes de votre fournisseur d’identité :

Fournisseur d’identité | Document360 |

|---|---|

URL de connexion unique | URL de connexion unique du fournisseur d’identité |

Identifiant d’entité | Fournisseur d’identité Émetteur |

Certificat SAML (X.509) | Certificat SAML |

Téléchargez le certificat X.509 auprès de votre fournisseur d’identité et téléchargez-le sur Document360.

Activez/désactivez l’option Permettre la connexion initiée IdP en fonction des exigences de votre projet.

Cliquez sur Suivant pour accéder à la page Paramètres supplémentaires .

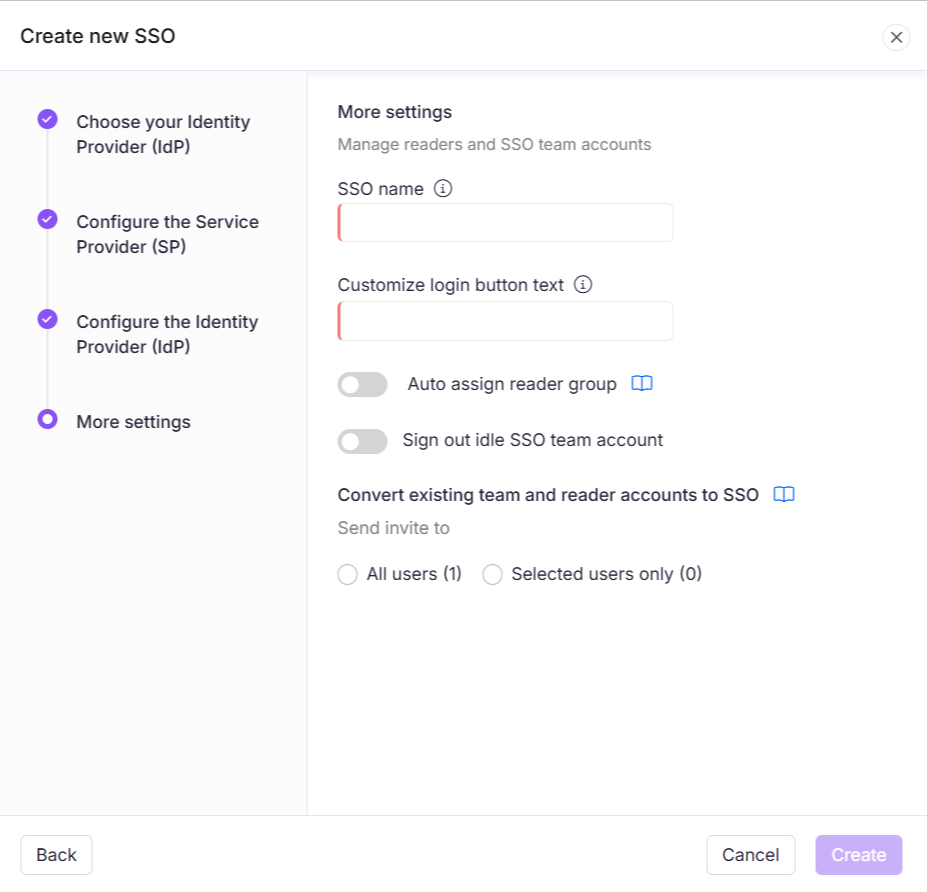

Plus de réglages

Dans la page Nouveaux paramètres , configurez ce qui suit :

Nom SSO : Saisissez un nom pour la configuration SSO.

Personnaliser le bouton de connexion : Saisissez le texte du bouton de connexion affiché aux utilisateurs.

Assignation automatique du groupe de lecteurs : activez/désactivez si besoin.

Déconnectez-vous de l’utilisateur SSO inactif : activez/désactivez selon vos besoins.

Choisissez d’inviter les comptes utilisateurs et lecteurs existants à SSO.

Cliquez sur Créer pour compléter la configuration SSO.

La configuration SSO sera désormais configurée dans Document360 en utilisant le fournisseur d’identité que vous avez choisi.

Dépannage

Si vous rencontrez une erreur lors de la configuration du SAML de Salesforce, référez-vous aux erreurs courantes suivantes et à leurs solutions :

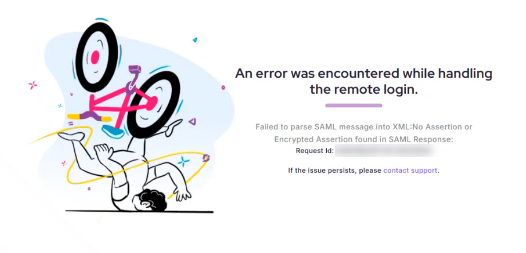

Erreur « Aucune assertion trouvée » ou « AuthnFailed » lors de l’utilisation de Salesforce comme fournisseur d’identité (IdP)

Erreur : « Aucune assertion trouvée » ou « AuthenthnFailed »

Si vous rencontrez une erreur « Aucune assertion trouvée » ou « AuthnFailed » lors d’un test SAML SSO avec Salesforce, cela se produit généralement parce que Salesforce n’envoie pas l’assertion SAML requise à Document360.

Dans la plupart des cas, cela s’explique par le fait que l’application connectée n’est pas assignée à un profil utilisateur ou à un ensemble de permissions.

Étapes pour résoudre

Pour résoudre cette erreur,

Dans Salesforce, ouvrez l’application connectée configurée pour Document360.

Sélectionnez Gérer les profils ou Gérer les ensembles de permissions.

Attribuez le(s) profil(s) ou ensemble(s) de permissions approprié(s) pour accorder aux utilisateurs l’accès à l’application.

Sauvegardez vos modifications et réessayez la connexion SSO.

Une fois que l’application connectée est associée à un profil, Salesforce inclura l’assertion SAML dans sa réponse, et la connexion SSO se déroulera avec succès.