Offres prenant en charge cette fonctionnalité : Entreprise

Ce guide vous guidera à travers les étapes pour configurer la connexion unique (SSO) dans Document360 en utilisant OneLogin comme fournisseur d’identité (IdP) selon le protocole SAML. L’accès à un compte OneLogin est requis. Veuillez noter que seuls les utilisateurs ayant les rôles Propriétaire ou Administrateur comme Projet peuvent configurer SSO dans Document360.

ASTUCE PRO

Il est recommandé d’ouvrir Document360 et OneLogin dans deux onglets/fenêtres de navigateur distincts, car configurer SSO dans Document360 vous obligera à passer plusieurs fois d’Okta à Document360.

Ajouter une application dans OneLogin

Pour créer une configuration SSO Document360 en utilisant OneLogin, suivez ces étapes :

Connectez-vous à votre portail d’administration OneLogin en utilisant vos identifiants.

Dans le menu supérieur, sélectionnez Applications.

Cliquez sur Ajouter une application.

Dans la barre de recherche, tapez « SAML » et sélectionnez SAML Custom Connector (Advanced) dans la liste.

Nommez votre candidature (par exemple, « Document360 SSO ») et cliquez sur Enregistrer.

Configuration du SAML dans OneLogin

Ensuite, vous devrez configurer les paramètres SAML dans OneLogin en utilisant les paramètres de Document360 :

Ouvrez Document360 dans un onglet ou une fenêtre séparée.

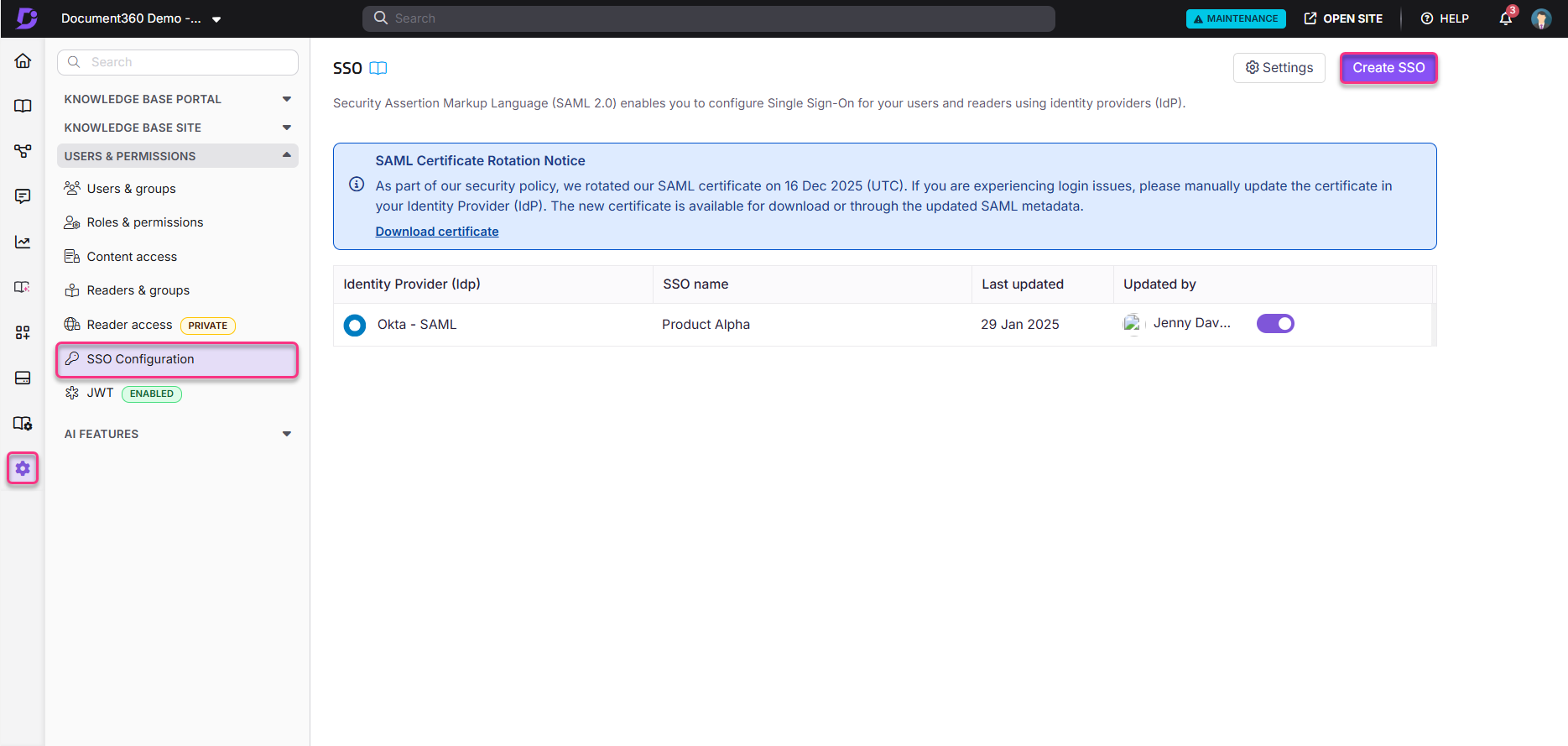

Naviguez dans > Utilisateurs et permissions > Configuration SSO dans Document360.

Cliquez sur le bouton Créer SSO .

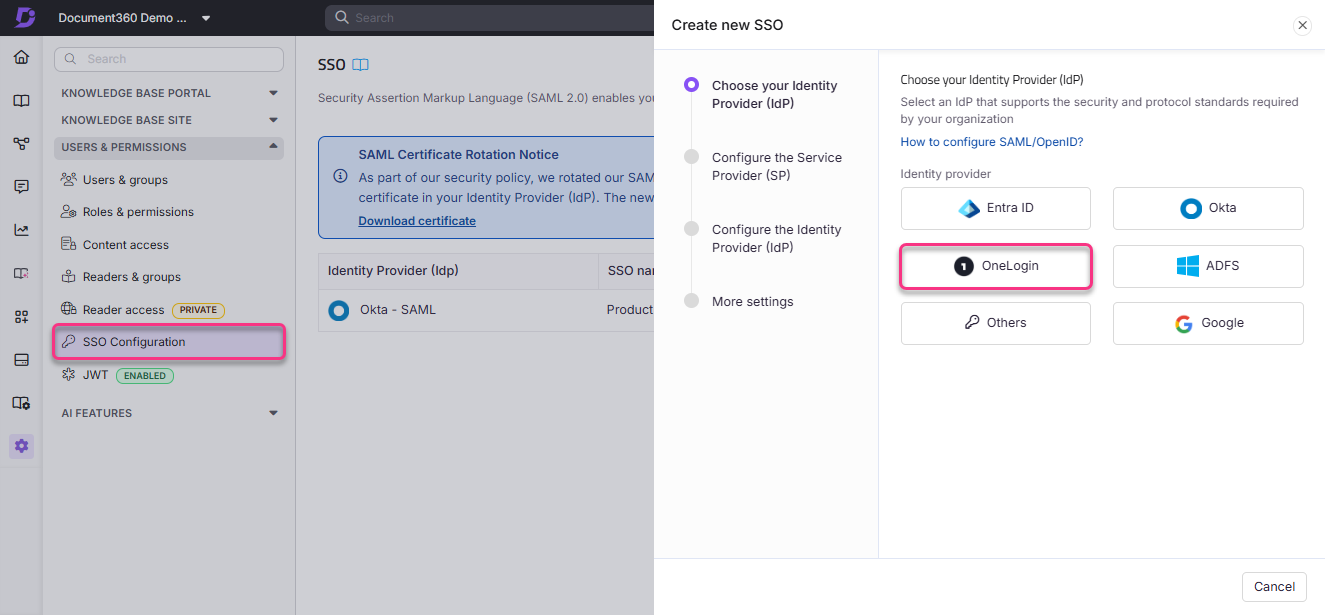

Sélectionnez OneLogin comme fournisseur d’identité dans la page Choisissez votre fournisseur d’identité (IdP) pour naviguer automatiquement vers la page Configurer le fournisseur de services (SP ).

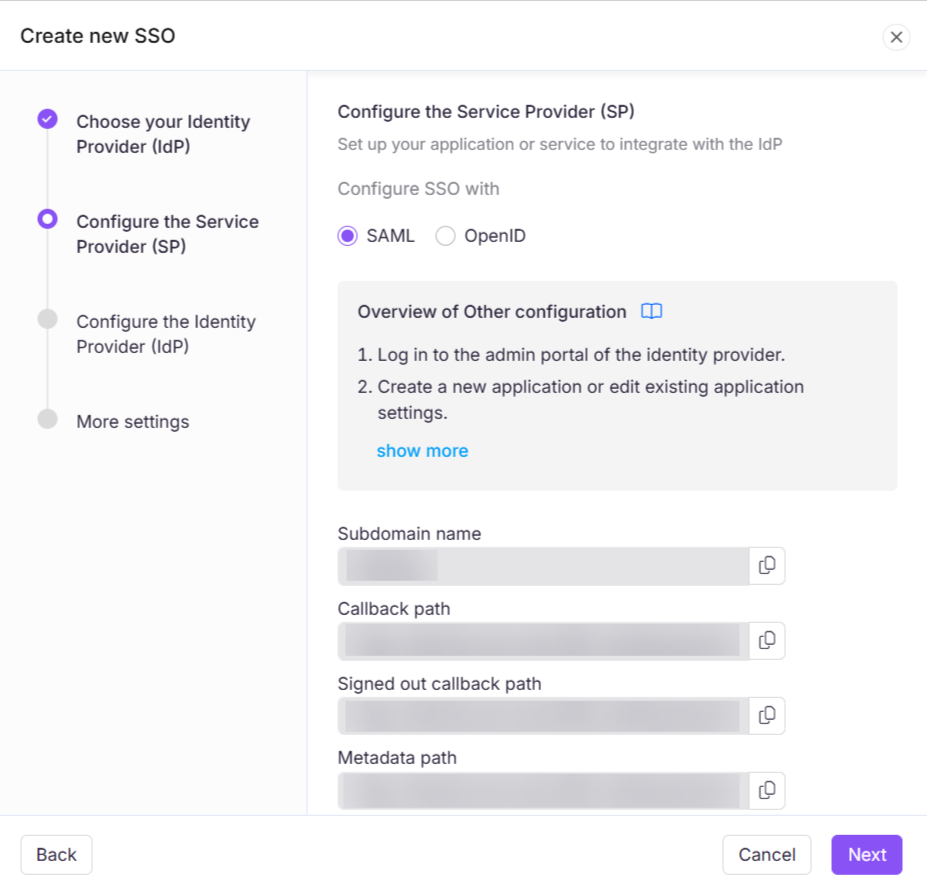

Sur la page Configurer le Fournisseur de Service (SP), vous trouverez les paramètres nécessaires pour configurer votre intégration SAML dans le Fournisseur d’Identité.

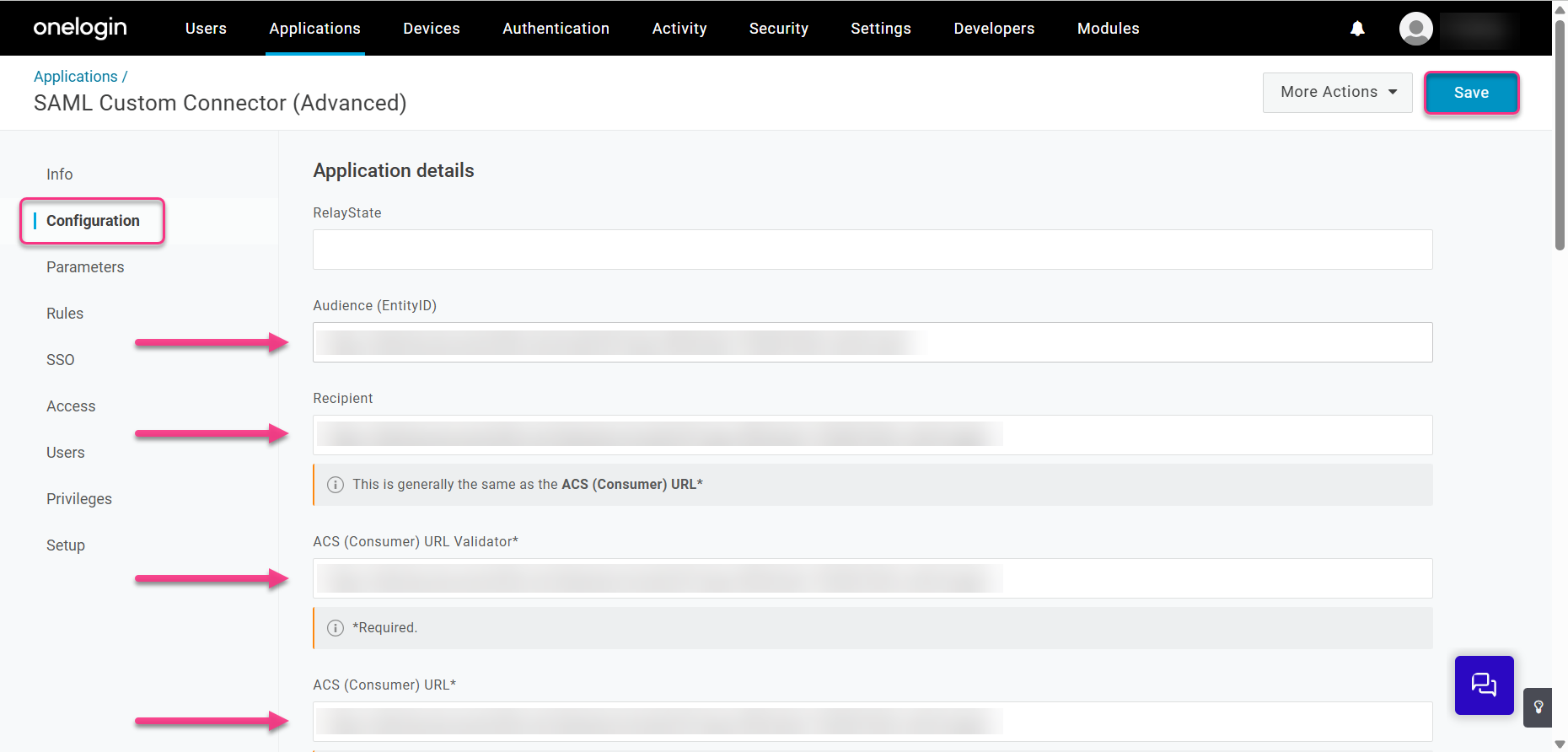

Passez à l’onglet/fenêtre OneLogin et allez dans l’onglet Configuration de votre nouvelle application.

Dans l’onglet Configuration , saisissez les valeurs suivantes de Document360, puis cliquez sur Enregistrer.

OneLogin

Document360

Audience (EntityID)

ID d’entité fournisseur de services

Récipiendaire

Chemin de rappel

Validateur d’URL ACS (Consommateur)

Chemin de rappel

URL ACS (Consommateur)

Chemin de rappel

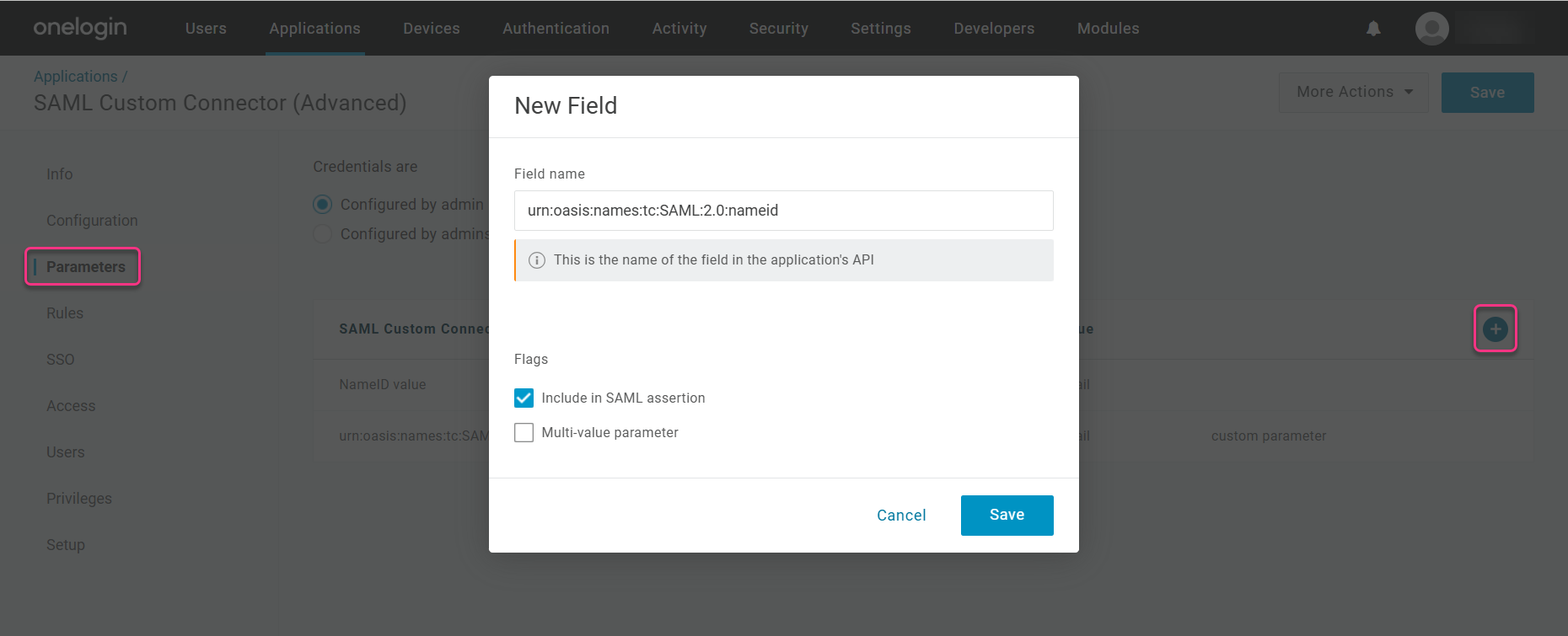

Ensuite, allez dans l’onglet Paramètres , et cliquez sur l’icône + pour configurer les paramètres suivants :

Nom du champ

Valeur

urn :oasis :names :tc :SAML :2.0 :nameid

Messagerie électronique

Messagerie électronique

Messagerie électronique

Nom

Messagerie électronique

NOTE

Lors de la création des paramètres, cochez la case Inclure dans l’assertion SAML .

Une fois que vous avez fini de configurer les paramètres, cliquez sur Enregistrer.

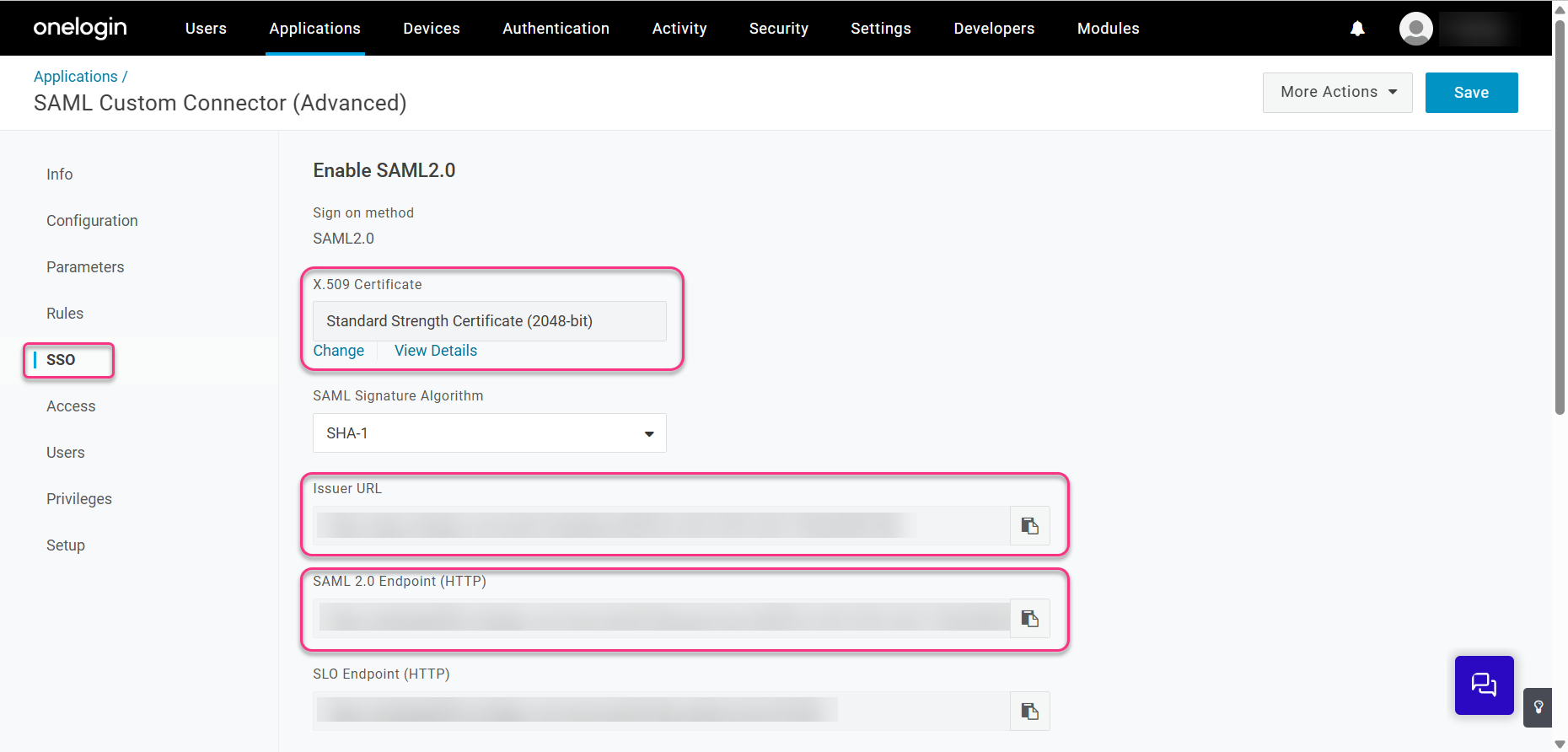

Accédez à l’onglet SSO et cliquez sur Voir les détails pour télécharger le certificat X.509. Copiez également les valeurs de l’URL de l’émetteur et du point de terminaison SAML 2.0 (HTTP).

NOTE

Avant de télécharger le certificat X.509, sélectionnez SHA256 dans la liste déroulante des empreintes digitales SHA , puis sélectionnez le format de téléchargement comme X.509.PEM.

Document360 SSO Configuration

Enfin, complétez la configuration SSO dans Document360 :

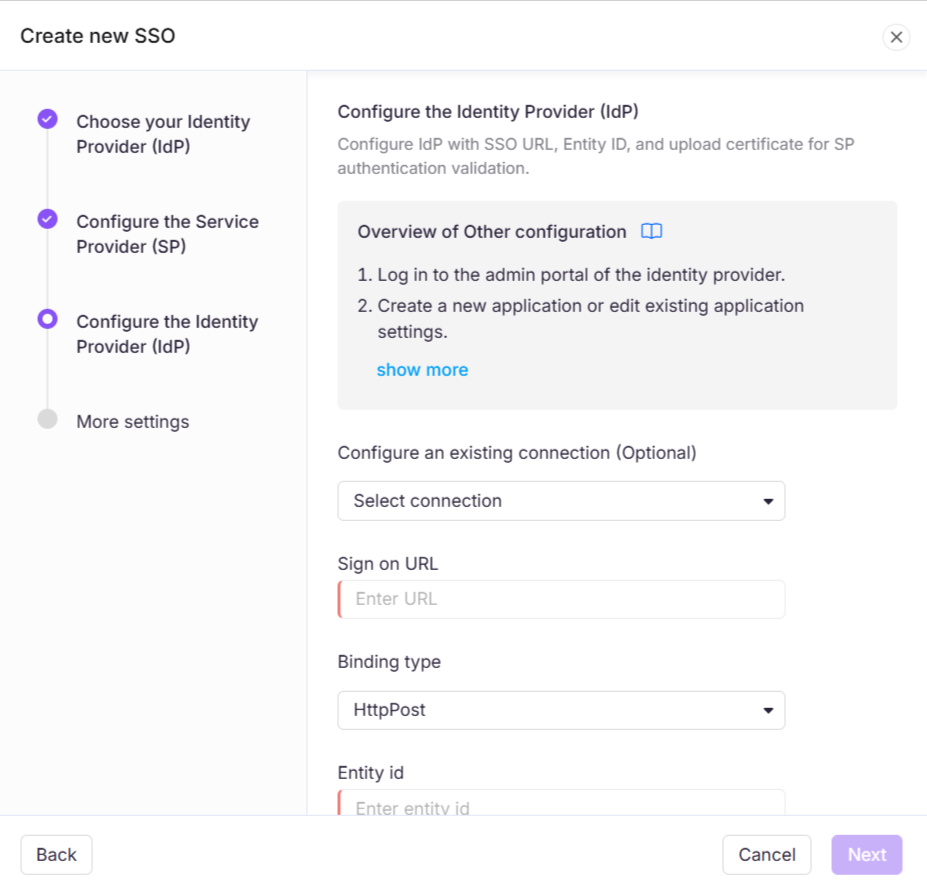

Retournez à l’onglet/fenêtre Document360 affichant la page Configurer le fournisseur de service (SP) et cliquez sur Suivant pour accéder à la page Configurer le fournisseur d’identité (IdP ).

Saisissez les valeurs correspondantes de votre fournisseur d’identité :

Fournisseur d’identité | Document360 |

|---|---|

URL de l’émetteur | Identifiant d’entité |

Terminaison SAML 2.0 (HTTP) | URL de connexion |

Certificat SAML téléchargé (X.509) | Certificat SAML |

Activez/désactivez l’option Permettre la connexion initiée IdP en fonction des exigences de votre projet.

Cliquez sur Suivant pour accéder à la page Plus de paramètres.

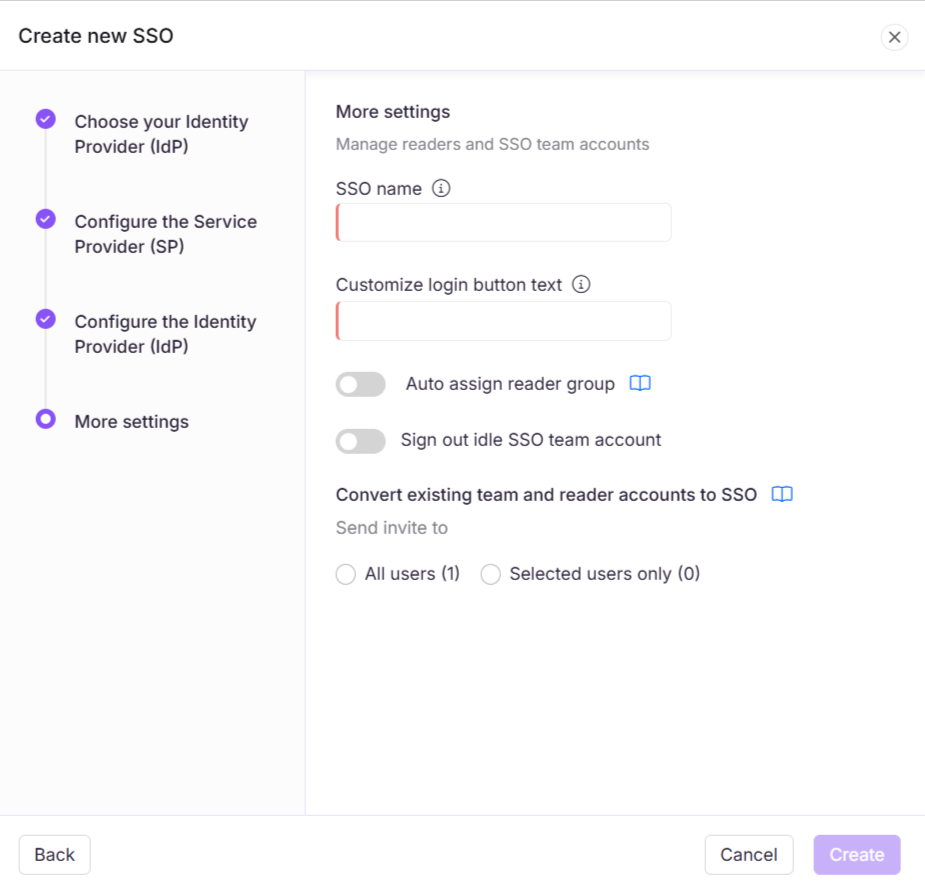

Plus de réglages

Dans la page Nouveaux paramètres , configurez ce qui suit :

Nom SSO : Saisissez un nom pour la configuration SSO.

Personnaliser le bouton de connexion : Saisissez le texte du bouton de connexion affiché aux utilisateurs.

Assignation automatique du groupe de lecteurs : activez/désactivez si besoin.

Déconnectez-vous de l’utilisateur SSO inactif : activez/désactivez selon vos besoins.

Choisissez d’inviter les comptes utilisateurs et lecteurs existants à SSO.

Cliquez sur Créer pour compléter la configuration SSO.