Planes que admiten esta función: Enterprise

SAML 2.0 es un protocolo estándar abierto que permite a los usuarios acceder a múltiples aplicaciones web con un único conjunto de credenciales. Esto proporciona una forma más segura y cómoda para que los usuarios accedan a Document360. Con SAML 2.0 activado, los usuarios de Document360 pueden iniciar sesión en la plataforma usando sus credenciales existentes de un proveedor de identidad (IdP). Document360 soporta la configuración de múltiples puntos finales de inicio de sesión único (SSO), permitiendo que tanto usuarios como lectores inicien sesión usando su proveedor de identidad preferido.

Proveedores de identidad soportados

Document360 admite los siguientes proveedores de identidad (IdP):

Okta

Entra ID

Google

Auth0

ADFS

OneLogin

Otros

Configuración de SSO usando SAML

Inicia sesión en tu cuenta de Document360 y navega hasta el proyecto que deseas.

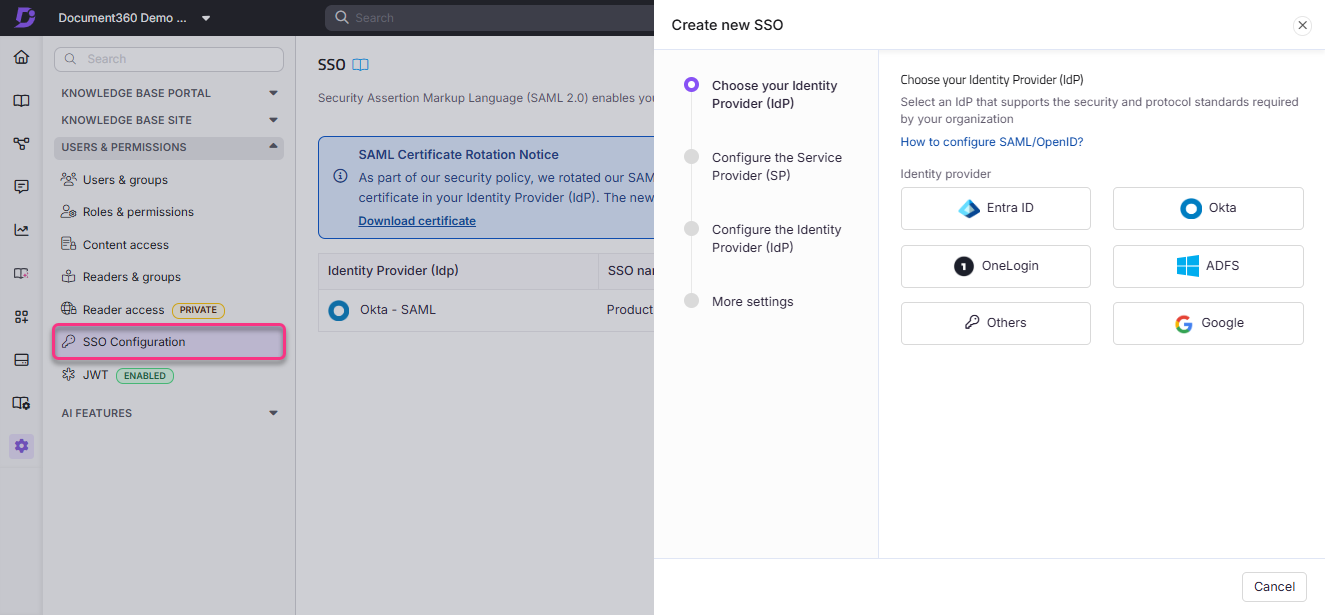

Navega a Configuración () > Usuarios y permisos > Configuración SSO.

Haz clic en Crear SSO.

Selecciona un proveedor de identidad desde la página Elige tu proveedor de identidad (IdP ).

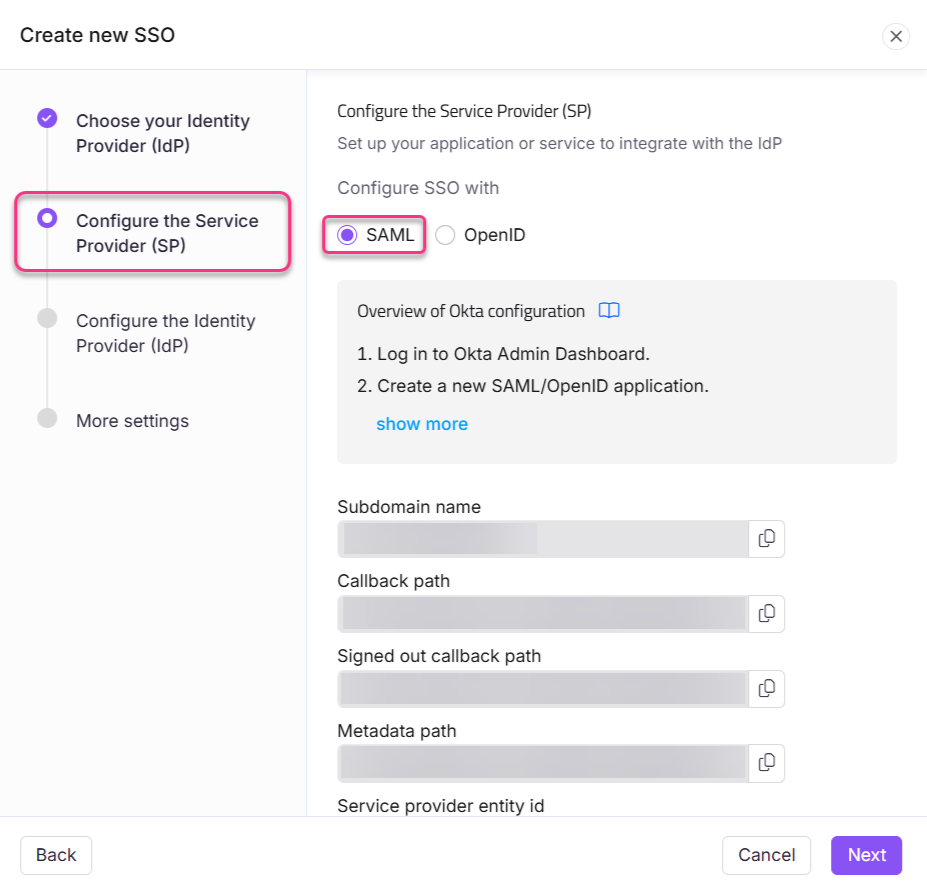

Selecciona SAML en la página Configurar el proveedor de servicios (SP ).

Usando los detalles proporcionados en la página Configurar el proveedor de servicios (SP ), configura la aplicación Document360 con el proveedor de identidad seleccionado previamente.

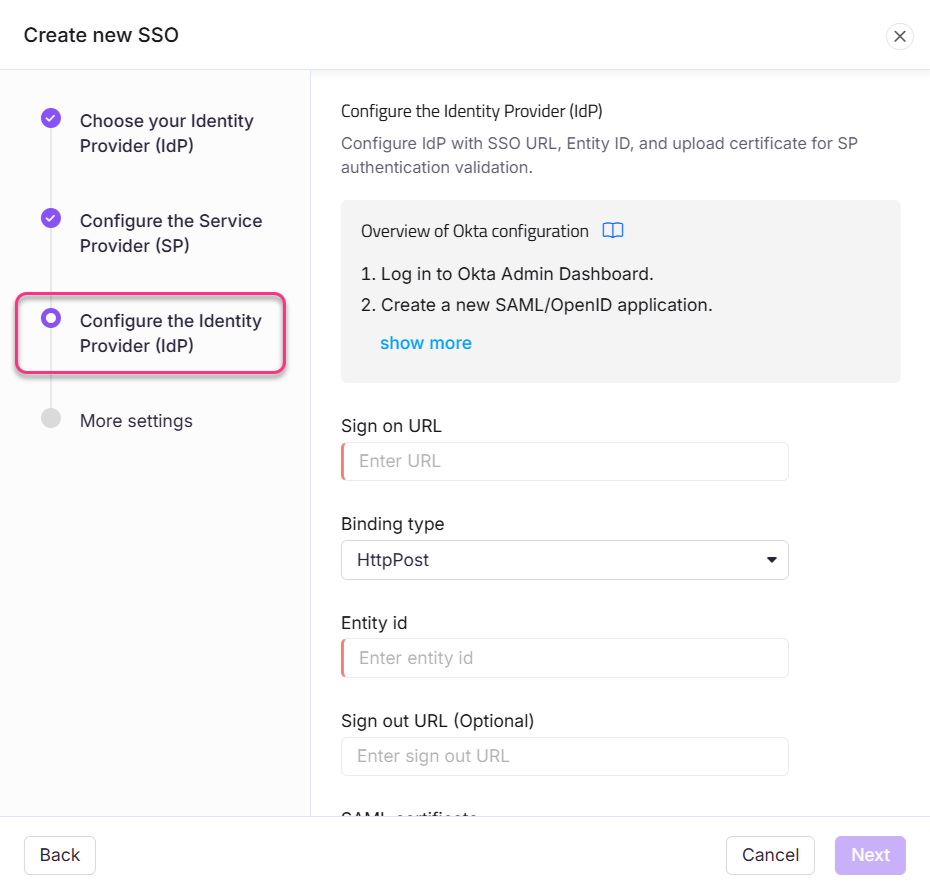

Utilizando los datos proporcionados por el proveedor de identidad, configura la configuración SSO en Document360 en la página Configurar el Proveedor de Identidad (IdP ).

Habilitar la redirección directa del sitio de la base de conocimiento (SSO iniciada por IdP)

Si quieres que los usuarios que inicien sesión a través de un flujo SSO iniciado por IdP sean redirigidos directamente a tu sitio de la base de conocimientos (en lugar del panel de control del Proyecto), debes configurar el parámetro RelayState en tu Proveedor de Identidad (IdP).

Para configurar esto:

Inicia sesión en la consola de administración de tu Proveedor de Identidad (IdP) (por ejemplo, Okta, Entra ID, Auth0 o ADFS).

Abre la aplicación SAML que creaste para Document360.

Localiza el campo RelayState (o equivalente).

Introduce la URL de tu sitio de la base de conocimiento.

Por ejemplo:

https://docs.yourdomain.comGuarda tu configuración.

Prueba el inicio de sesión iniciado por IdP para verificar que los usuarios son redirigidos directamente al sitio de la Base de Conocimiento.

NOTA

Si el campo RelayState queda en blanco, los usuarios serán redirigidos por defecto al panel de control del Proyecto Document360.

Una vez que hayas completado con éxito la configuración SSO basada en el protocolo SAML, puedes invitar a los miembros de tu proyecto a la aplicación SSO configurada.

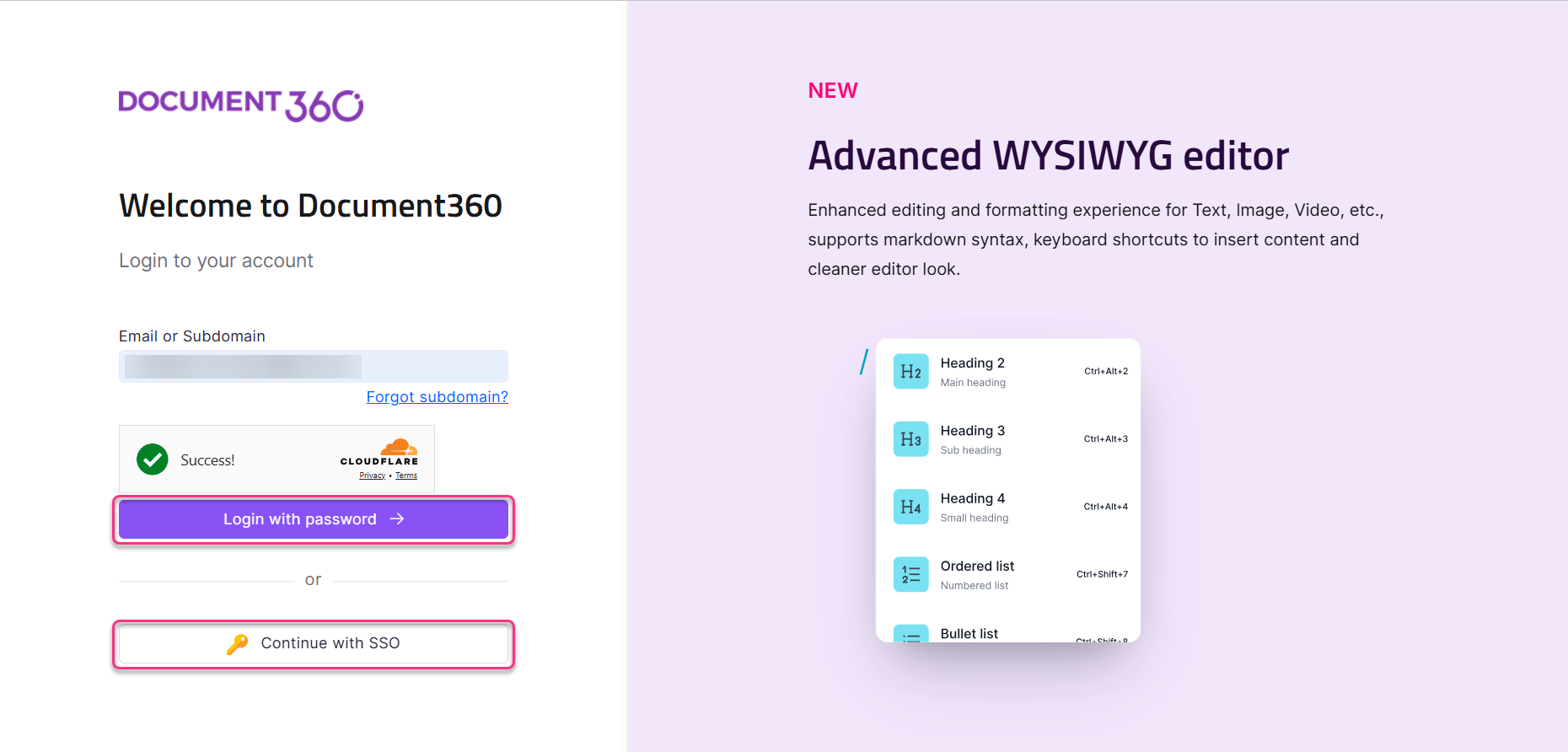

Ahora, los usuarios pueden iniciar sesión en Document360 ya sea usando su correo electrónico y contraseña o usando SSO.

Solución de problemas

Si encuentras problemas durante la configuración o inicio de sesión del SSO SAML, consulta los siguientes errores comunes y sus soluciones:

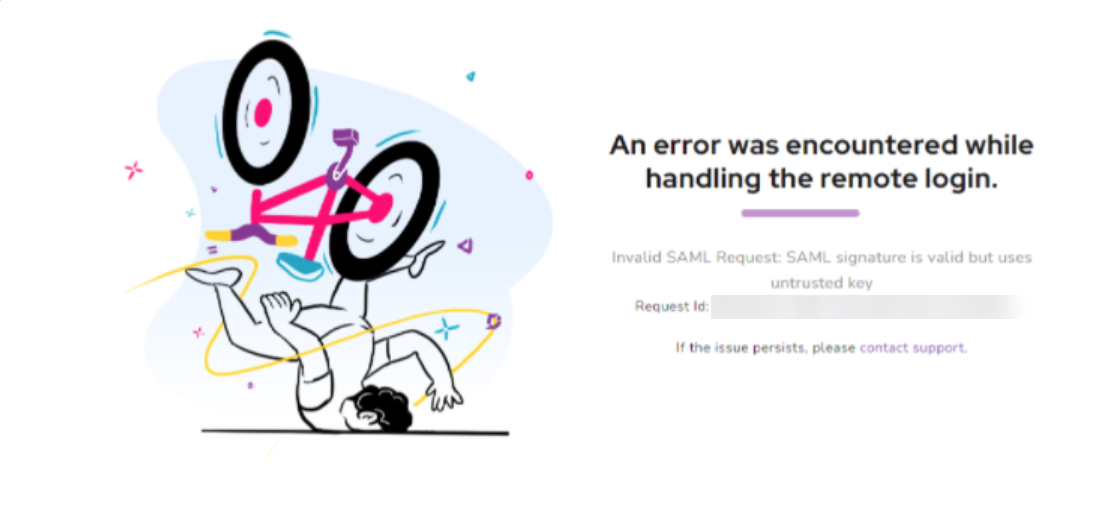

Solicitud SAML inválida (clave no confiable)

Error: Se encontró un error al manejar el inicio de sesión remoto: la firma SAML de solicitud SAML inválida es válida pero utiliza una clave no confiable. Este error ocurre cuando el certificado SAML subido a Document360 está inactivo.

Pasos para resolver:

Para resolver este problema,

Descargar el certificado SAML activo

Accede a tu IDP.

Descarga el certificado SAML actualmente activo.

Vuelve a subir el certificado en Document360

En Document360, navega a Configuración () > Usuarios y permisos > SAML/OpenID.

Haz clic en Editar para ver la configuración SSO correspondiente.

En la sección Configurar el Proveedor de Identidad (IdP ), localiza el campo de Certificado SAML .

Haz clic en Explorar para subir el nuevo certificado activo.

Subir el certificado activo debería resolver el problema.

La firma del mensaje SAML es inválida

Error:

SignatureInvalid: La firma del mensaje SAML es inválida.

AssertionSignatureInvalid: La firma de aserción SAML es inválida.

Solicitud SAML inválida: La firma SAML es válida pero utiliza una clave no confiable.

Este error ocurre cuando se sube un certificado SAML incorrecto o caducado a Document360.

Pasos para resolver:

Asegúrate de que el certificado sea válido:

Comprueba si el certificado subido está activo y no ha caducado.

Si es necesario, genera un nuevo certificado en el Proveedor de Identidad (IdP).

Vuelve a subir el certificado correcto en Document360:

En Document360, navega a Configuración () > Usuarios y permisos > SAML/OpenID.

Haz clic en Editar para ver la configuración SSO correspondiente.

En la sección Configurar el Proveedor de Identidad (IdP ), localiza el campo de Certificado SAML .

Haz clic en Explorar para subir el nuevo certificado activo.

Registrar registros de captura para análisis posteriores (si el problema persiste)

Añade la extensión SAML Tracer a tu navegador.

Abre SAML Tracer antes de iniciar el flujo de inicio de sesión SSO.

Realiza la acción que active el proceso SSO (por ejemplo, hacer clic en Continuar con SSO).

SAML Tracer registrará todas las solicitudes de red.

Haz clic derecho en el panel de trazadores SAML .

Seleccione Exportar o guarde los registros en un formato adecuado.

Para más asistencia, contacte con el equipo de soporte de Document360 con:

Capturas de pantalla de tu configuración de IdP.

Los detalles del certificado SAML subido.

Registros rastreadores SAML.

Preguntas más frecuentes

¿Puedo cambiar el nombre del subdominio en la configuración SSO?

No, el nombre del subdominio no puede cambiarse una vez configurado. El campo aparecerá en gris para indicar que no es editable.

¿Puedo crear varias configuraciones SSO (IDP) con el mismo nombre?

No, cada configuración IDP (Proveedor de Identidad) debe tener un nombre único. No se permiten nombres duplicados al crear múltiples configuraciones.

¿Puedo usar el mismo nombre de pantalla (etiqueta de botón) para diferentes configuraciones de SSO?

Sí, aunque el nombre interno del IDP debe ser único, puedes asignar el mismo nombre al botón de inicio de sesión que es visible para los usuarios finales en la pantalla de inicio de sesión.

¿Cómo puedo consultar la fecha de vencimiento del certificado SSO de Document360?

Puedes ver la fecha de caducidad del certificado SSO de Document360 (usado para autenticación SAML) en Configuración > Usuarios y permisos > Configuración SSO.

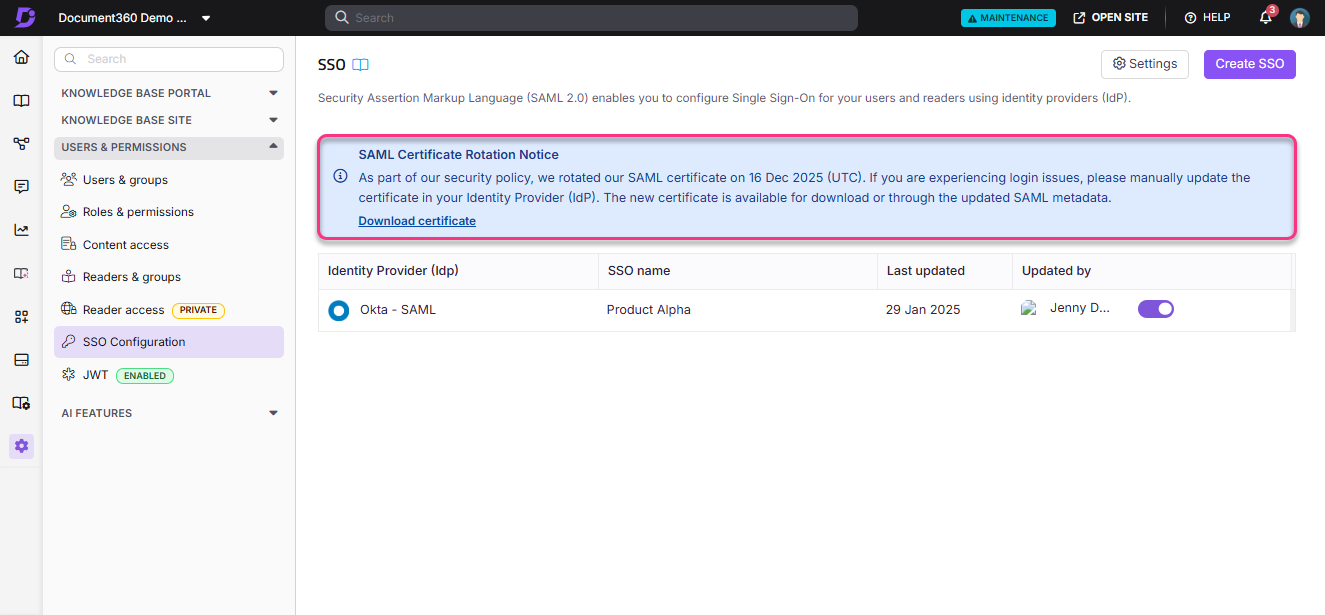

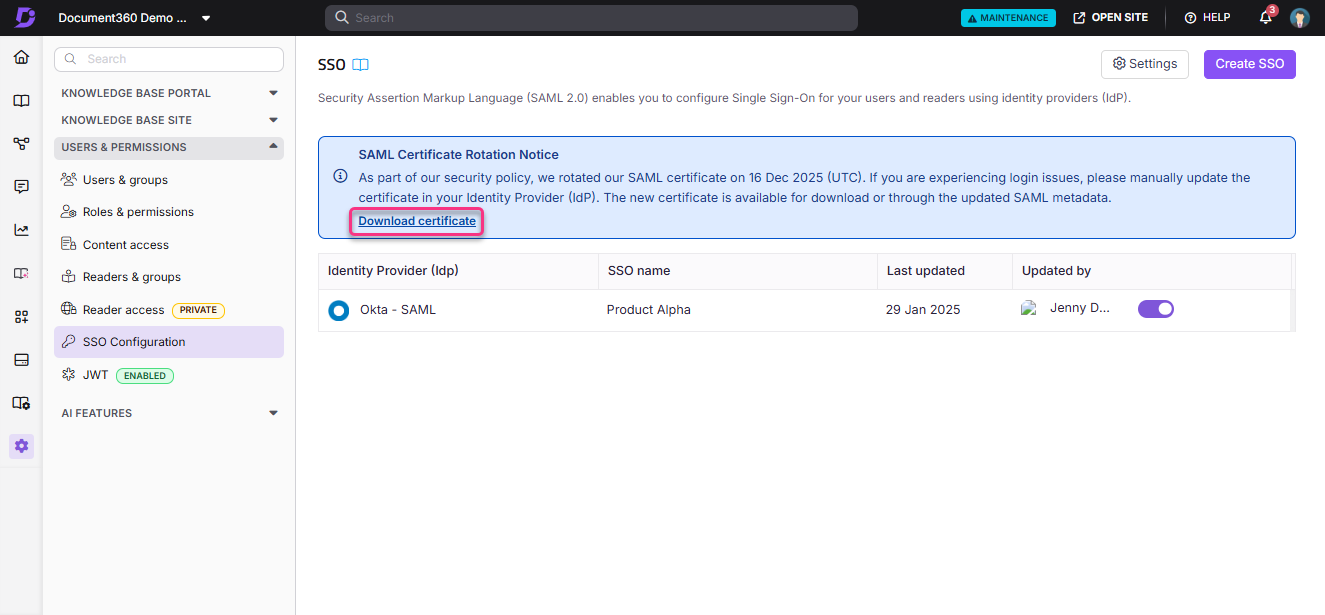

Un banner azul de información aparece sobre la lista de configuración SAML 15 días antes de que expire el certificado. Este banner solo es visible para los usuarios con permisos para configurar SSO.

¿Cómo puedo descargar el certificado SSO de Document360?

Puedes descargar el certificado SSO de Document360 directamente desde el banner azul que aparece en la página SAML/OpenID. Haz clic en Descargar certificado en el banner de información para descargar el certificado en .cert formato.

Este certificado es necesario al renovar SSO en tu proveedor de identidad (IdP), especialmente para los IdP que no pueden leer el certificado automáticamente desde los metadatos.

NOTA

Descargar el certificado Document360 no afecta a tu configuración actual de SSO. Solo es necesario al renovar el certificado de tu IDP.