Offres prenant en charge cette fonctionnalité : Entreprise

Vous pouvez configurer la connexion SAML de Document360 avec Microsoft Entra comme fournisseur d’identité. Veuillez noter que seuls les utilisateurs ayant les rôles Propriétaire ou Administrateur comme Projet peuvent configurer SSO dans Document360.

ASTUCE PRO

Il est recommandé d’ouvrir Document360 et Entra dans deux onglets/fenêtres de navigateur distincts, car configurer SSO dans Document360 vous obligera à passer plusieurs fois d’Okta à Document360.

Ajouter une application dans le portail Azure

Accéder au portail Azure AD

Connectez-vous à votre compte Microsoft Azure.

Cliquez sur Portail disponible en haut à droite du panneau.

Vous seriez redirigé vers le portail (Lien : https://portal.azure.com/#home).

Ajout de votre application

La « propre application » est appelée « application client » dans ce document.

Connectez-vous à votre compte Azure et visitez la page du portail Azure.

À partir d’ici, cliquez sur l’option + Nouvelle application et sélectionnez Candidature hors galerie.

Tapez le nom de votre application et cliquez sur le bouton Ajouter en bas.

Vous obtiendriez alors un panneau avec le nom du projet, l’ID de l’application et l’identifiant du projet.

Dans la section Démarrer , sélectionnez l’option Configurer un seul activé .

Voici les trois sélections proposées

SAML

Basé sur un mot de passe

SSO lié

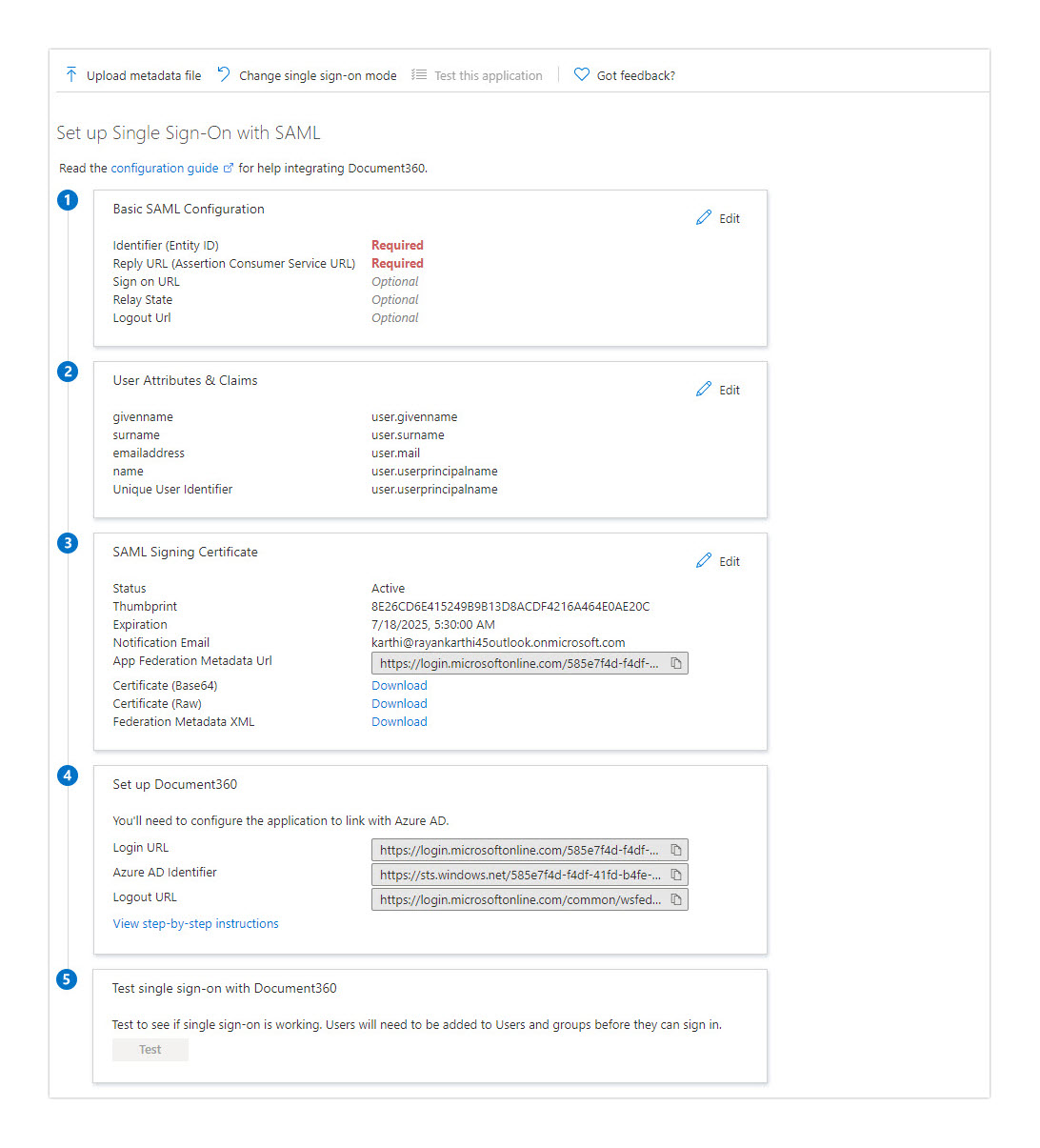

Sélectionnez l’option SAML , et vous trouverez les cinq configurations SAML séparées.

Vous pouvez lire une explication détaillée du processus dans le guide de configuration d’Azure AD.

Configuration du SAML dans votre fournisseur d’identité

Ouvrez Document360 dans un onglet ou panneau séparé.

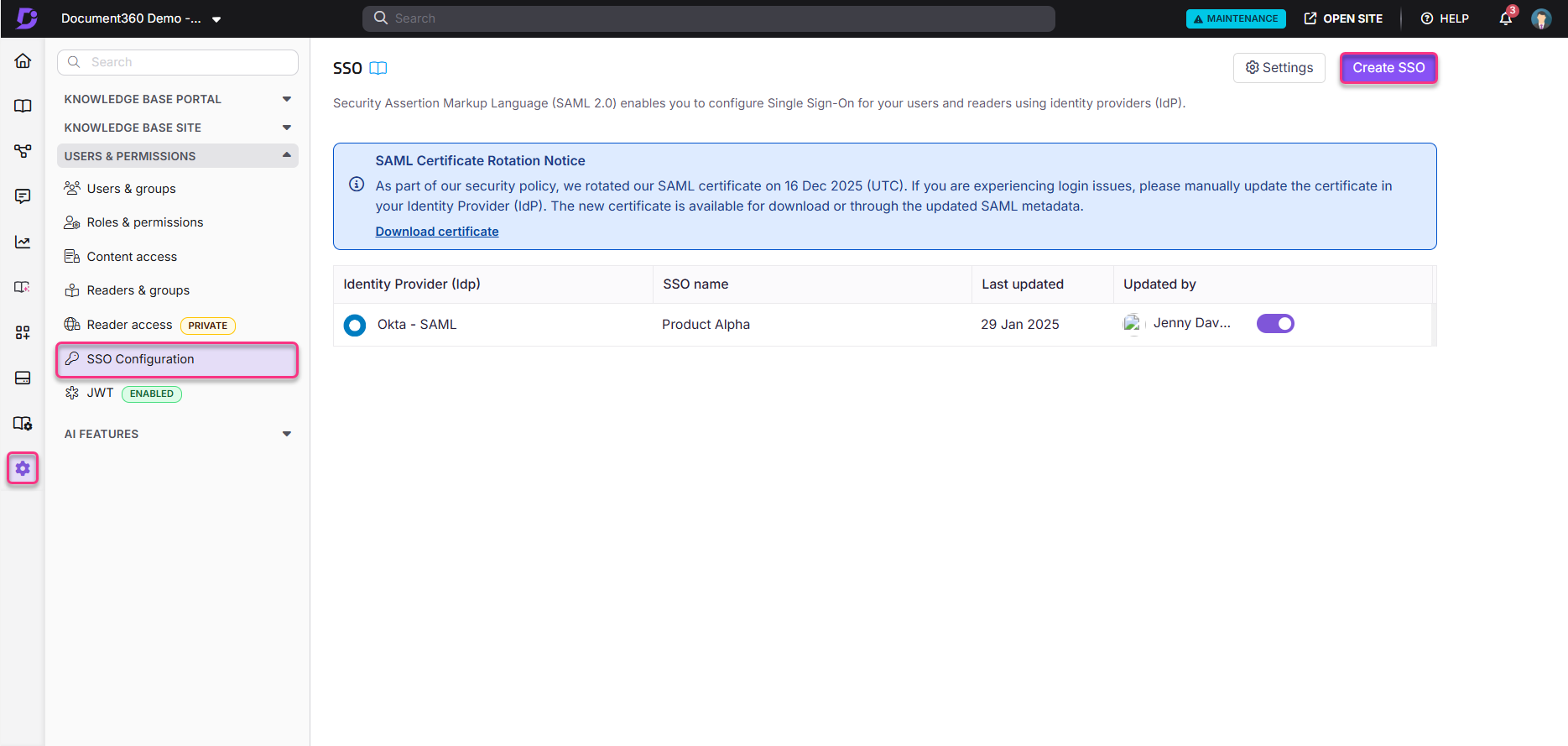

Naviguez dans Paramètres > Utilisateurs et permissions > Configuration SSO dans Document360.

Cliquez sur le bouton Créer SSO .

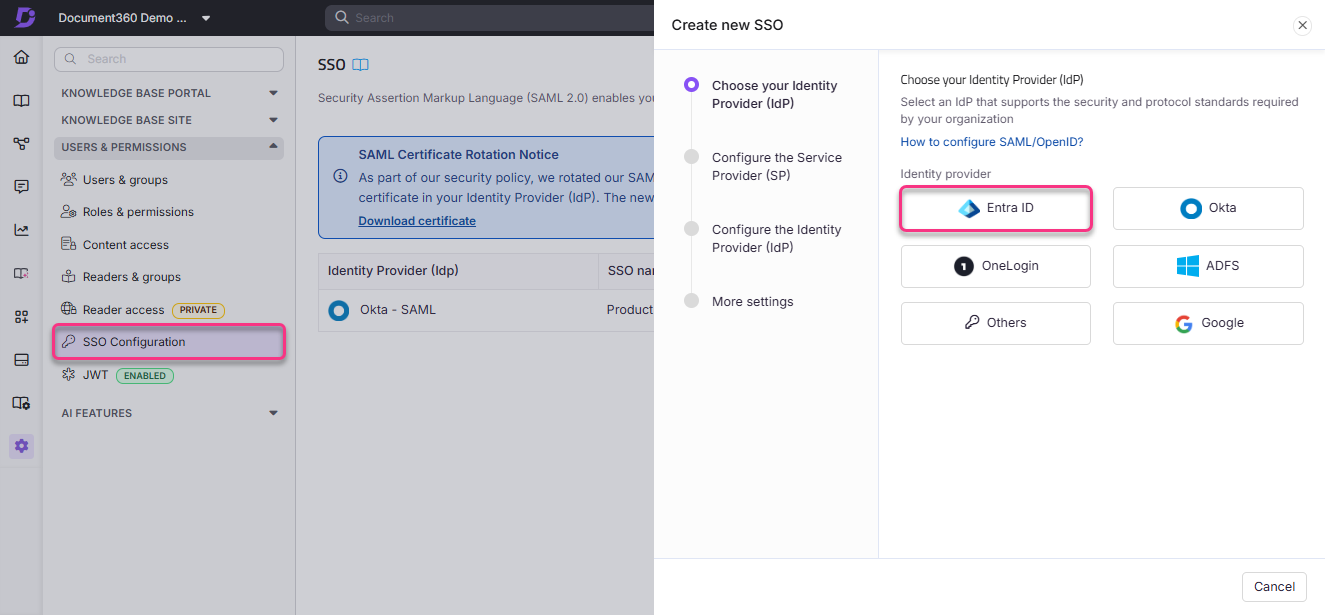

Sélectionnez Entra ID comme fournisseur d’identité (IdP) pour naviguer automatiquement vers la page Configurer le fournisseur de services (SP).

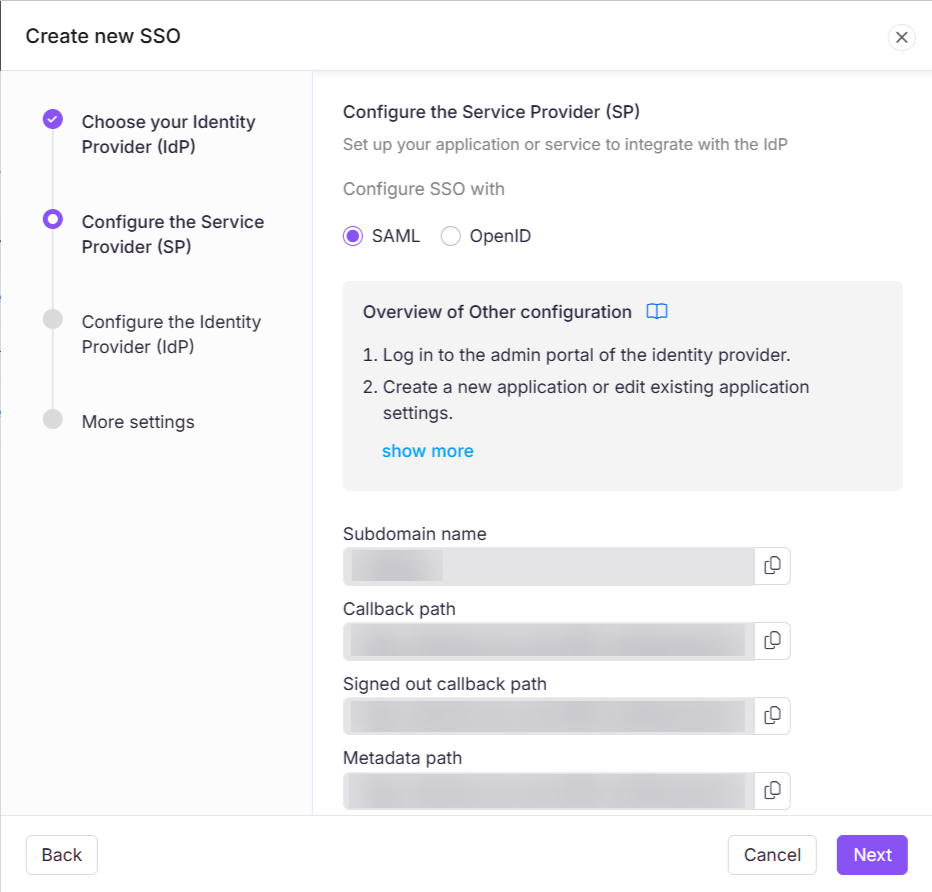

Sur la page Configurer le Fournisseur de Service (SP), vous trouverez les paramètres nécessaires pour configurer votre intégration SAML dans le Fournisseur d’Identité.

Azure AD fields | Portail Document360 |

|---|---|

Identifiant (ID d’entité) | ID d’entité fournisseur de services |

URL de réponse (URL du service consommateur d’assertion) | Chemin de rappel |

URL de connexion | https://identity.document360.io (la page de connexion) |

URL de déconnexion | Chemin de rappel de connexion |

Copiez ces documents depuis Document360, passez au portail Azure AD.

Sur la page Configurer la connexion avec le SAML , cliquez sur l’icône Modifier à droite et collez les données dans les champs correspondants définis dans le tableau ci-dessus.

Cliquez sur l’icône Enregistrer en haut après avoir saisi tous les champs obligatoires

Configuration SSO de Document360

Enfin, complétez la configuration SSO dans Document360 :

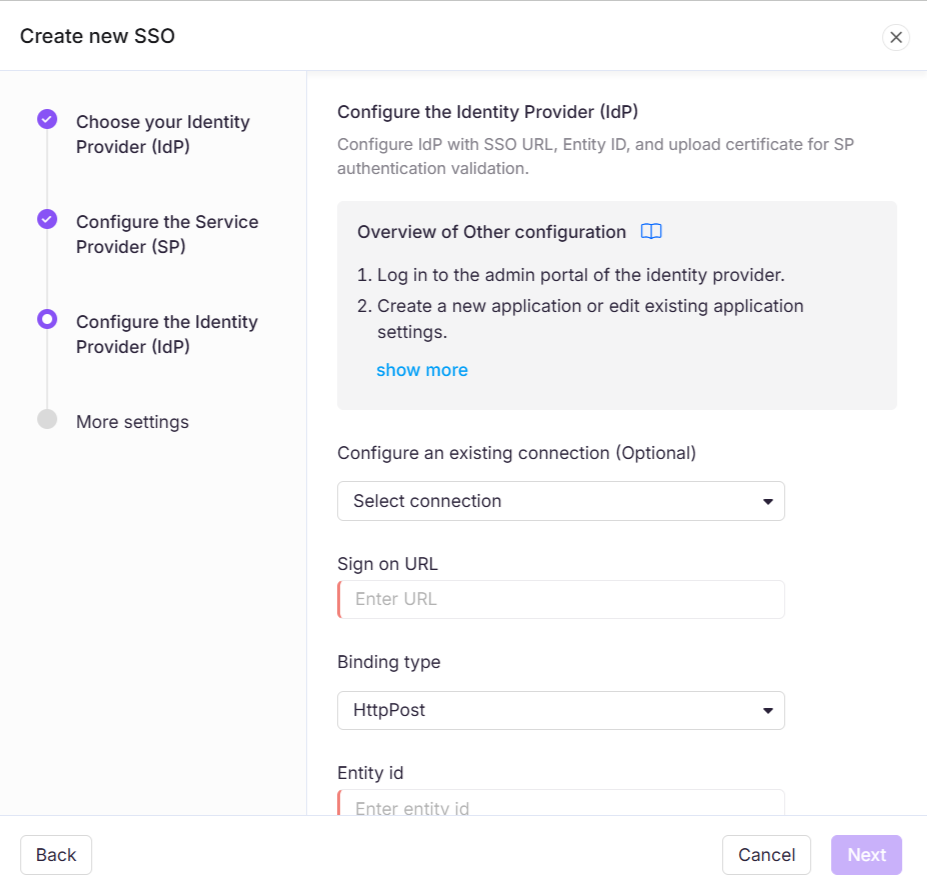

Retournez à l’onglet/panneau Document360 affichant la page Configurer le fournisseur de service (SP) et cliquez sur Suivant pour accéder à la page Configurer le fournisseur d’identité (IdP ).

Saisissez les valeurs correspondantes de votre fournisseur d’identité :

Champs du portail Document360 | Azure AD Portal Values |

|---|---|

URL de connexion | URL de connexion |

Identifiant d’entité | Azure AD identifier |

URL de déconnexion | URL de déconnexion |

Certificat SAML | Téléchargez le certificat (Base64) du côté Azure AD et téléchargez-le dans Document360 |

Activez/désactivez l’option Permettre la connexion initiée IdP en fonction des exigences de votre projet.

Cliquez sur Suivant pour accéder à la page Paramètres supplémentaires .

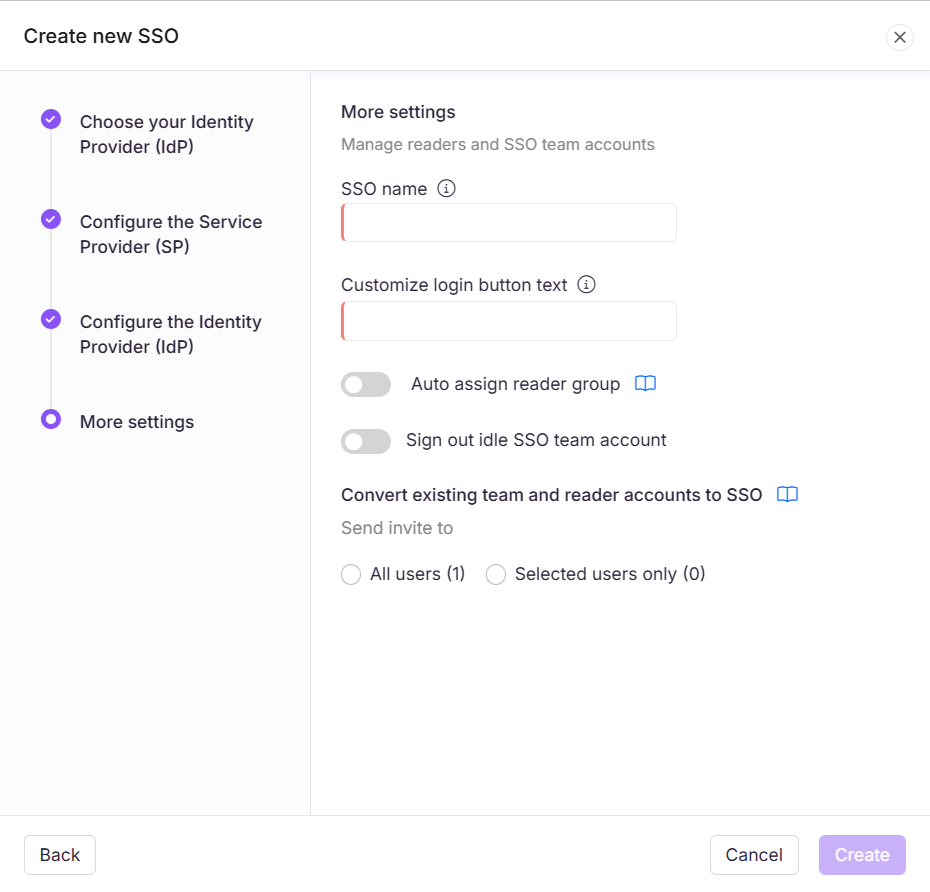

Plus de réglages

Dans la page Nouveaux paramètres , configurez ce qui suit :

Nom SSO : Saisissez un nom pour la configuration SSO.

Personnaliser le bouton de connexion : Saisissez le texte du bouton de connexion affiché aux utilisateurs.

Assignation automatique du groupe de lecteurs : activez/désactivez si besoin.

Déconnectez-vous de l’utilisateur SSO inactif : activez/désactivez selon vos besoins.

Choisissez d’inviter les comptes utilisateurs et lecteurs existants à SSO.

Cliquez sur Créer pour compléter la configuration SSO.

Autres paramètres de configuration dans le portail Azure AD

Vous pouvez toujours modifier la section Attributs d’utilisateur et Réclamations

Vous pouvez soit ajouter une nouvelle réclamation , soit ajouter une demande de groupe également

Dans la section des certificats de signature SAML , vous pouvez ajouter de nouveaux certificats ou même des certificats d’importation

Plusieurs adresses email de notification peuvent également être ajoutées

Une fois tous les champs configurés, cliquez sur l’option Test et connectez-vous à Document360 en utilisant les identifiants ajoutés par l’utilisateur à l’application enregistrée