Planos compatíveis com esse recurso: Enterprise

SAML 2.0 é um protocolo padrão aberto que permite aos usuários acessar múltiplas aplicações baseadas na web com um único conjunto de credenciais. Isso oferece uma forma mais segura e conveniente para os usuários acessarem o Document360. Com o SAML 2.0 ativado, os usuários do Document360 podem fazer login na plataforma usando suas credenciais existentes de um provedor de identidade (IdP). O Document360 suporta a configuração de múltiplos endpoints de login único (SSO), permitindo que tanto usuários quanto leitores façam login usando seu provedor de identidade preferido.

Provedores de identidade suportados

O Document360 suporta os seguintes provedores de identidade (IdP):

Okta

Entra ID

Google

Auth0

ADFS

OneLogin

Outros

Configuração do SSO usando SAML

Faça login na sua conta Document360 e navegue até o projeto desejado.

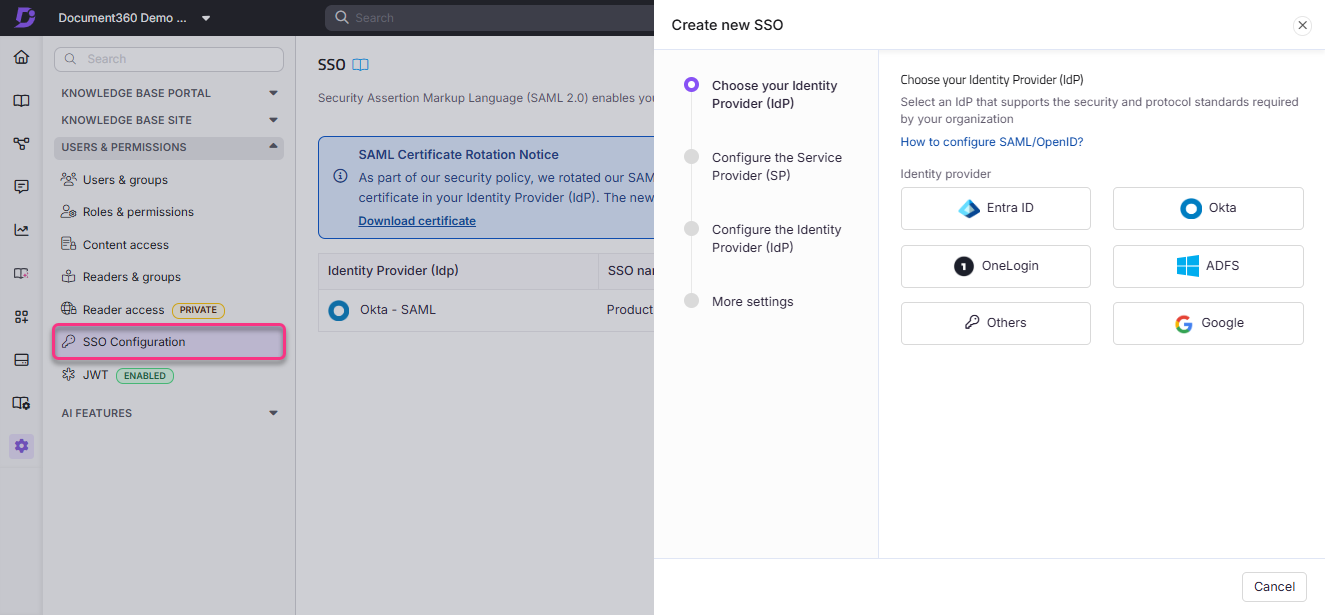

Navegue até Configurações () > Usuários e permissões > Configuração SSO.

Clique em Criar SSO.

Selecione um provedor de identidade na página Escolha seu Provedor de Identidade (IdP ).

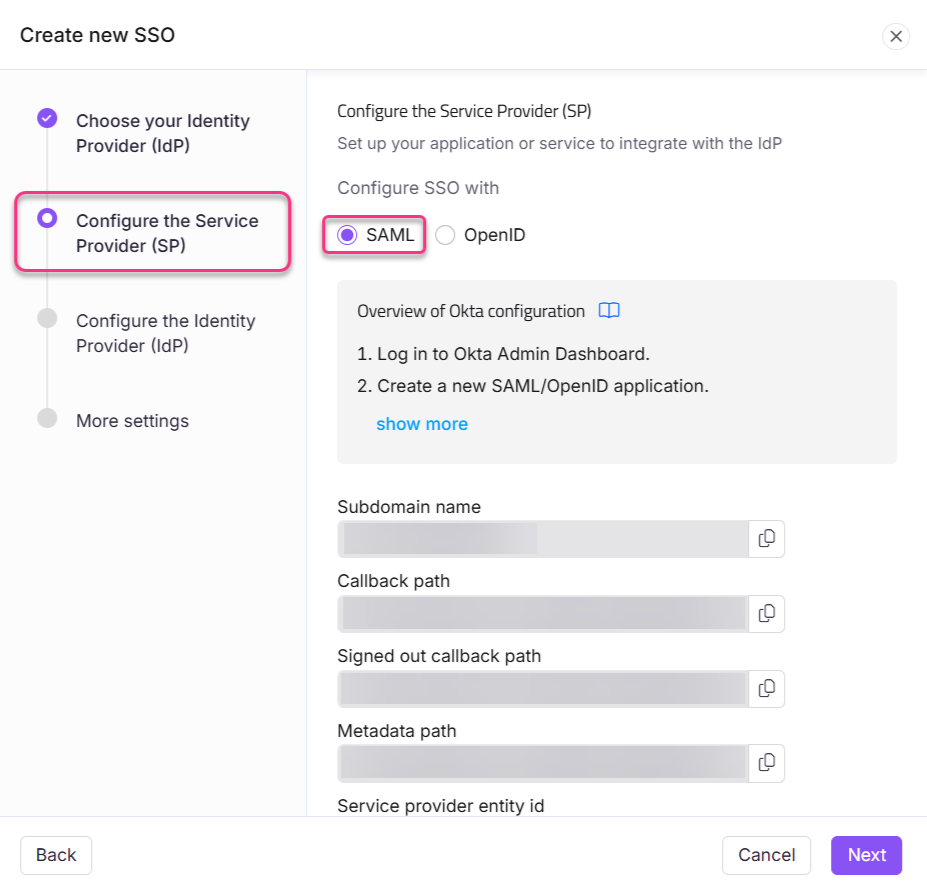

Selecione SAML na página Configurar o Provedor de Serviço (SP ).

Usando os detalhes fornecidos na página Configurar o Provedor de Serviço (SP ), configure o aplicativo Document360 com o provedor de identidade previamente selecionado.

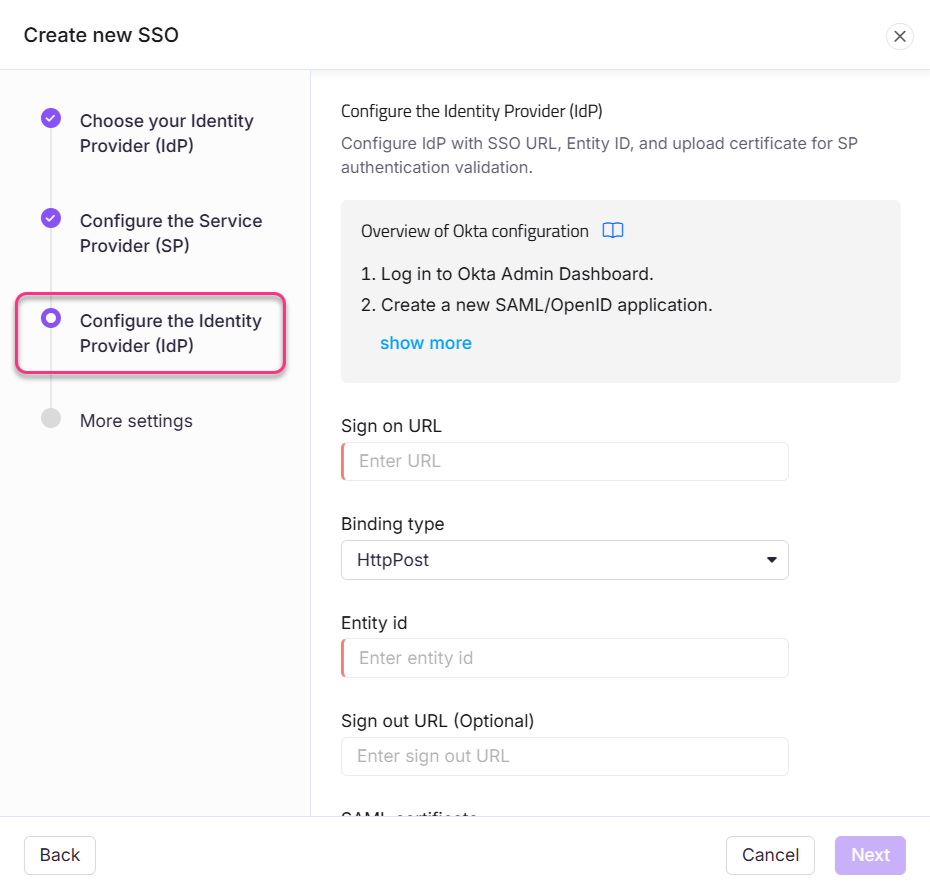

Usando os dados fornecidos pelo provedor de identidade, configure a configuração do SSO no Document360 na página Configurar o Provedor de Identidade (IdP ).

Ativando redirecionamento direto do site da base de conhecimento (SSO iniciado por IdP)

Se você quiser que usuários que fazem login por meio de um fluxo SSO iniciado por IdP sejam redirecionados diretamente para o site da sua base de conhecimento (em vez do painel do Projeto), você deve configurar o parâmetro RelayState no seu Provedor de Identidade (IdP).

Para configurar isso:

Faça login no console de administração do seu Provedor de Identidade (IdP) (por exemplo, Okta, Entra ID, Auth0 ou ADFS).

Abra o aplicativo SAML que você criou para o Document360.

Localize o campo RelayState (ou equivalente).

Insira a URL do seu site de base de conhecimento.

Por exemplo:

https://docs.yourdomain.comSalve sua configuração.

Teste o login iniciado pelo IdP para verificar se os usuários são redirecionados diretamente para o site da Knowledge Base.

NOTA

Se o campo RelayState ficar em branco, os usuários serão redirecionados para o painel do Projeto Document360 por padrão.

Depois de concluir com sucesso a configuração do SSO baseada no protocolo SAML, você pode convidar membros do seu projeto para a aplicação SSO configurada.

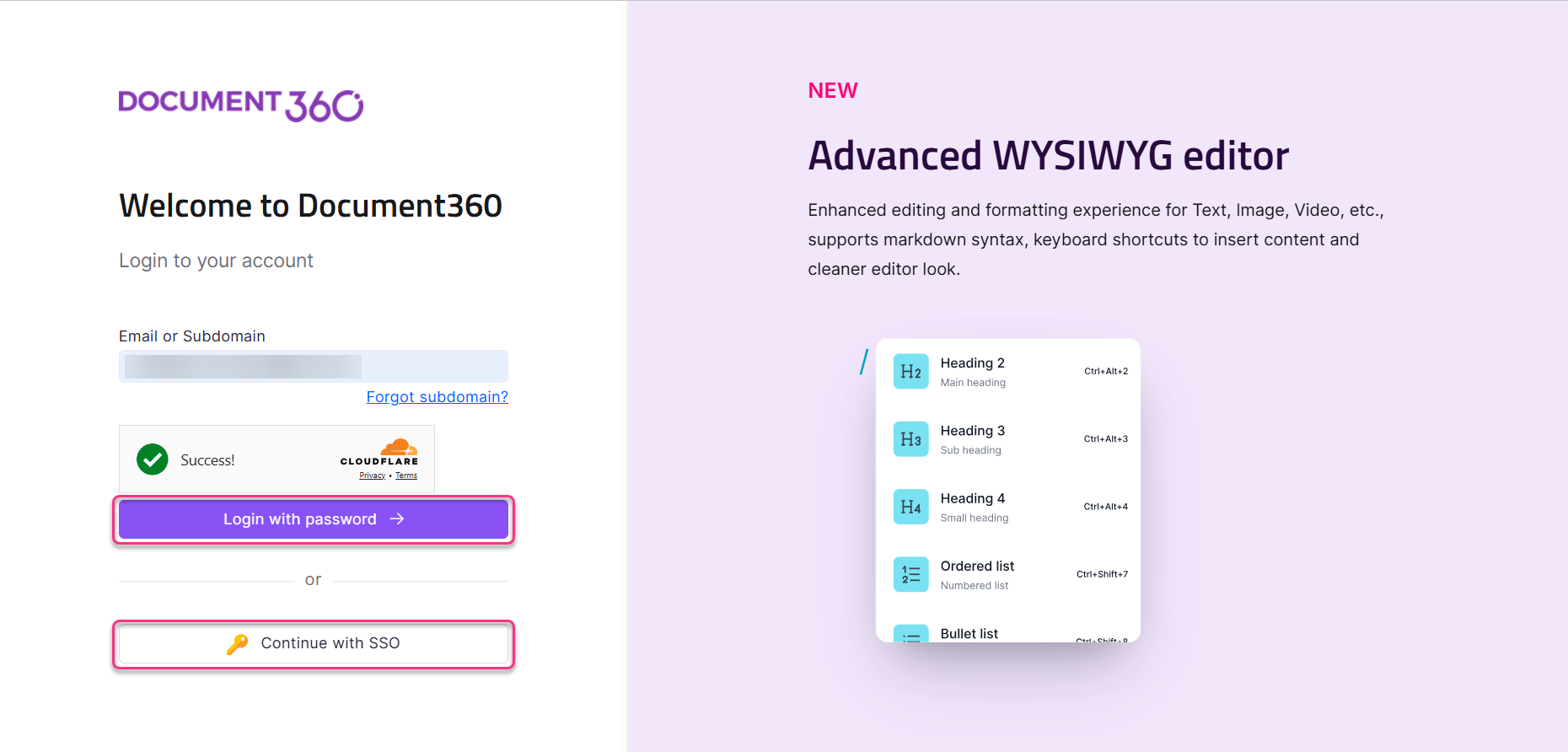

Agora, os usuários podem fazer login no Document360 usando seu e-mail e senha ou usando SSO.

Solução de problemas

Se você encontrar problemas durante a configuração ou login do SSO em SAML, consulte os seguintes erros comuns e suas soluções:

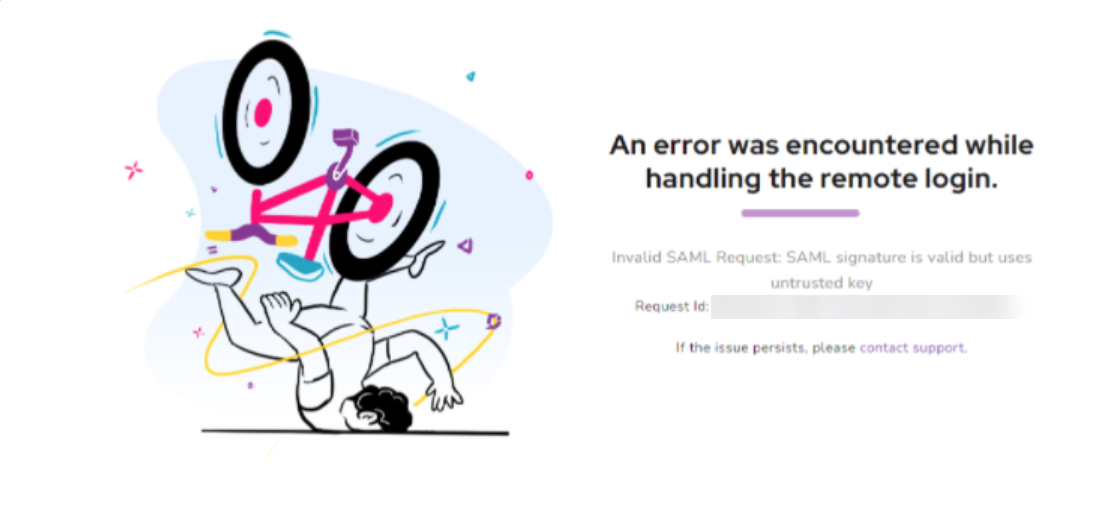

Requisição SAML inválida (Chave não confiável)

Erro: Um erro foi encontrado ao lidar com o login remoto - a assinatura SAML inválida de solicitação SAML é válida, mas usa uma chave não confiável. Esse erro ocorre quando o certificado SAML enviado para o Document360 está inativo.

Passos para resolver:

Para resolver essa questão,

Baixe o certificado SAML ativo

Acesse seu IDP.

Baixe o certificado SAML atualmente ativo.

Refaça o upload do certificado no Document360

No Document360, navegue até Configurações () > Usuários e permissões > SAML/OpenID.

Clique em Editar para a configuração relevante do SSO.

Na seção Configurar o Provedor de Identidade (IdP ), localize o campo Certificado SAML .

Clique em Navegar para enviar o novo certificado ativo.

Fazer upload do certificado ativo deve resolver o problema.

Assinatura de mensagem SAML inválida

Erro:

AssinaturaInválido: Assinatura da mensagem SAML é inválida.

AssertionSignatureInvalid: Assinatura de assertion SAML inválida.

Solicitação SAML inválida: Assinatura SAML é válida, mas usa uma chave não confiável.

Esse erro ocorre quando um certificado SAML incorreto ou expirado é enviado para o Document360.

Passos para resolver:

Certifique-se de que o certificado seja válido:

Verifique se o certificado enviado está ativo e não expirado.

Se necessário, gere um novo certificado no Provedor de Identidade (IdP).

Refaça o upload do certificado correto no Document360:

No Document360, navegue até Configurações () > Usuários e permissões > SAML/OpenID.

Clique em Editar para a configuração relevante do SSO.

Na seção Configurar o Provedor de Identidade (IdP ), localize o campo Certificado SAML .

Clique em Navegar para enviar o novo certificado ativo.

Registrar registros de captura para análise adicional (caso o problema persista)

Adicione a extensão SAML Tracer ao seu navegador.

Abra o SAML Tracer antes de iniciar o fluxo de login do SSO.

Execute a ação que aciona o processo SSO (por exemplo, clicar em Continuar com SSO).

O rastreador SAML gravará todas as solicitações de rede.

Clique com o botão direito no painel SAML Tracer .

Selecione Exportar ou salve os registros em um formato adequado.

Para mais assistência, entre em contato com a equipe de suporte do Document360 com:

Capturas de tela da sua configuração de IdP.

Os detalhes do certificado SAML enviado.

Registros rastreadores SAML.

Perguntas Freqüentes

Posso mudar o nome do subdomínio na configuração SSO?

Não, o nome do subdomínio não pode ser alterado depois de configurado. O campo aparecerá acinzentado para indicar que não é editável.

Posso criar múltiplas configurações de SSO (IDP) com o mesmo nome?

Não, cada configuração IDP (Provedor de Identidade) deve ter um nome único. Nomes duplicados não são permitidos ao criar múltiplas configurações.

Posso usar o mesmo nome de exibição (etiqueta de botão) para diferentes configurações de SSO?

Sim, embora o nome interno do IDP deva ser único, você pode atribuir o mesmo nome ao botão de login que fica visível para os usuários finais na tela de login.

Como posso ver o vencimento do certificado SSO do Document360?

Você pode ver a data de validade do certificado SSO do Document360 (usado para autenticação SAML) em Configurações > Usuários e permissões > Configuração SSO.

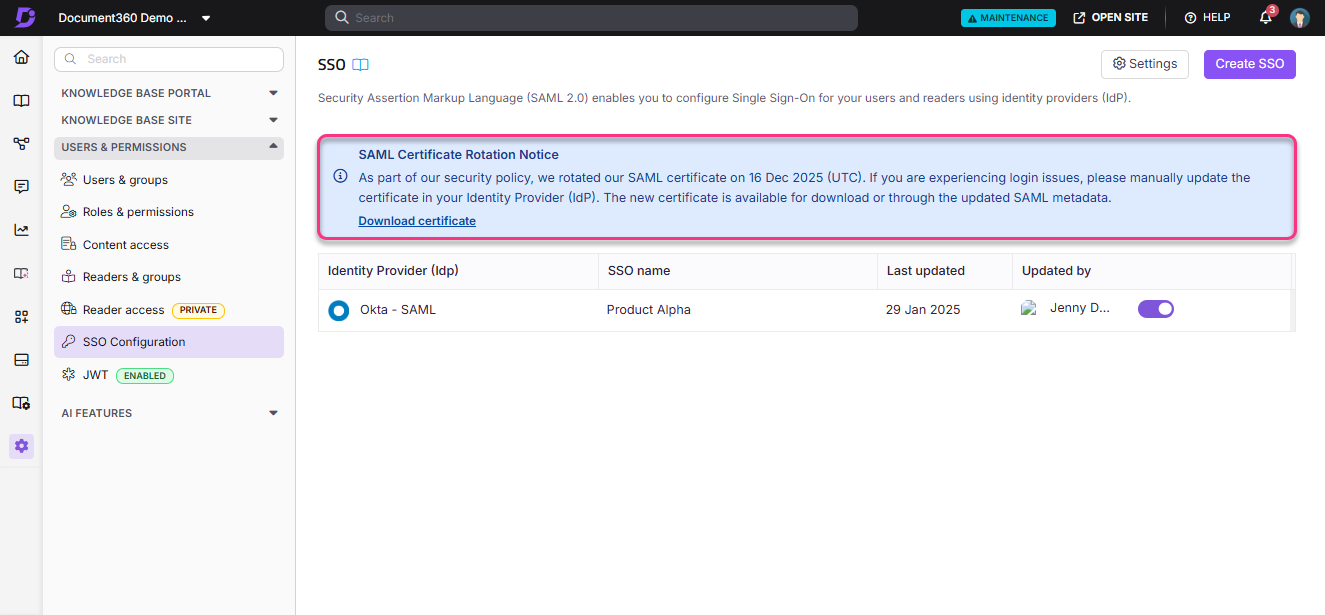

Um banner azul de informações aparece acima da lista de configuração SAML 15 dias antes do certificado expirar. Esse banner é visível apenas para usuários com permissões para configurar SSO.

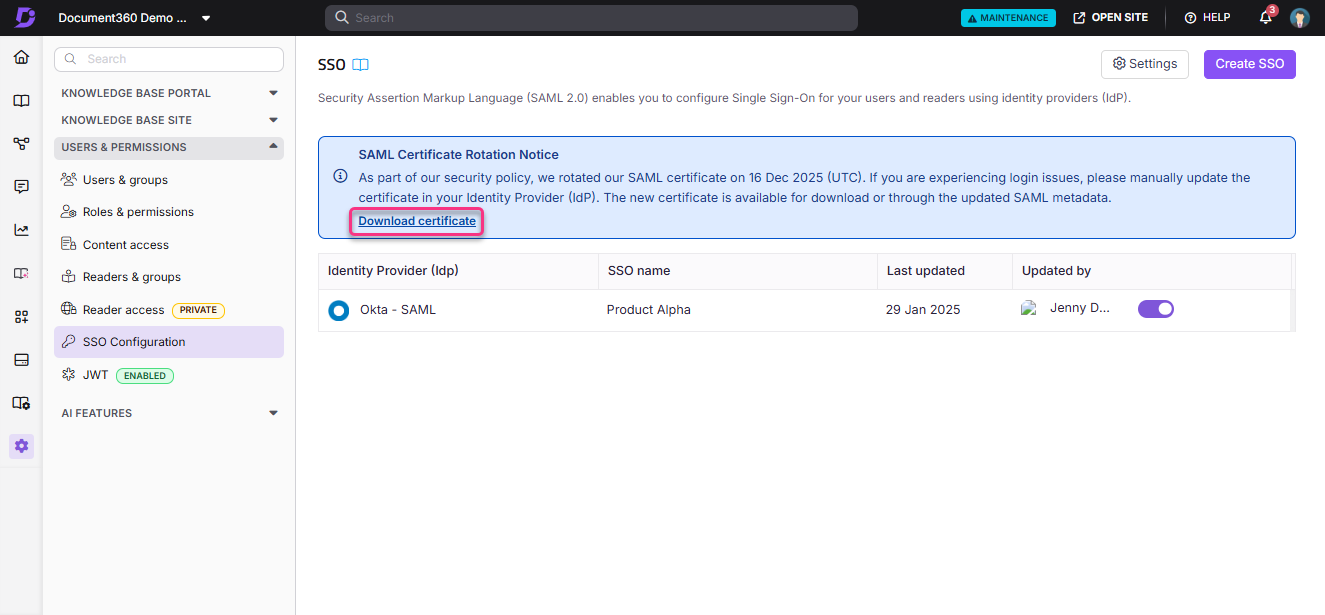

Como posso baixar o certificado SSO do Document360?

Você pode baixar o certificado SSO do Document360 diretamente pelo banner azul exibido na página SAML/OpenID. Clique em Download certificate no banner de informações para baixar o certificado em .cert formato.

Esse certificado é necessário ao renovar o SSO no seu Provedor de Identidade (IdP), especialmente para IdPs que não conseguem ler o certificado automaticamente a partir dos metadados.

NOTA

Baixar o certificado Document360 não afeta sua configuração SSO atual. Só é necessário ao renovar o certificado do seu IDP.