Offres prenant en charge cette fonctionnalité : Entreprise

SAML 2.0 est un protocole standard ouvert qui permet aux utilisateurs d’accéder à plusieurs applications web avec un seul ensemble d’identifiants. Cela offre un moyen plus sûr et pratique pour les utilisateurs d’accéder à Document360. Avec SAML 2.0 activé, les utilisateurs de Document360 peuvent se connecter à la plateforme en utilisant leurs identifiants existants auprès d’un fournisseur d’identité (IdP). Document360 prend en compte la configuration de plusieurs points d’accès à connexion unique (SSO), permettant aux utilisateurs et aux lecteurs de se connecter via leur fournisseur d’identité préféré.

Fournisseurs d’identité pris en charge

Document360 prend en charge les fournisseurs d’identité (IdP) suivants) :

Okta

Entrée ID

Google

Auth0

ADFS

OneLogin

Autres

Configuration du SSO en utilisant SAML

Connectez-vous à votre compte Document360 et naviguez vers le projet souhaité.

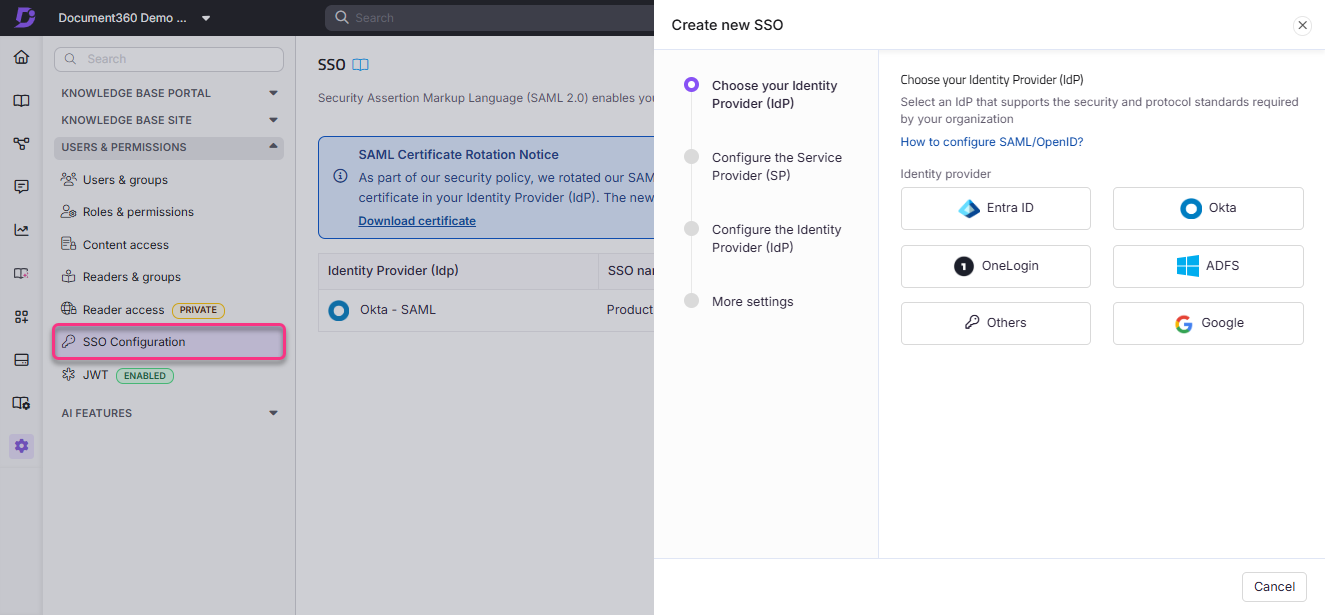

Naviguez vers () > Utilisateurs & permissions > Configuration SSO.

Cliquez sur Créer SSO.

Sélectionnez un fournisseur d’identité depuis la page Choisissez votre fournisseur d’identité (IdP ).

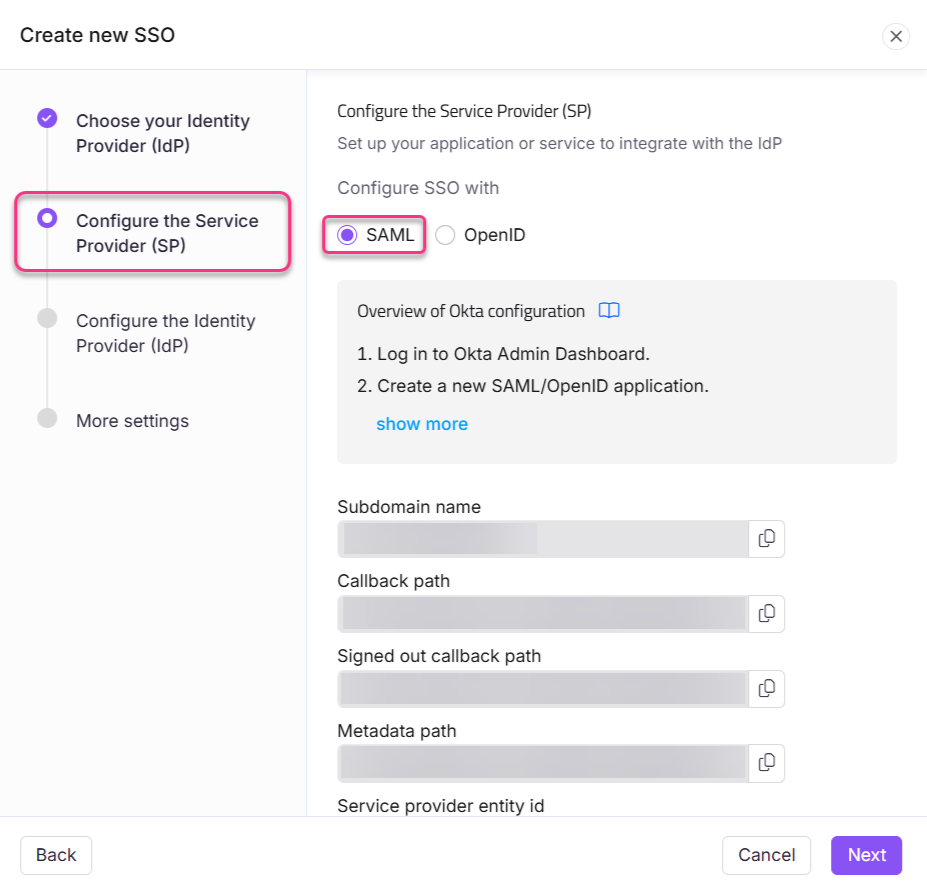

Sélectionnez SAML sur la page Configurer le fournisseur de service (SP ).

En utilisant les détails fournis dans la page Configurer le fournisseur de service (SP ), configurez l’application Document360 avec le fournisseur d’identité précédemment sélectionné.

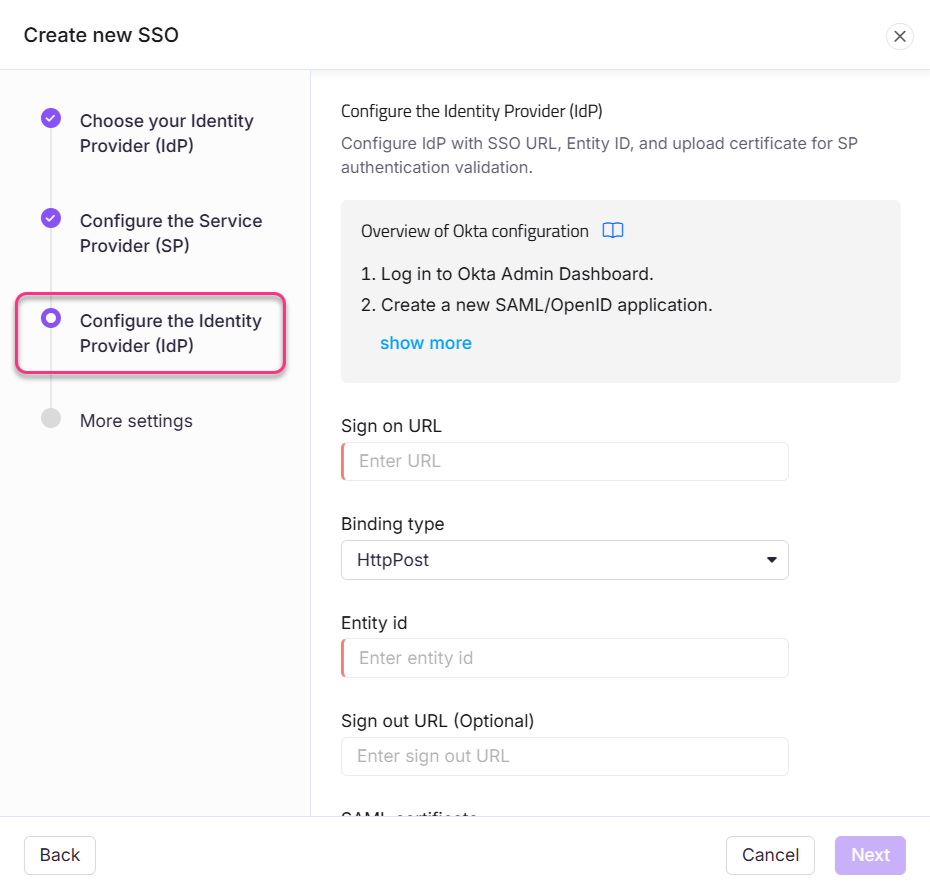

En utilisant les informations fournies par le fournisseur d’identité, configurez la configuration SSO dans Document360 sur la page Configurer le fournisseur d’identité (IdP ).

Activation directe de la redirection du site de la base de connaissances (SSO initiée par IdP)

Si vous souhaitez que les utilisateurs qui se connectent via un flux SSO initié par l’IdP soient redirigés directement vers votre site de base de connaissances (au lieu du tableau de bord du projet), vous devez configurer le paramètre RelayState dans votre fournisseur d’identité (IdP).

Pour configurer ceci :

Connectez-vous à la console d’administration de votre fournisseur d’identité (IdP) (par exemple, Okta, Entra ID, Auth0 ou ADFS).

Ouvre l’application SAML que tu as créée pour Document360.

Localisez le champ RelayState (ou équivalent).

Saisissez l’URL de votre site de base de connaissances.

Par exemple :

https://docs.yourdomain.comSauvegardez votre configuration.

Testez la connexion initiée par l’IdP pour vérifier que les utilisateurs sont redirigés directement vers le site de la base de connaissances.

NOTE

Si le champ RelayState reste vide, les utilisateurs seront redirigés par défaut vers le tableau de bord Document360 Project.

Une fois la configuration SSO terminée avec succès selon le protocole SAML, vous pouvez inviter les membres de votre projet à accéder à l’application SSO configurée.

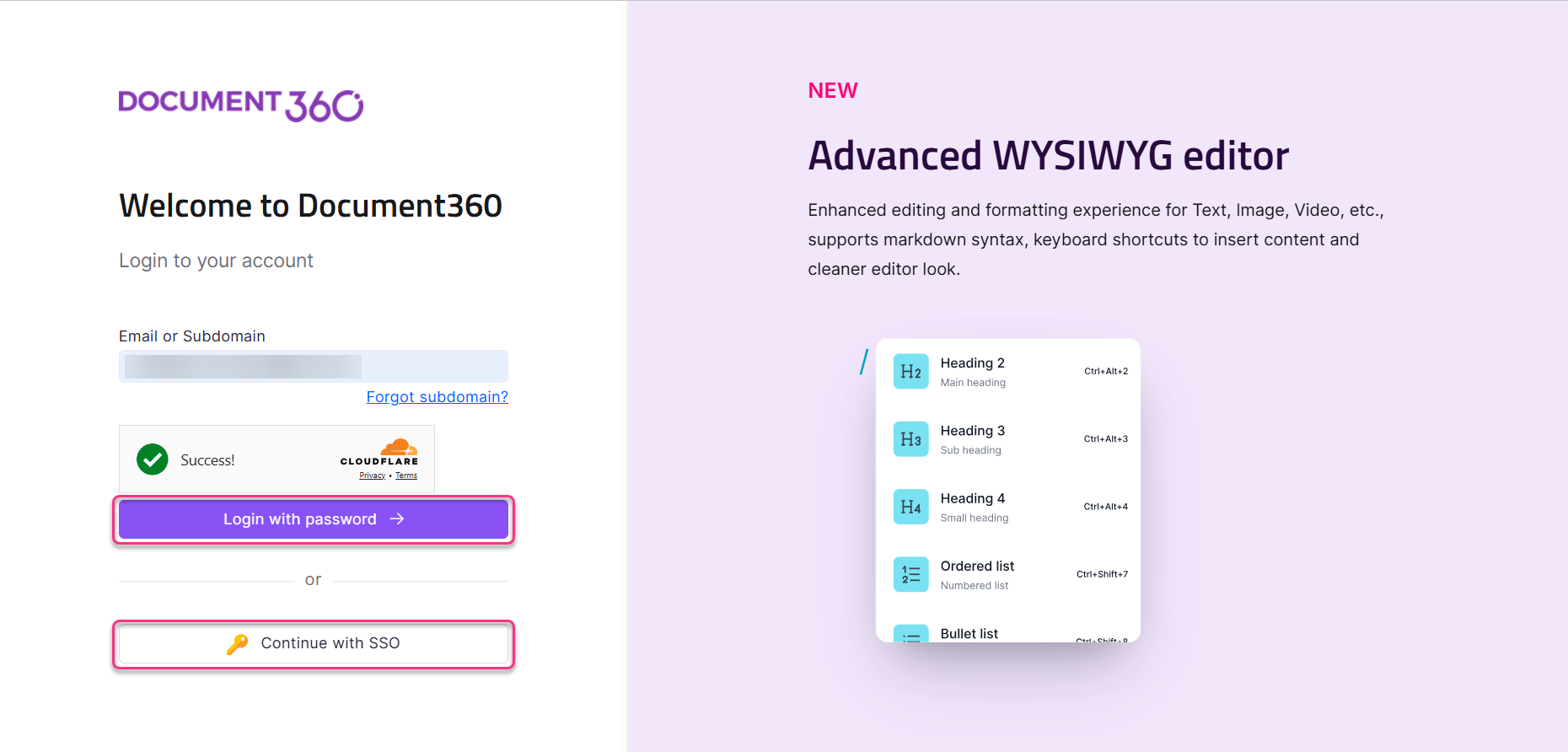

Désormais, les utilisateurs peuvent se connecter à Document360 soit en utilisant leur adresse e-mail et mot de passe, soit via SSO.

Dépannage

Si vous rencontrez des problèmes lors de la configuration ou de la connexion du SSO SAML, consultez les erreurs courantes suivantes et leurs solutions :

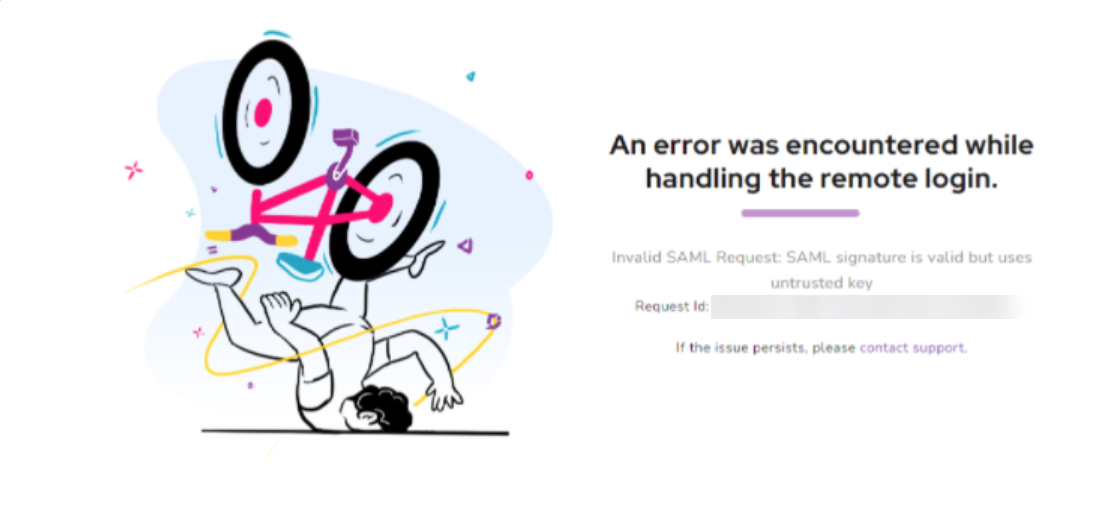

Requête SAML invalide (clé non fiable)

Erreur : Une erreur a été rencontrée lors de la gestion de la connexion à distance - la signature SAML de requête SAML invalide est valide mais utilise une clé non fiable. Cette erreur survient lorsque le certificat SAML téléchargé sur Document360 est inactif.

Étapes à résoudre :

Pour résoudre ce problème,

Téléchargez le certificat SAML actif

Accédez à votre IDP.

Téléchargez le certificat SAML actuellement actif.

Re-téléversez le certificat dans Document360

Dans Document360, naviguez vers () > Users & permissions > SAML/OpenID.

Cliquez sur Modifier pour la configuration SSO pertinente.

Dans la section Configurer le fournisseur d’identité (IdP ), localisez le champ Certificat SAML .

Cliquez sur Parcourir pour télécharger le nouveau certificat actif.

Télécharger le certificat actif devrait résoudre le problème.

La signature du message SAML est invalide

Erreur :

SignatureInvalide : la signature du message SAML est invalide.

AssertionSignatureInvalid : La signature d’assertion SAML est invalide.

Requête SAML invalide : la signature SAML est valide mais utilise une clé non fiable.

Cette erreur survient lorsqu’un certificat SAML incorrect ou expiré est téléchargé sur Document360.

Étapes à résoudre :

Assurez-vous que le certificat est valide :

Vérifiez si le certificat téléchargé est actif et non expiré.

Si nécessaire, générez un nouveau certificat dans le Fournisseur d’Identité (IdP).

Re-téléversez le certificat correct dans Document360 :

Dans Document360, naviguez vers () > Users & permissions > SAML/OpenID.

Cliquez sur Modifier pour la configuration SSO pertinente.

Dans la section Configurer le fournisseur d’identité (IdP ), localisez le champ Certificat SAML .

Cliquez sur Parcourir pour télécharger le nouveau certificat actif.

Capture des journaux pour une analyse plus approfondie (si le problème persiste)

Ajoutez l’extension SAML Tracer à votre navigateur.

Ouvrez SAML Tracer avant de lancer le flux de connexion SSO.

Effectuez l’action qui déclenche le processus SSO (par exemple, cliquer sur Continuer avec SSO).

Le traceur SAML enregistrera toutes les requêtes réseau.

Faites un clic droit dans le panneau tracer SAML .

Sélectionnez Exporter ou enregistrer les journaux dans un format approprié.

Pour une assistance complémentaire, contactez l’équipe de support de Document360 avec :

Captures d’écran de votre configuration IDP.

Les détails du certificat SAML téléchargé.

Journaux traceurs SAML.

FAQ

Puis-je changer le nom de sous-domaine dans la configuration SSO ?

Non, le nom de sous-domaine ne peut pas être changé une fois configuré. Le champ apparaîtra grisé pour indiquer qu’il n’est pas modifiable.

Puis-je créer plusieurs configurations SSO (IDP) portant le même nom ?

Non, chaque configuration IDP (Fournisseur d’Identité) doit avoir un nom unique. Les noms en double ne sont pas autorisés lors de la création de configurations multiples.

Puis-je utiliser le même nom d’affichage (étiquette de bouton) pour différentes configurations SSO ?

Oui, bien que le nom interne de l’IDP doive être unique, vous pouvez attribuer le même nom au bouton de connexion visible pour les utilisateurs finaux sur l’écran de connexion.

Comment puis-je consulter l’expiration du certificat SSO Document360 ?

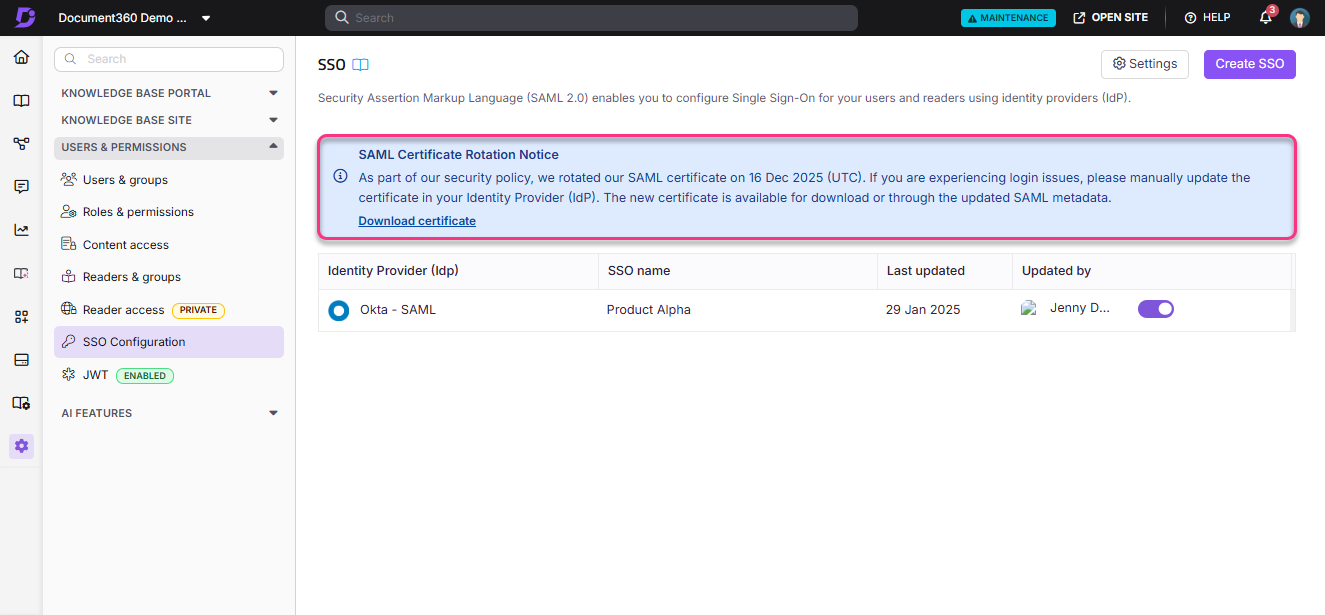

Vous pouvez voir la date d’expiration du certificat SSO Document360 (utilisé pour l’authentification SAML) dans les paramètres > Utilisateurs et permissions > Configuration SSO.

Une bannière d’information bleue apparaît au-dessus de la liste de configuration SAML 15 jours avant l’expiration du certificat. Cette bannière n’est visible que par les utilisateurs disposant des autorisations pour configurer SSO.

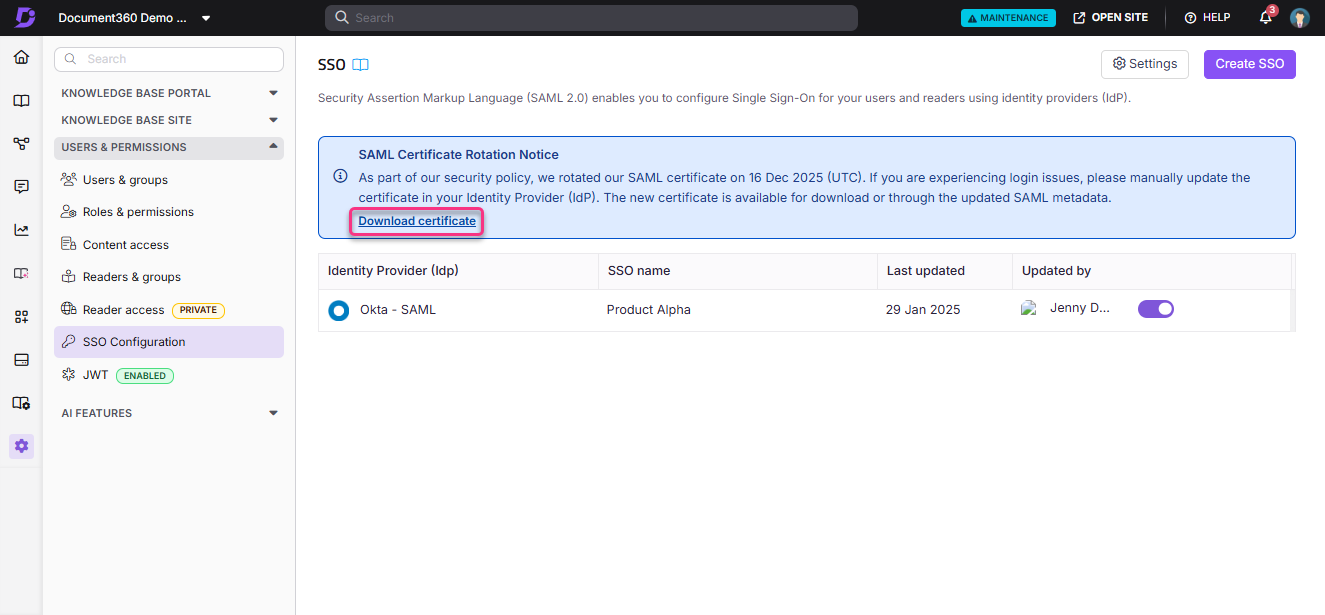

Comment puis-je télécharger le certificat SSO Document360 ?

Vous pouvez télécharger le certificat SSO Document360 directement depuis la bannière bleue affichée sur la page SAML/OpenID. Cliquez sur Télécharger le certificat dans la bannière d’information pour télécharger le certificat au .cert format.

Ce certificat est requis lors du renouvellement du SSO dans votre fournisseur d’identité (IdP), en particulier pour les IdP qui ne peuvent pas lire automatiquement le certificat à partir des métadonnées.

NOTE

Le téléchargement du certificat Document360 n’affecte pas votre configuration SSO existante. Elle n’est nécessaire que lors du renouvellement du certificat sur votre IDP.