Abonnementen die deze functie ondersteunen: Enterprise

Log in op je Document360-account en selecteer het project waarvoor je Google SAML Single Sign-On wilt configureren met je Google Workspace-account . Log vervolgens in op je Google Workspace-account. Als je geen Google Workspace-account hebt, kun je er https://workspace.google.com/ een aanmaken . Zodra je bent ingelogd op je Google-werkaccount, ga je via de Admin-knop rechtsboven naar de beheerdersconsole. Let op: alleen gebruikers met Eigenaar of Beheerder als projectrol kunnen SSO configureren in Document360.

PRO TIP

Het wordt aanbevolen om Document360 en Google Workspace in twee aparte tabbladen/browservensters te openen, omdat het configureren van SSO in Document360 vereist dat je meerdere keren tussen Okta en Document360 moet wisselen.

Een aangepaste SAML-app toevoegen op Google

Op de startpagina van de beheerdersconsole klik je op de optie Apps en selecteer je de optie SAML apps .

Klik op App Toevoegen en kies in het dropdown ' Aangepaste SAML-app toevoegen'.

Voer in de app-details een willekeurige naam van je app in en klik op Doorgaan.

Vervolgens vindt u de SSO-URL, Entity ID-gegevens en het certificaat.

Noteer deze details, want je hebt ze nodig bij het openen van de pagina 'Configureer the Identity Provider (IdP) op Document360.

Klik in het gedeelte Certificaat op het Download-icoon om het certificaat (.pem-formaat) op te slaan in de lokale opslag van je computer.

Je zult dit certificaat later moeten uploaden via de pagina 'Configureer the Identity Provider (IdP) in Document360.

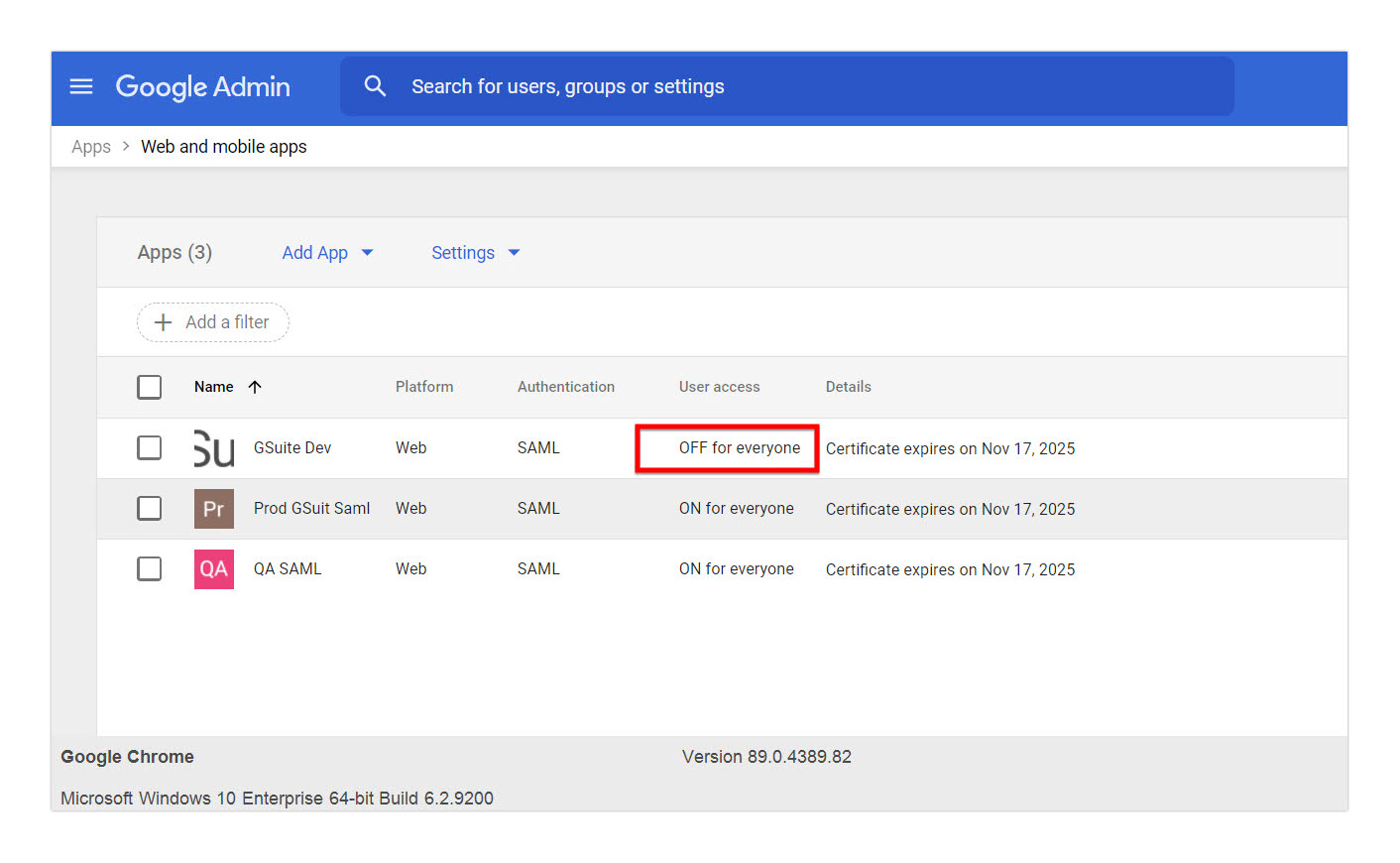

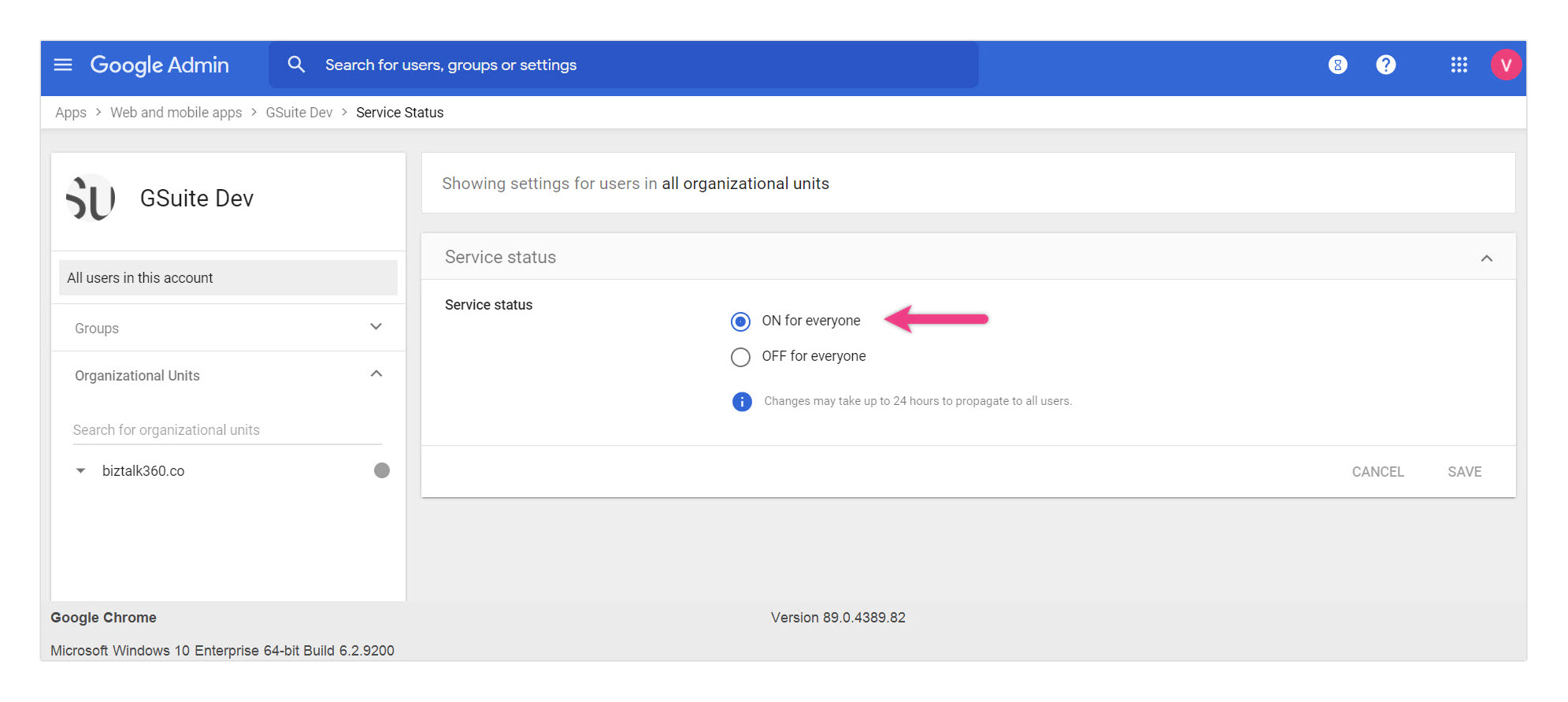

Bij gebruikerstoegang staat de Servicestatus standaard UIT voor iedereen. Je moet het handmatig op AAN zetten zodat iedereen werkt.

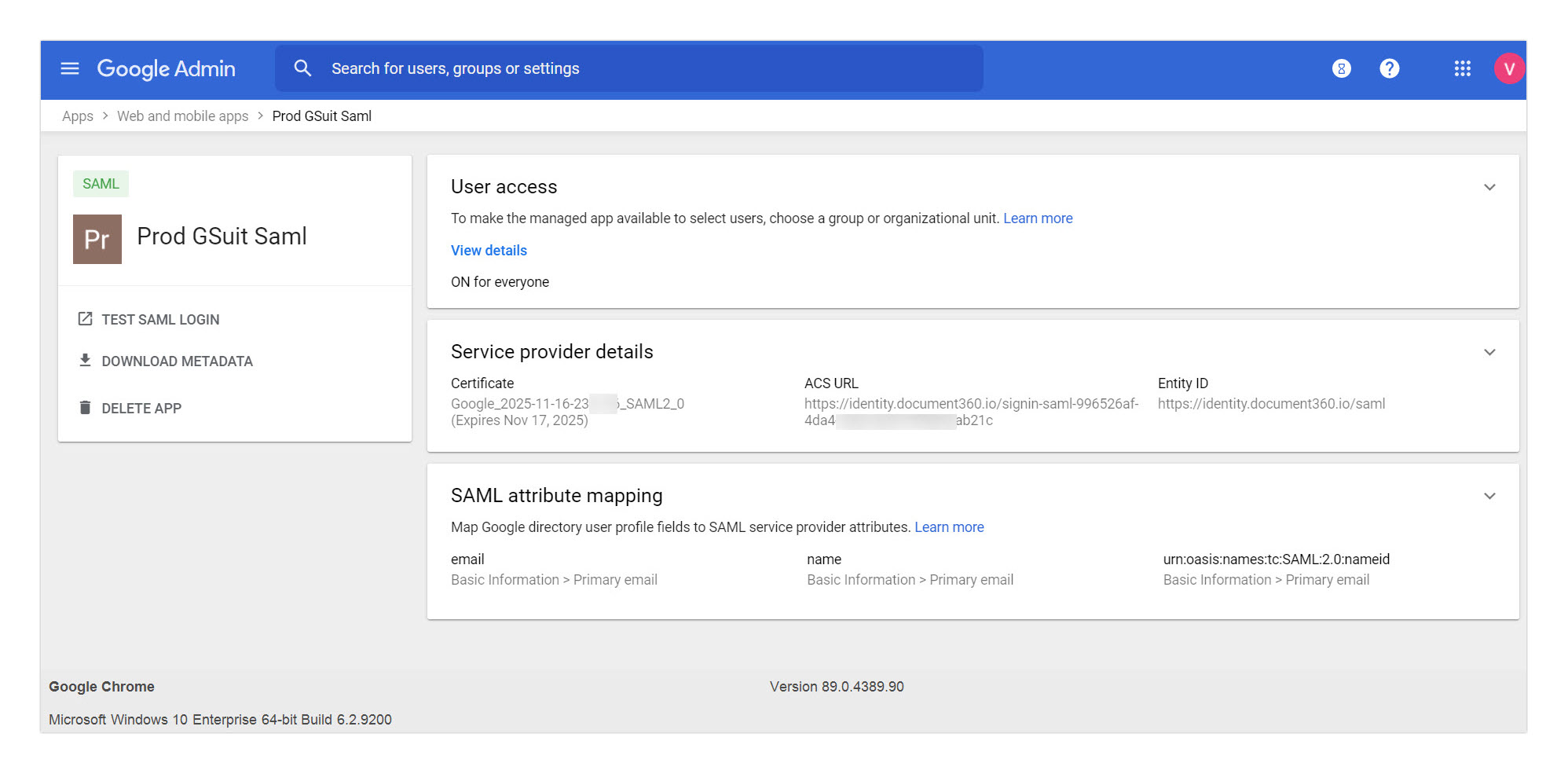

Na het configureren aan de Google-kant, zie je SAML-app er zo uit.

Service Provider-configuratie

Om Single Sign-On (SSO) te configureren, heb je Service Provider (SP)- gegevens nodig, zoals ACS-URL en entiteits-ID. Deze details zijn beschikbaar in het Create SSO-paneel op Document360. Om naar het Create SSO-paneel te navigeren,

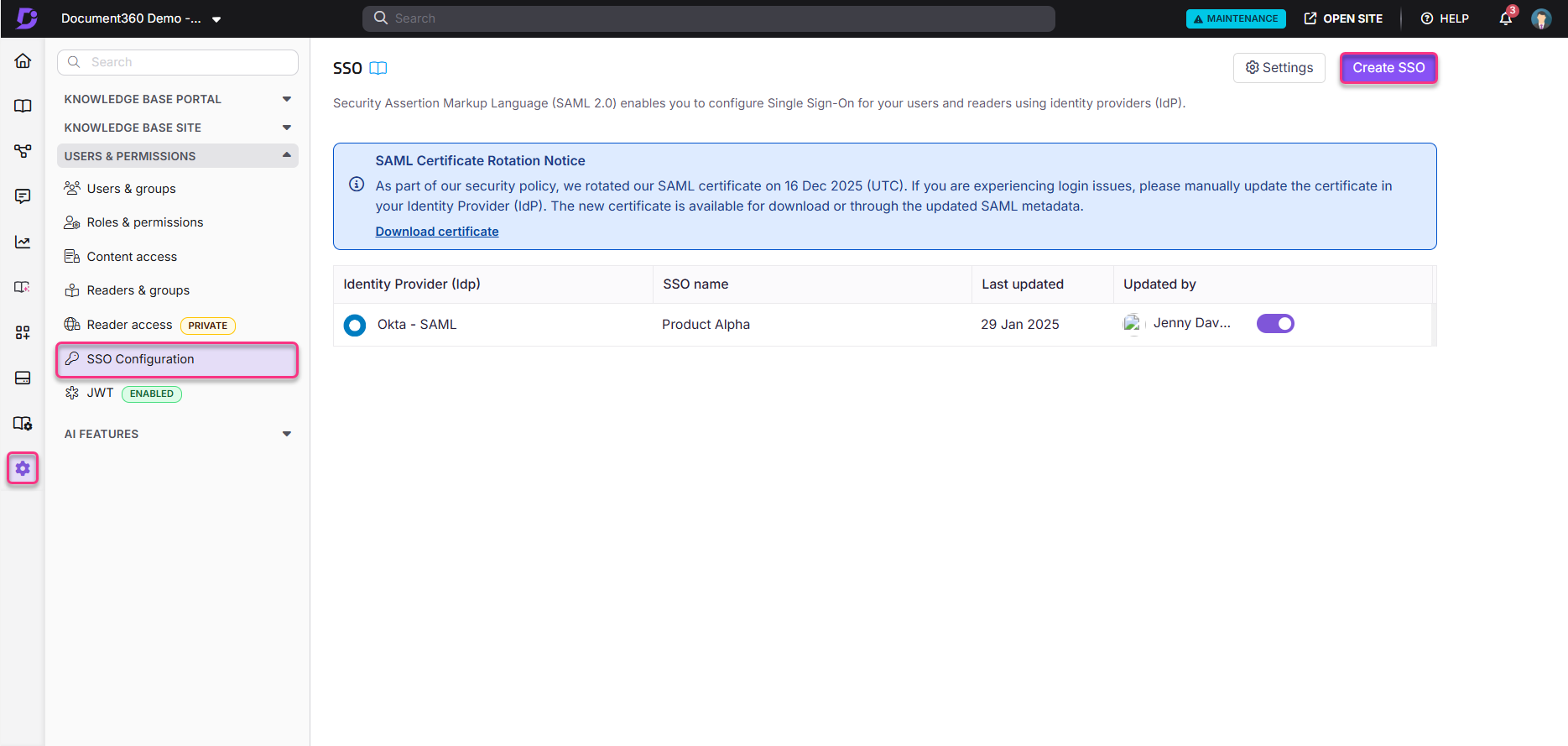

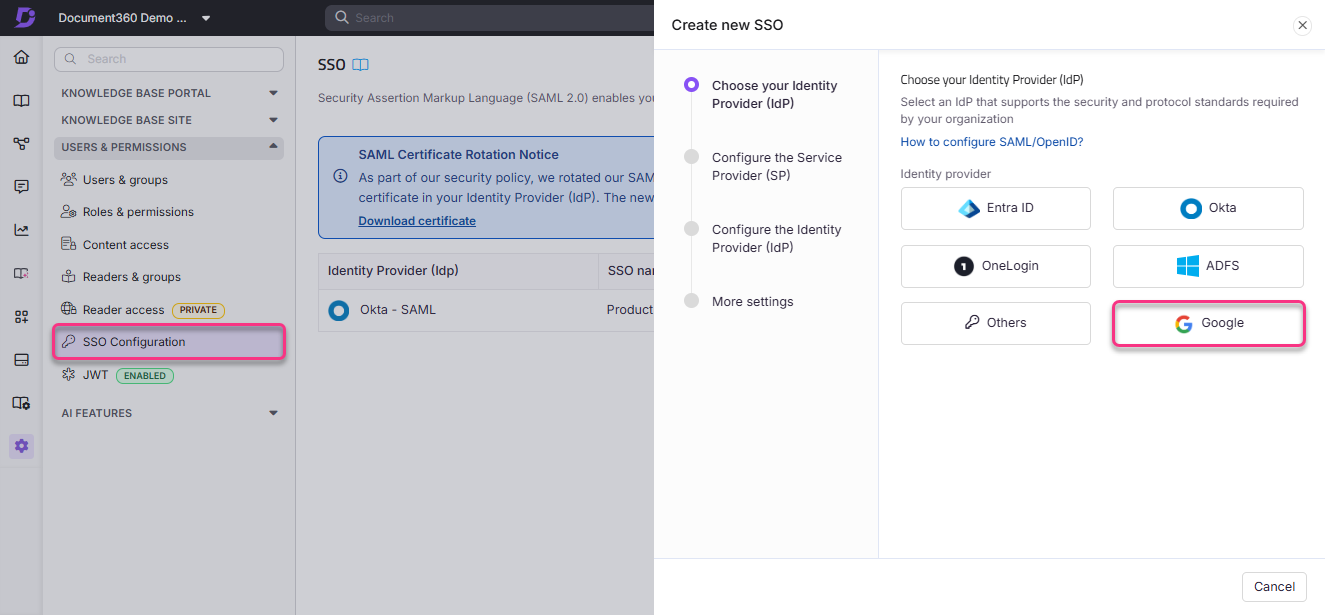

Ga naar Instellingen > Gebruikers & Rechten > SSO-configuratie.

Klik op de Create SSO-knop .

Selecteer op de pagina Kies je identiteitsprovider (IdP) Google als identiteitsprovider.

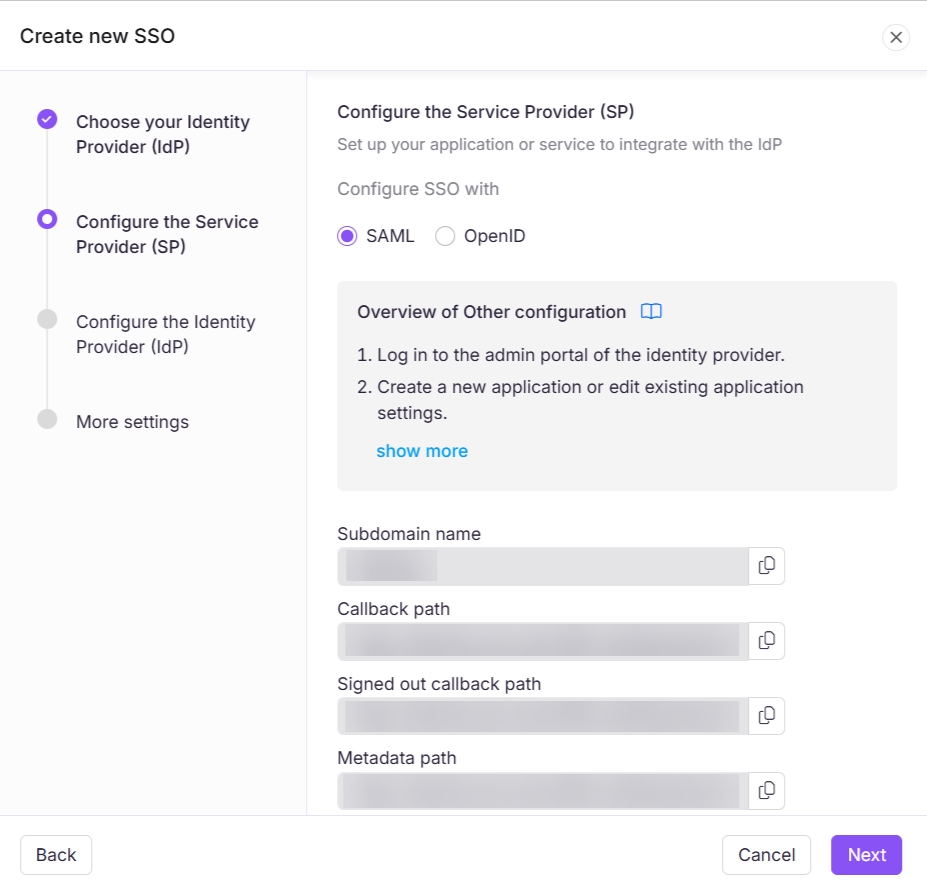

Kopieer vervolgens vanaf de pagina Configureren de Service Provider (SP) de volgende parameters.

Google aangepaste SAML-app | Document360 SSO SAML-instellingen |

|---|---|

ACS URL | Callback-pad |

Entiteits-ID | Dienstverlener-entiteits-ID |

Start-URL (optioneel) |

Schakel over naar het tabblad Google workspace en plak de parameters op de Google custom SAML-apppagina.

Selecteer in Name ID-formaat EMAIL uit het dropdownmenu

Selecteer in Naam-ID Basisinformatie > Primaire e-mail

Klik op de knop Doorgaan.

Eigenschappen

Voeg gebruikersvelden toe en selecteer deze in Google Directory, en koppel ze vervolgens aan de eigenschappen van de dienstverlener. Voeg de volgende attributen toe.

Google Directory-attributen | App-attributen |

|---|---|

Primaire e-mail | Naam |

Primaire e-mail | |

Primaire e-mail | urn:oasis:names:tc:SAML:2.0:nameid |

Klik elke keer op de knop Mapping toevoegen als je een attribuut toevoegt, en als je klaar bent, klik je op de knop Afmaken .

Configuratie van Identity Provider

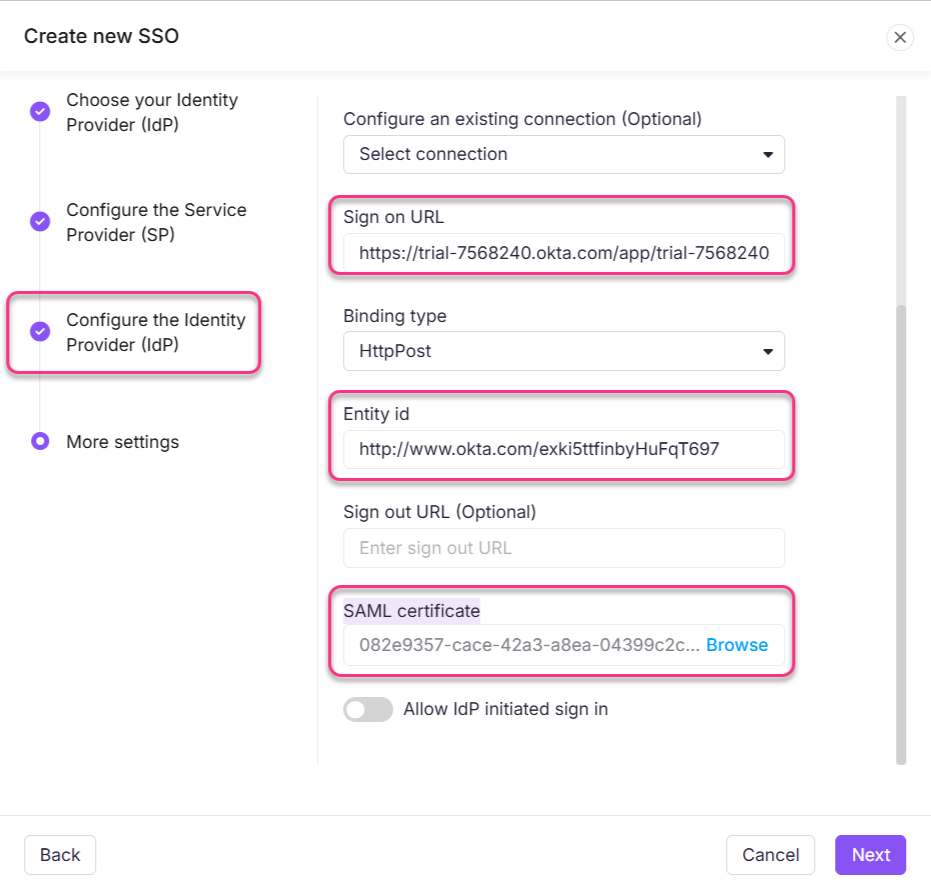

Schakel terug naar het Document360-paneel, naar de pagina Configureer de Service Provider (SP) en klik op Volgende om naar de pagina Configureer de Identity Provider (IdP) te gaan.

Voeg op de pagina 'Configureer de identiteitsprovider (IdP') de informatie toe die je eerder had genoteerd van de Google custom SAML-apppagina .

Document360 SSO-instellingen | Informatie van de Google aangepaste SAML-app |

|---|---|

Aanmeld-URL | SSO URL |

Entiteits-ID | Entiteits-ID |

Uitlog-URL (optioneel) | NA |

SAML-certificaat | Certificaat (upload het recente .pem-bestand dat je van Google hebt gedownload) |

Zet vervolgens de schakelaar ' IdP' toestaan die inlogen wordt geïnitieerd aan/uit, afhankelijk van je projectvereisten.

Als je klaar bent, klik je op de knop Volgende om naar de pagina Meer-instellingen te gaan.

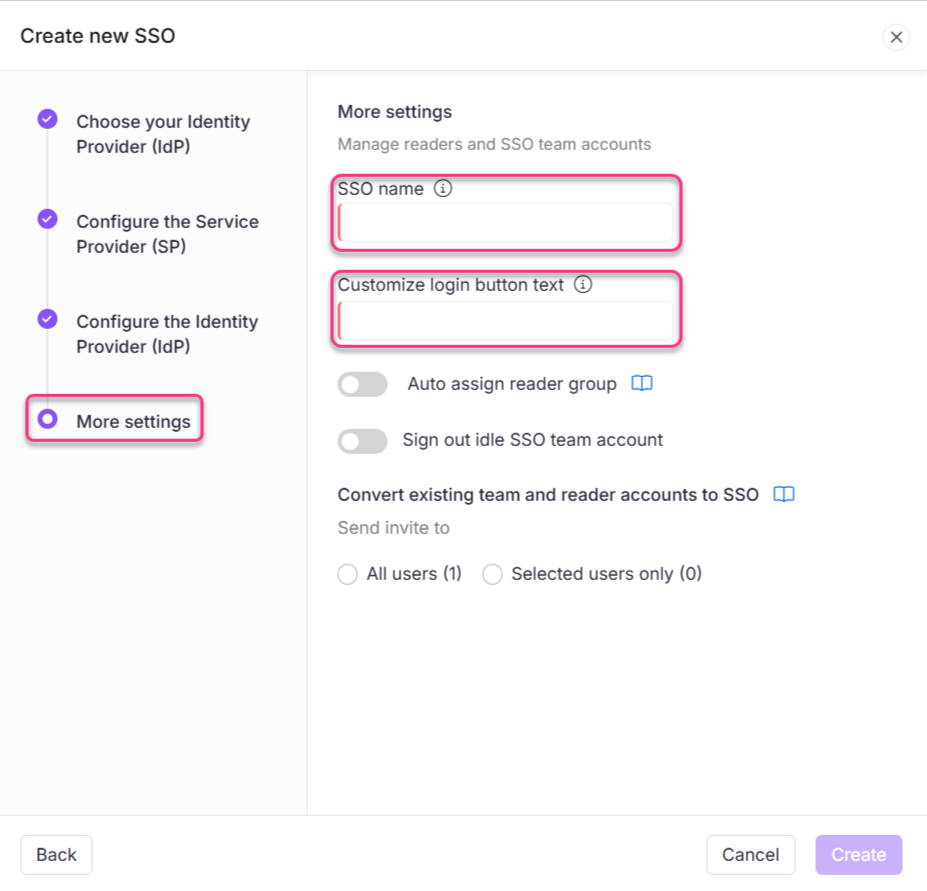

Voer in de pagina Meer instellingen de gewenste naam voor de SSO-configuratie in het veld voor SSO-naam .

Voer de tekst in die je gebruikers wilt tonen voor de inlogknop in de tekst 'Inlog' aanpassen .

Zet de Auto assign reader-groep aan of uit en zet de losse SSO-gebruikersschakelaars aan of uit op basis van jouw behoeften.

Nodig al je gebruikers of geselecteerde gebruikers uit met de Converteer bestaande gebruikers- en lezersaccounts naar SSO-radioknoppen .

Klik op Aanmaken om de SSO-configuratie te voltooien.

De SSO-configuratie gebaseerd op het SAML-protocol zal succesvol worden geconfigureerd met Okta .