Abonnementen die deze functie ondersteunen: Enterprise

OpenID Connect (OIDC) is een open standaard authenticatieprotocol waarmee gebruikers kunnen inloggen op meerdere webgebaseerde applicaties met één set inloggegevens. Het is gebouwd bovenop het OAuth 2.0 autorisatieframework. Met OpenID ingeschakeld kunnen Document360-gebruikers inloggen op het platform met hun bestaande inloggegevens van een identiteitsprovider (IdP). Dit elimineert de noodzaak voor gebruikers om meerdere wachtwoorden te onthouden en vermindert het risico op ongeautoriseerde toegang. Document360 ondersteunt de configuratie van meerdere single sign-on (SSO) eindpunten, waardoor zowel gebruikers als lezers kunnen inloggen met hun voorkeursidentiteitsprovider.

Ondersteunde identiteitsaanbieders

Document360 ondersteunt de volgende identiteitsproviders (IdP):

Okta

Entra ID

Google

Auth0

ADFS

OneLogin

Overigen

SSO configureren met OpenID

Log in op je Document360-account en navigeer naar het gewenste project.

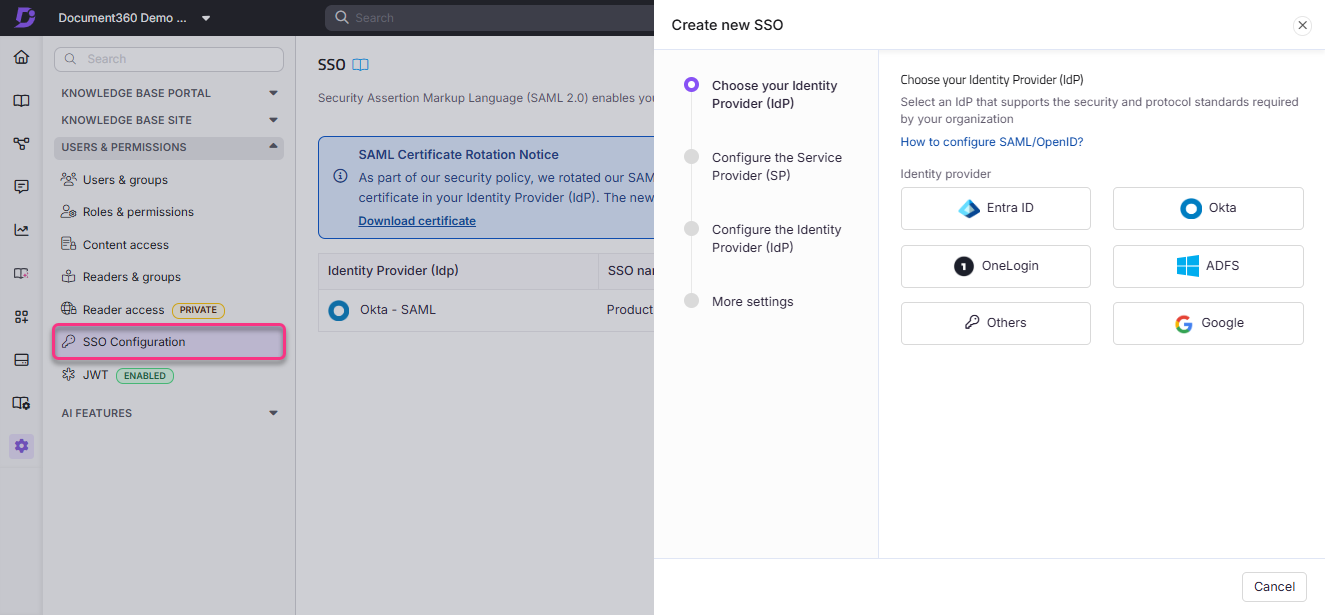

Navigeer naar () > Gebruikers & machtigingen > SSO-configuratie.

Klik op Create SSO.

Selecteer een identiteitsprovider op de pagina Kies je identiteitsprovider (IdP).

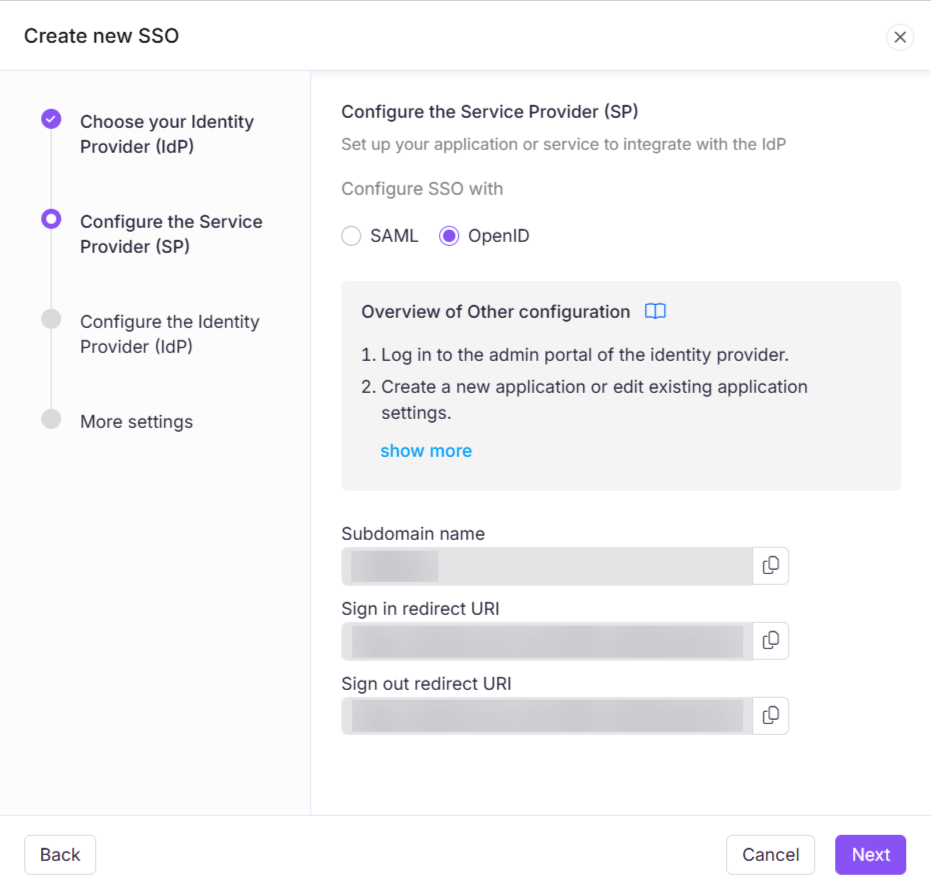

Selecteer OpenID op de pagina Configureer the Service Provider (SP).

Gebruik de gegevens op de pagina 'Configureer de Service Provider (SP)' en configureer de Document360-applicatie met de eerder geselecteerde identiteitsprovider.

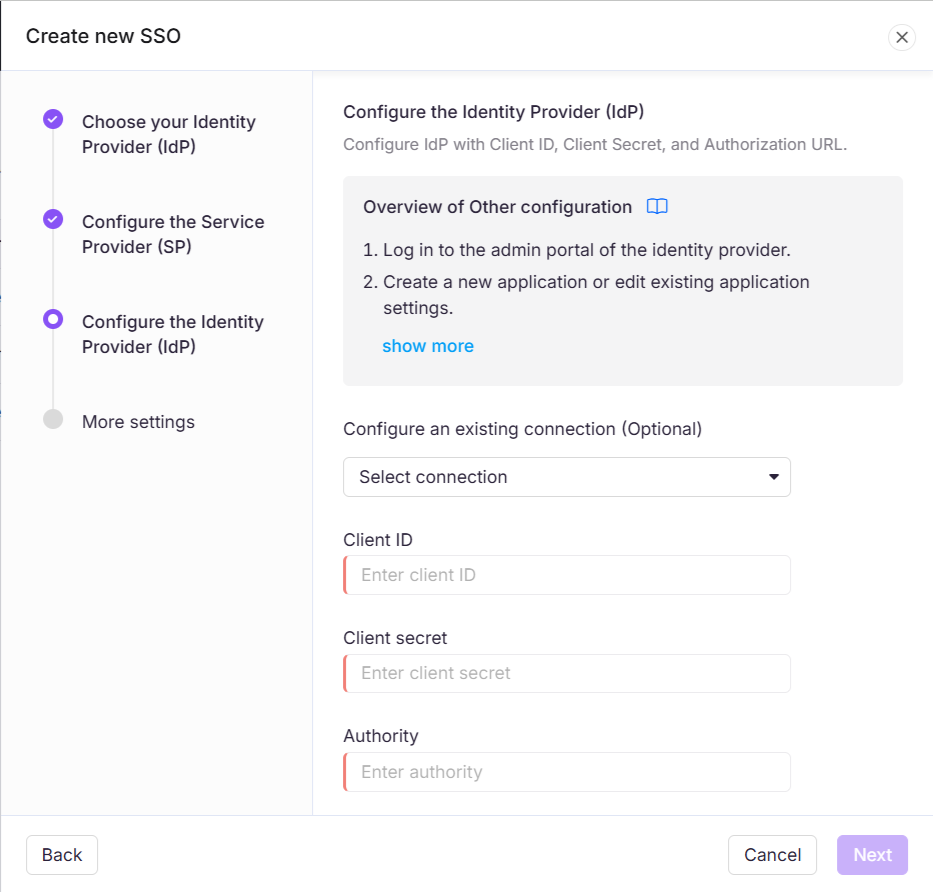

Met behulp van de gegevens die door de identiteitsprovider zijn verstrekt, stel je de SSO-configuratie in in Document360 op de pagina Identity Provider (Identity Provider (IdP) configureren .

Zodra je de SSO-configuratie succesvol hebt voltooid op basis van het OpenID-protocol , kun je leden van je project uitnodigen voor de geconfigureerde SSO-applicatie.

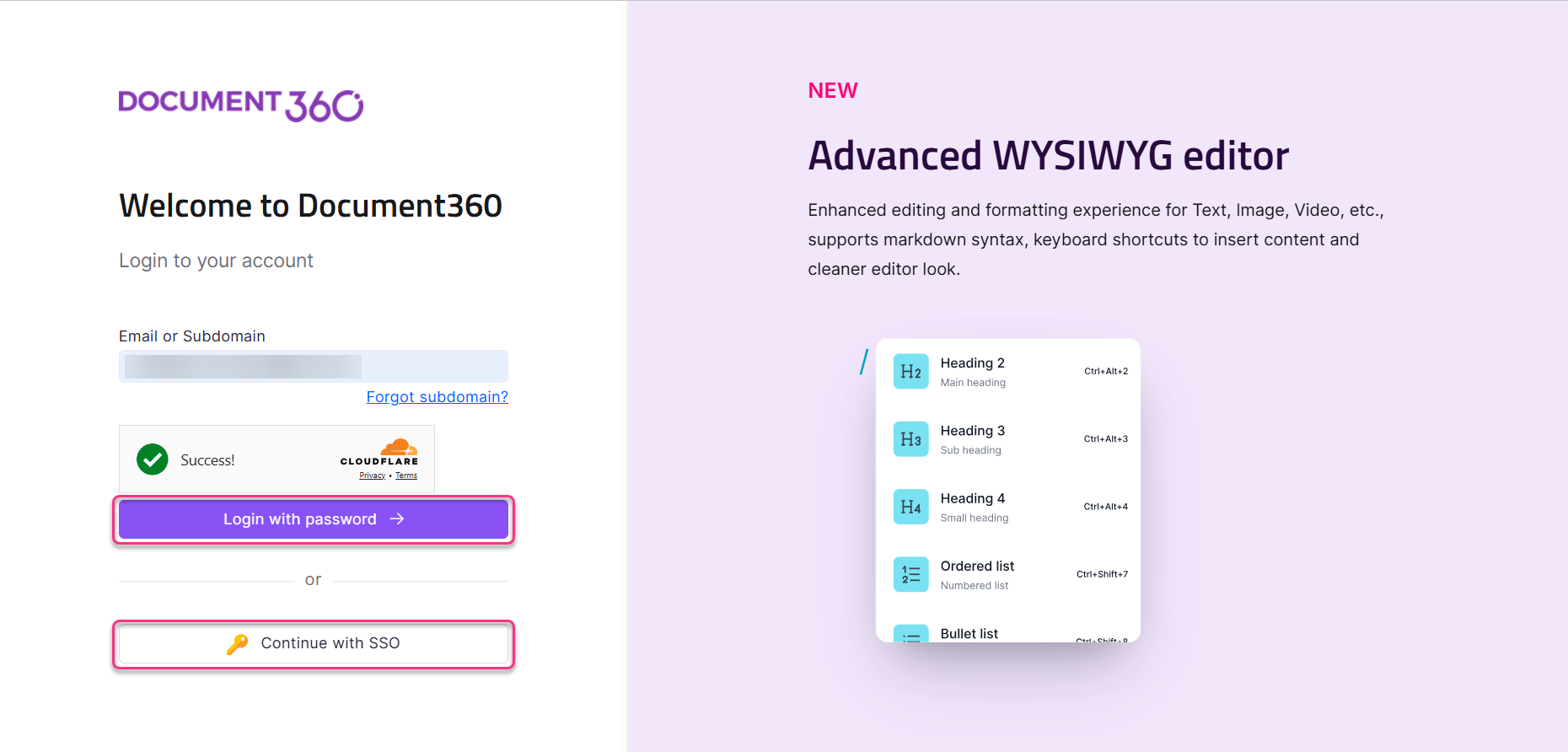

Nu kunnen gebruikers inloggen op Document360 met hun e-mail en wachtwoord of met SSO.

Probleemoplossing

Als u problemen ondervindt tijdens de OpenID SSO-installatie of -login, raadpleeg dan de volgende veelvoorkomende fouten en hun oplossingen:

Autoriteits-URL configuratiefout

Fout: IDX20803: Kan geen configuratie verkrijgen van: 'System.String'

Deze fout ontstaat meestal door een onjuiste of verkeerd geconfigureerde Authority URL in de OpenID SSO-configuratie.

Stappen om op te lossen:

Om dit probleem op te lossen,

Identificeer de juiste autoriteits-URL

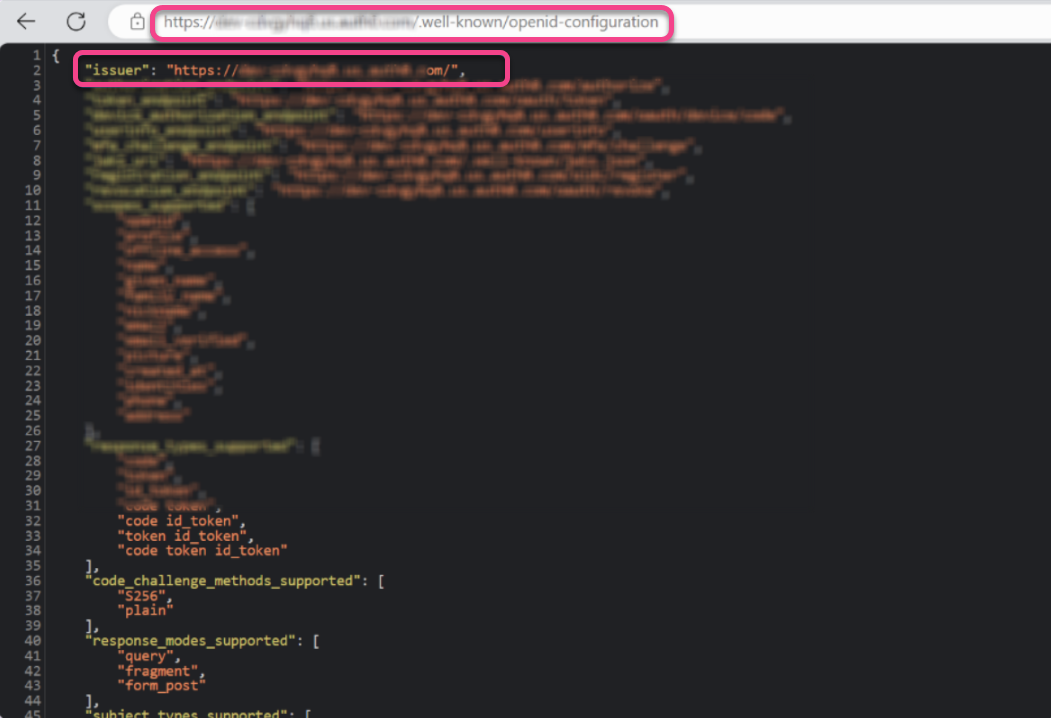

Toegang tot het discovery-document dat specifiek is voor uw Identity Provider (IdP) door het volgende URL-formaat te gebruiken:

https://<domain>/.well-known/openid-configurationAls je bijvoorbeeld Auth0 gebruikt, kan het er als volgt uitzien:

https://your-domain.auth0.com/.well-known/openid-configurationOpen deze URL in een webbrowser om het ontdekkingsdocument te bekijken.

Haal de Authority URL op en werk deze bij in Document360

In het ontdekkingsdocument vind je het veld gelabeld

"issuer".Kopieer de waarde van dit veld; dit is je correcte Authority URL.

Log in op je Document360-project.

Navigeer naar () > Gebruikers & machtigingen > SSO-configuratie.

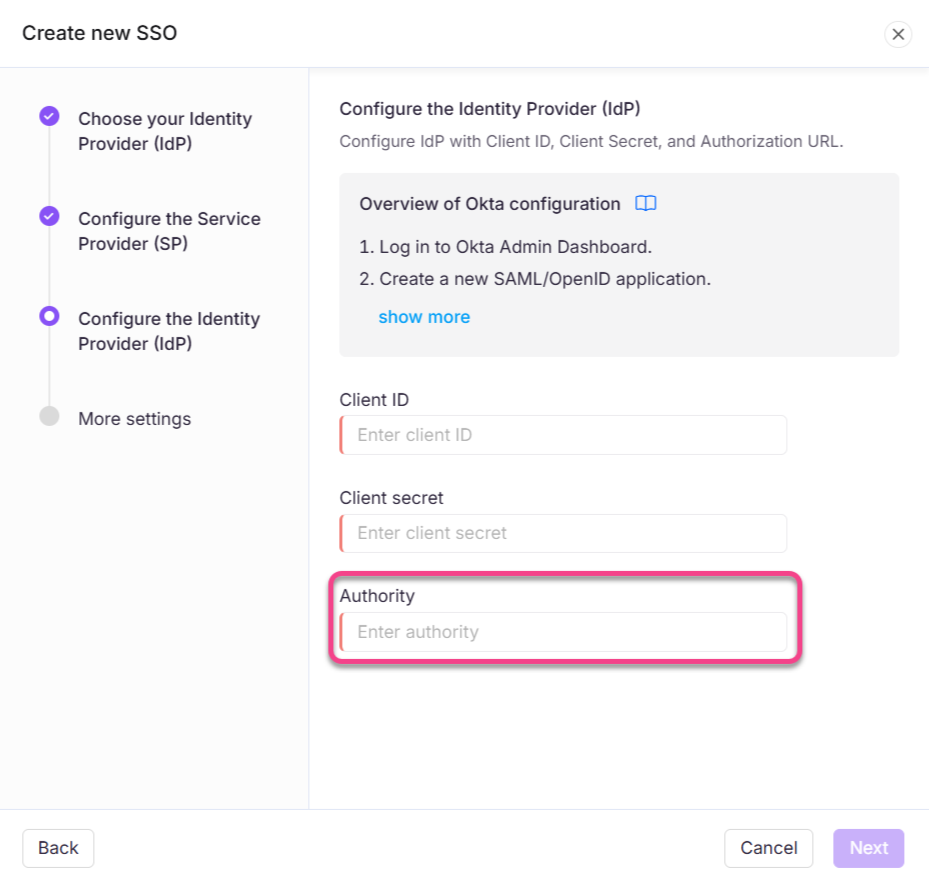

Klik op Bewerken op je bestaande OpenID SSO-configuratie en ga naar de pagina Identity Provider (Identity Provider (IdP) configureren .

Plak in het Authority-veld de gekopieerde URL.

Verifieer en test de configuratie

Zorg ervoor dat er geen achterliggende spaties of onjuiste tekens in de Authority URL staan.

Sla de configuratie op.

Probeer in te loggen met SSO om te verifiëren dat het probleem is opgelost.

Als het probleem blijft bestaan na het volgen van deze stappen, overweeg dan te controleren op netwerkproblemen of firewallinstellingen die de toegang tot het configuratie-eindpunt van de Identity Provider kunnen blokkeren. Zorg er bovendien voor dat de SSL-certificaten van je Identity Provider geldig zijn en niet verlopen, want dit kan ook verbindingsproblemen veroorzaken.