Abonnementen die deze functie ondersteunen: Enterprise

Voordat je Single Sign-On (SSO) opzet tussen Document360 en ADFS met het SAML-protocol, zorg ervoor dat je administratieve toegang hebt tot zowel Document360 als de ADFS-server. Let op: alleen gebruikers met Eigenaar of Beheerder als projectrol kunnen SSO configureren in Document360.

PRO TIP

Het wordt aanbevolen om Document360 en ADFS in twee aparte tabbladen/browservensters te openen, omdat het configureren van SSO in Document360 vereist dat je meerdere keren tussen Okta en Document360 wisselt.

Een applicatie toevoegen in ADFS

Je moet een nieuwe SAML-applicatie aanmaken in ADFS:

Log in op de ADFS Management console op je ADFS-server.

Navigeer in de ADFS Managementconsole naar Relying Party Trusts.

Klik met de rechtermuisknop op Relying Party Trusts en selecteer Voeg Relying Party Trust toe.

In de Wizard Toewijding van Afhankelijke Partij Toevoegen kies je Claims aware en klik je op Start.

Selecteer Voer handmatig gegevens in over de betrouwende partij en klik op Volgende.

Geef een weergavenaam in (bijv. "Document360 SAML SSO") en klik op Volgende.

Klik in de stap Certificaat Configureren op Volgende (je kunt dit overslaan als je geen certificaat gebruikt).

Selecteer onder URL Configureren ondersteuning inschakelen voor het SAML 2.0 WebSSO-protocol.

Document360 Service Provider (SP) configuratie

Vervolgens moet je ADFS configureren met de Service Provider (SP) gegevens die door Document360 worden verstrekt:

Open Document360 in een apart tabblad of paneel.

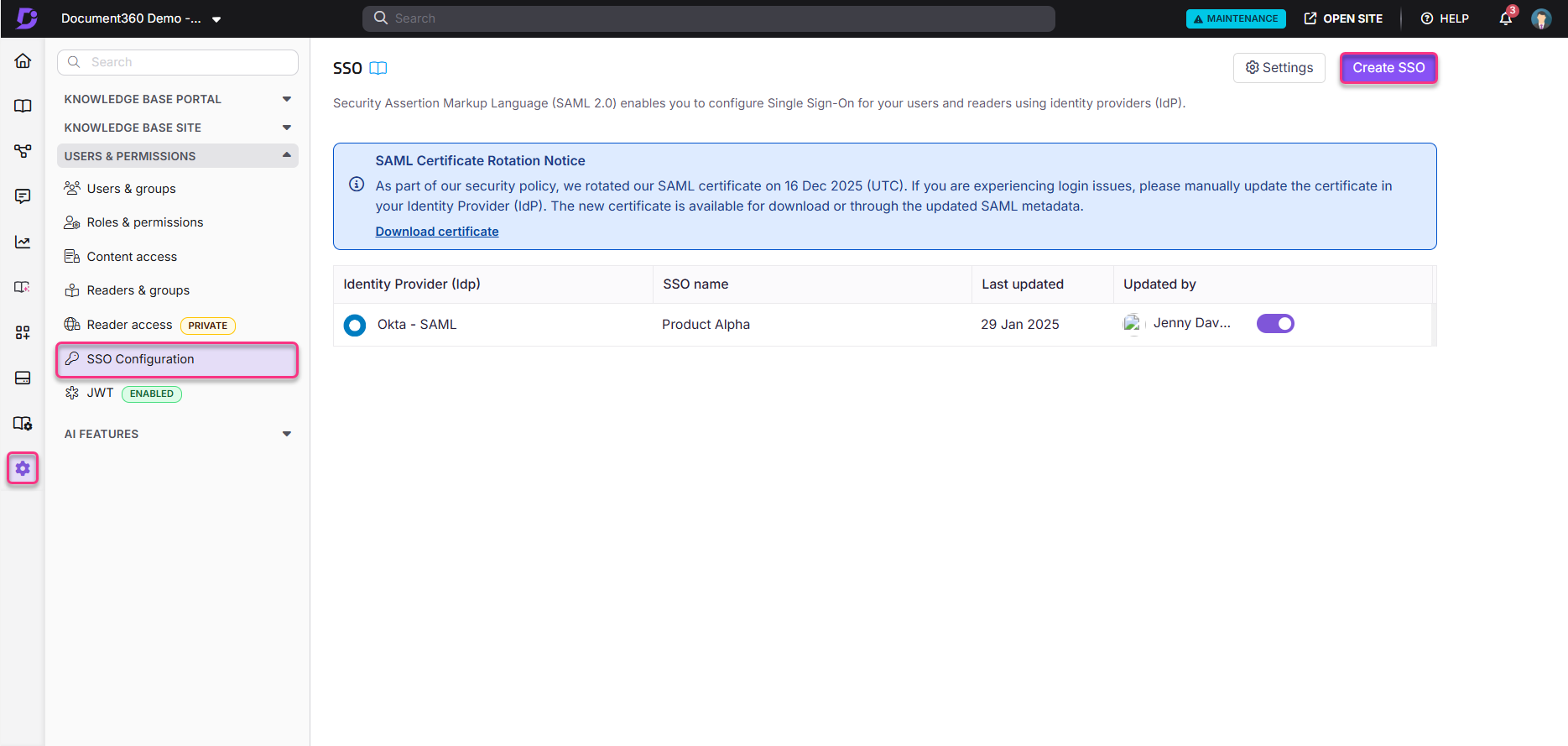

Navigeer naar Instellingen > Gebruikers & Rechten > SSO-configuratie in Document360.

Klik op de Create SSO-knop .

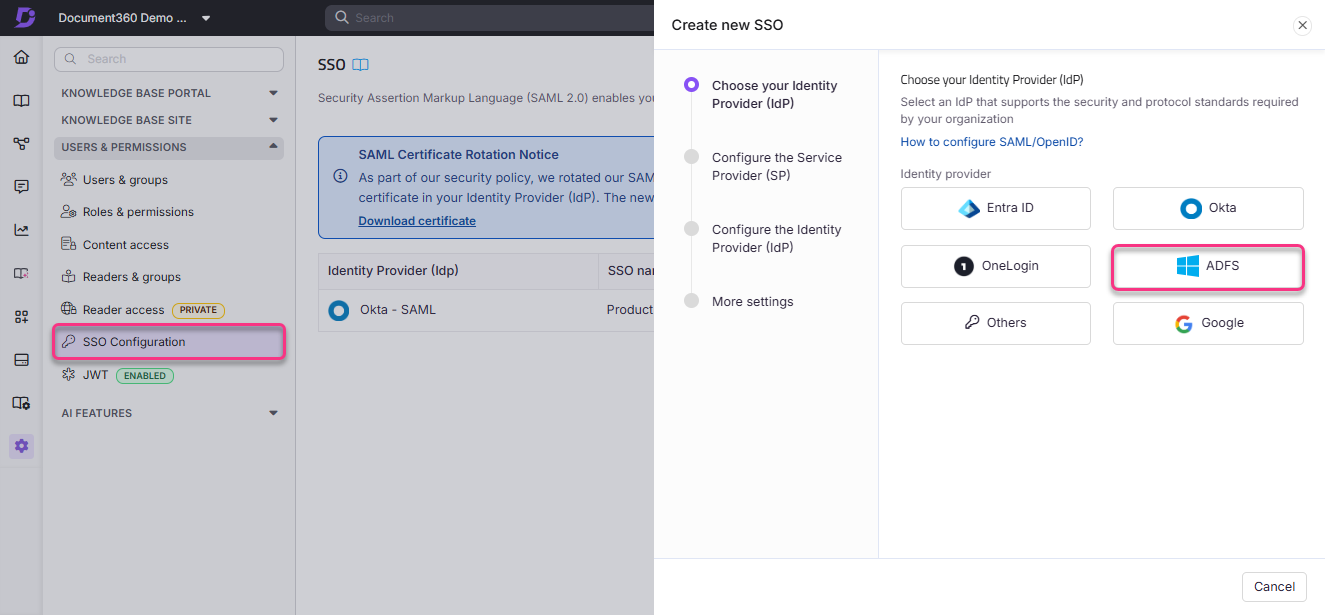

Selecteer ADFS als je Identity Provider (IdP) om automatisch naar de pagina Configureer the Service Provider (SP) te navigeren.

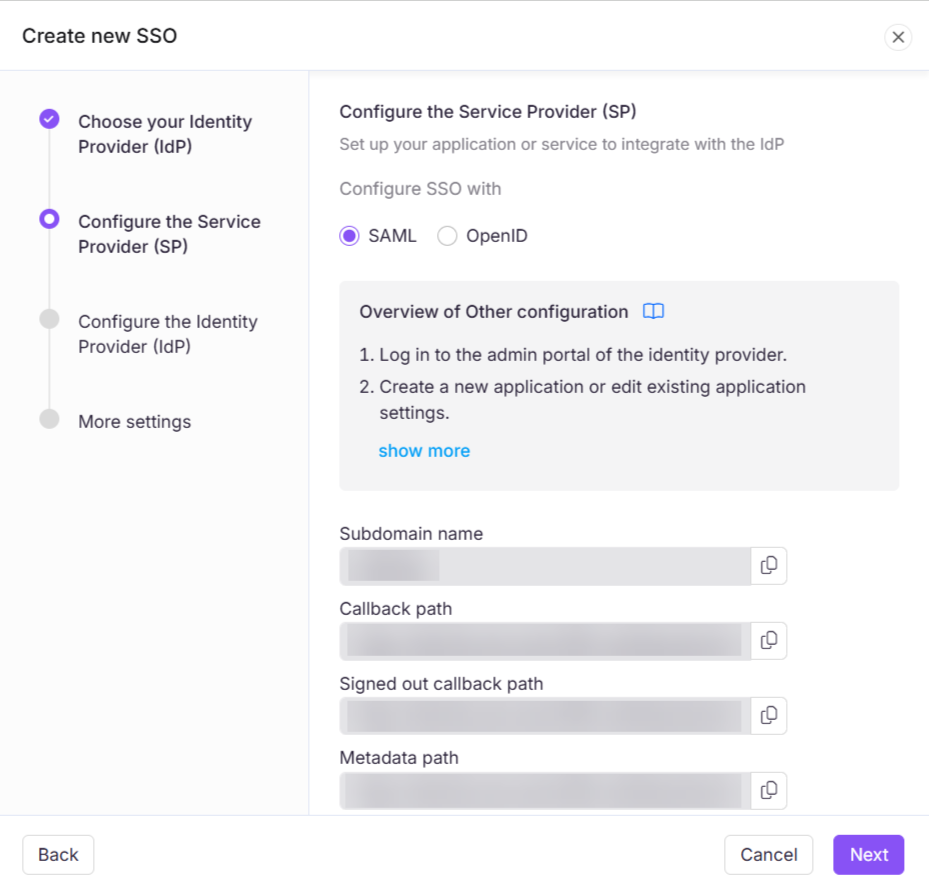

Op de pagina 'Configureer de Service Provider (SP) kies je SAML als protocol.

Je wordt doorverwezen naar de pagina Configure the Service Provider (SP), die de volgende waarden bevat:

Subdomeinnaam: Het unieke subdomein van je Document360-instantie (bijv. yourcompany.document360.io).

Callback-pad: De URI waar gebruikers na het inloggen worden doorgestuurd.

Uitgelogde callback-route: De URI waar gebruikers na het uitloggen worden doorgestuurd.

Metadatapad: De URL waar de SAML-metadata voor Document360 kan worden opgehaald.

Entiteits-ID van de dienstverlener: De unieke identificatie voor de Document360-dienstverlener.

Voer deze waarden in in de bijbehorende velden in de stappen 'URL en Identifiers configureren' in ADFS:

Relying Party Identifier: Gebruik het entiteits-ID van de dienstverlener die door Document360 is verstrekt.

Aanmeld-URL: Voer het terugbelpad in.

Uitlog-URL: Voer het Uitgelogde callback-pad in.

Relying Party Trust Identifier: Gebruik de subdomeinnaam.

Metadata-URL: Voer het metadatapad in om ADFS te configureren zodat het automatisch de SAML-metadata uit Document360 ophaalt.

Klik op Volgende en voltooi de resterende stappen in de wizard, zoals het instellen van multifactorauthenticatie indien nodig en het toestaan van toegang tot de applicatie voor alle gebruikers.

Bekijk je instellingen en klik op Volgend om het vertrouwensvertrouwen van de afhankelijke partij toe te voegen.

Vink op het laatste scherm het vakje ' Open' de dialoogkaart 'Claim Bewerken ' aan en klik op Sluiten.

Claimregels configureren

Klik in het dialoog 'Claim Regels bewerken ' op 'Regel toevoegen'.

Selecteer 'Send LDAP Attributen as Claims' als regeltemplate en klik op Volgende.

Geef een naam aan de claimregel (bijv. "Send LDAP Attributes").

Configureer het volgende:

Attribuutopslag: Selecteer Active Directory.

Mapping:

LDAP-attribuut: User-Principal-Name | Uitgaande claimtype: Naam-ID

LDAP-attribuut: E-mailadressen | Uitgaande claimtype: E-mail

LDAP-attribuut: Display-Name | Uitgaande claimtype: Naam

Klik op Afmaken om de regel toe te voegen.

Klik op Toepassen om je wijzigingen op te slaan en sluit het dialoogvenster.

Document360 SAML SSO-configuratie

Configureer nu de SSO-instellingen in Document360:

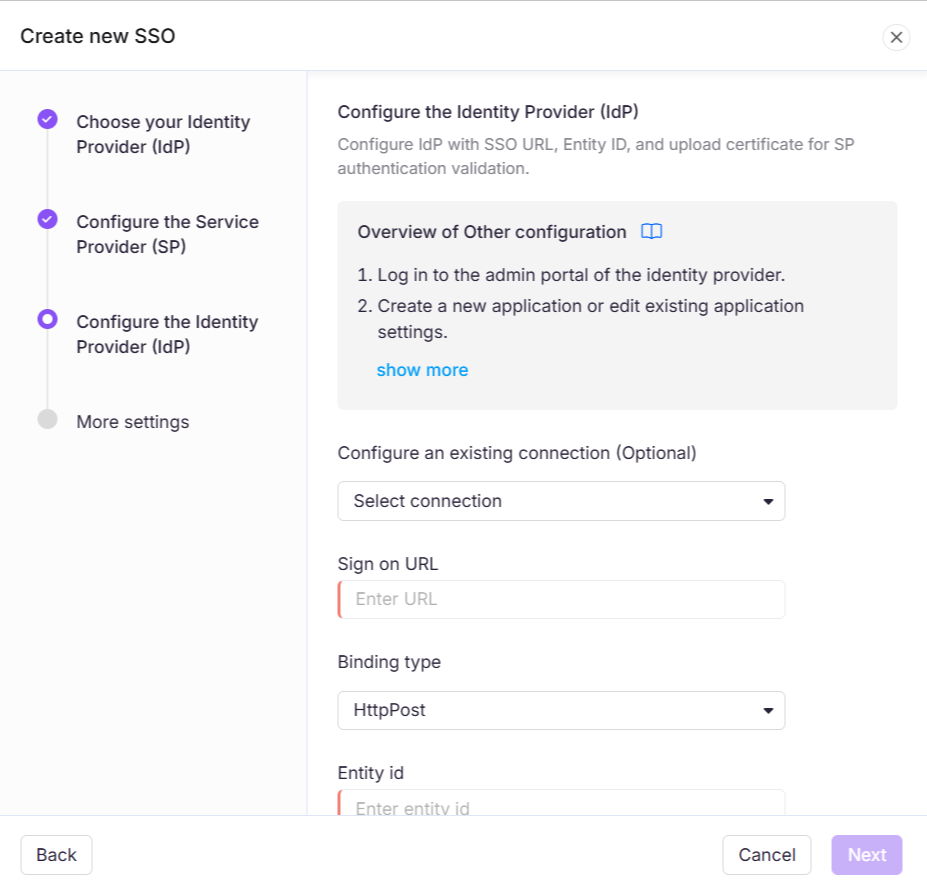

Ga terug naar het Document360-tabblad/paneel waarop de pagina 'Configureer the Service Provider (SP' wordt weergegeven en klik op Next om naar de pagina 'Configureer the Identity Provider' (IdP) te gaan.

Voer de overeenkomstige waarden in uit je ADFS-configuratie:

ADFS | Document360 |

|---|---|

SAML Sign-On URL | Identiteitsprovider Single Sign-On URL |

Identificatie (Entiteits-ID) | Identiteitsaanbieder Uitgever |

X.509 Certificaat | SAML-certificaat |

Download het X.509-certificaat van ADFS en upload het naar Document360 in het SAML-certificaatveld .

Zet de optie 'IdP's geïnitieerde aanmeldoptie aan/uit op basis van je projectbehoeften.

Klik op Volgend om naar de pagina Meer instellingen te gaan.

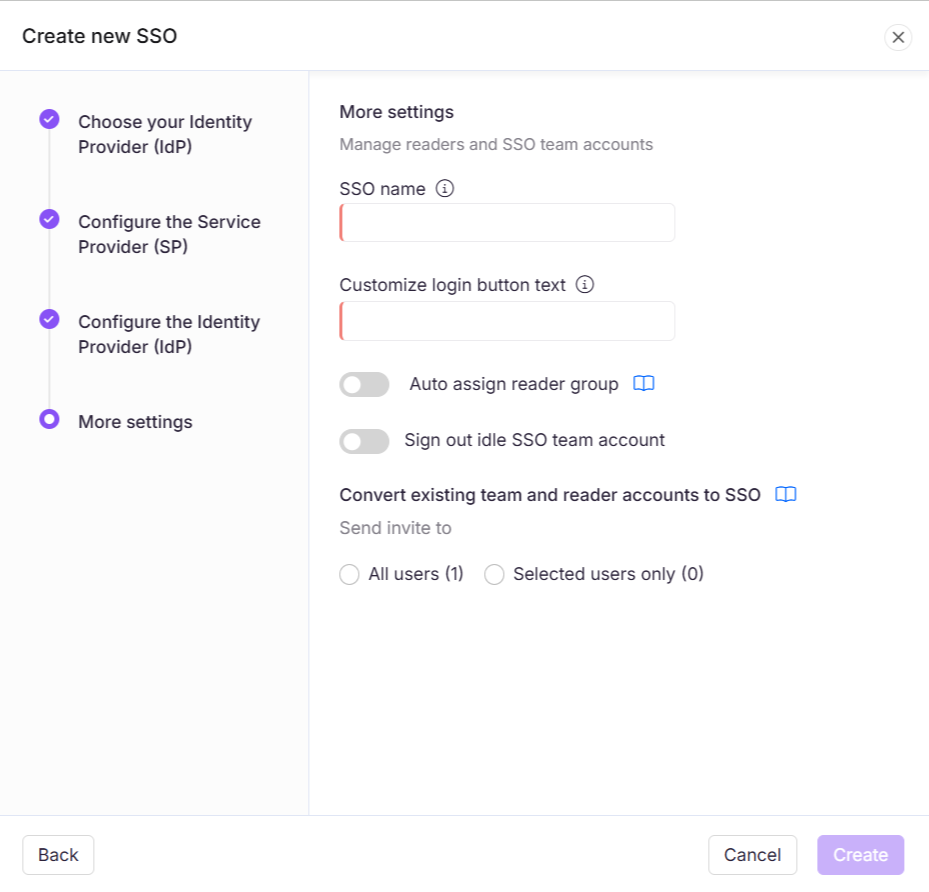

Meer settings

Op de pagina Meer instellingen configureer je het volgende:

SSO-naam: Voer een naam in voor de SSO-configuratie.

Inlogknop aanpassen: Voer de tekst in voor de inlogknop die aan gebruikers wordt weergegeven.

Automatisch lezersgroep toewijzen: Zet het aan/uit indien nodig.

Log uit met idle SSO-gebruiker: Zet en of uit op basis van je behoeften.

Klik op Aanmaken om de SAML SSO-configuratie te voltooien.