Abonnementen die deze functie ondersteunen: Enterprise

SAML 2.0 is een open standaardprotocol dat gebruikers toegang geeft tot meerdere webgebaseerde applicaties met één set inloggegevens. Dit biedt gebruikers een veiligere en handigere manier om toegang te krijgen tot Document360. Met SAML 2.0 ingeschakeld kunnen Document360-gebruikers inloggen op het platform met hun bestaande inloggegevens van een identiteitsprovider (IdP). Document360 ondersteunt de configuratie van meerdere single sign-on (SSO) eindpunten, waardoor zowel gebruikers als lezers kunnen inloggen met hun voorkeursidentiteitsprovider.

Ondersteunde identiteitsaanbieders

Document360 ondersteunt de volgende identiteitsproviders (IdP):

Okta

Entra ID

Google

Auth0

ADFS

OneLogin

Overigen

SSO configureren met SAML

Log in op je Document360-account en navigeer naar het gewenste project.

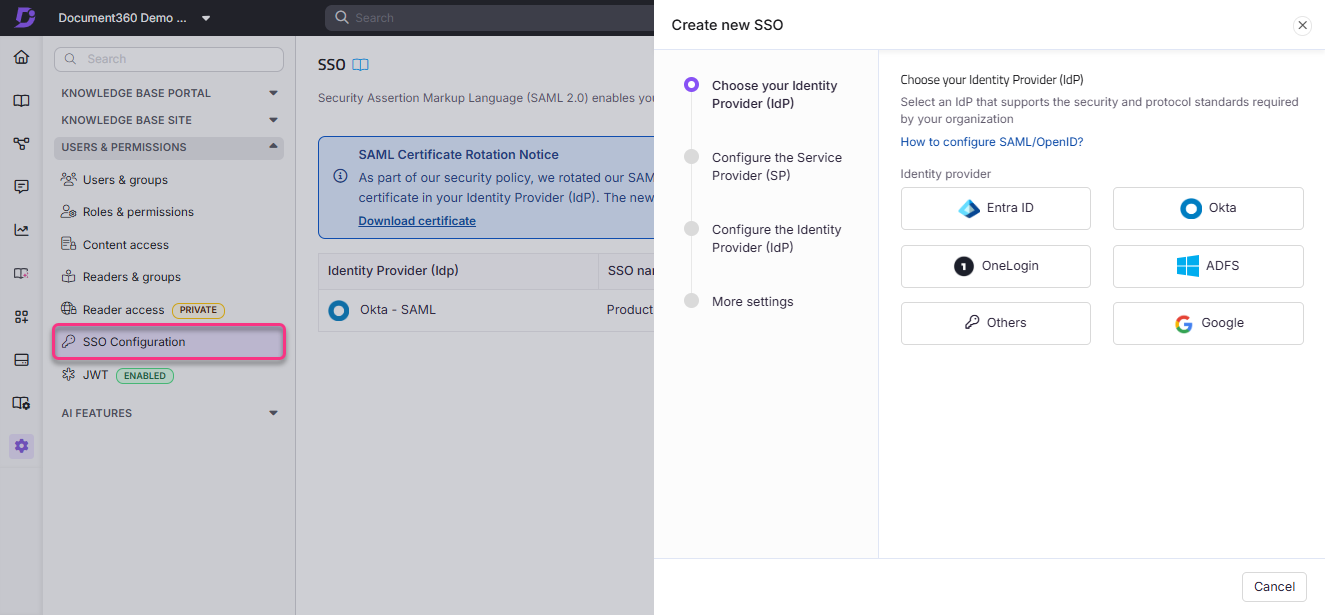

Navigeer naar () > Gebruikers & permissies > SSO-configuratie.

Klik op Create SSO.

Selecteer een identiteitsprovider op de pagina Kies je identiteitsprovider (IdP).

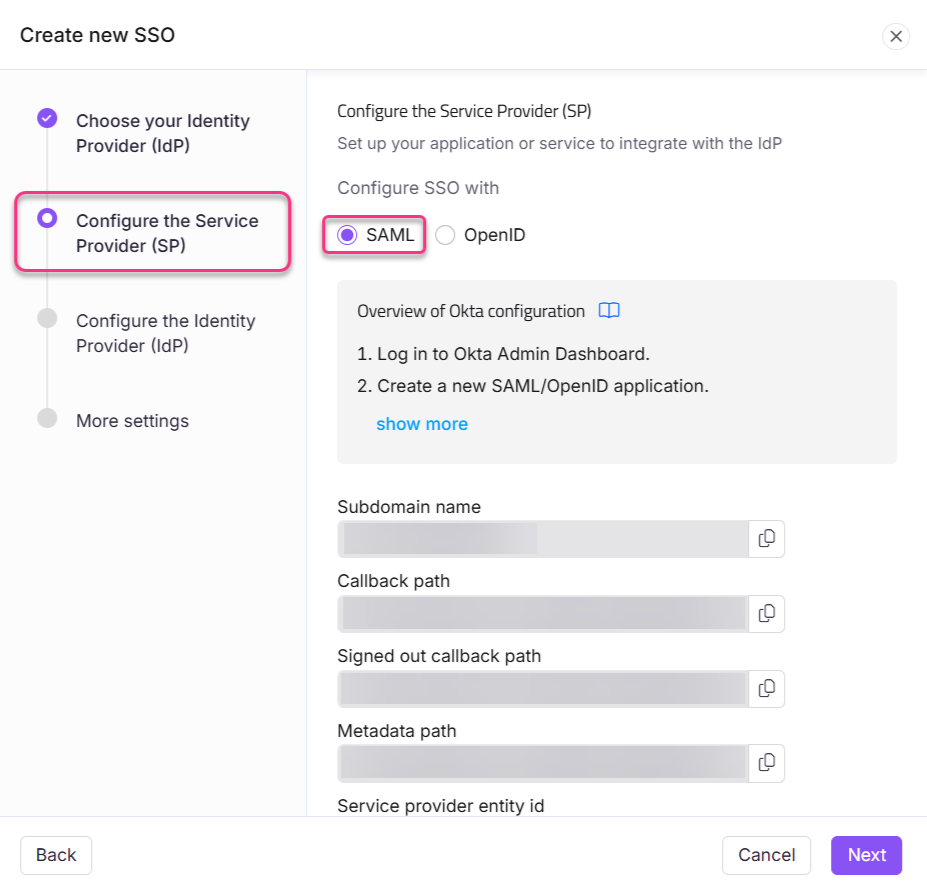

Selecteer SAML op de pagina Configureer de Service Provider (SP).

Gebruik de gegevens op de pagina 'Configureer de Service Provider (SP)' en configureer de Document360-applicatie met de eerder geselecteerde identiteitsprovider.

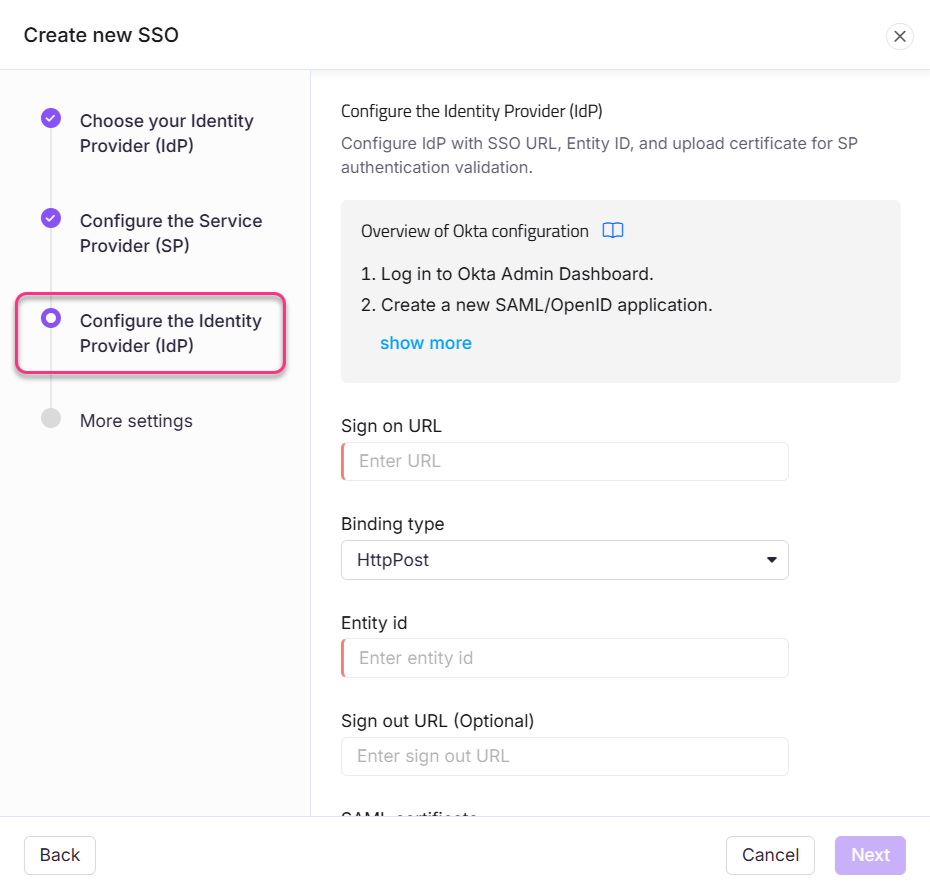

Met behulp van de gegevens die door de identiteitsprovider zijn verstrekt, stel je de SSO-configuratie in in Document360 op de pagina Identity Provider (Identity Provider (IdP) configureren .

Directe omleiding van kennisbasissites mogelijk maken (door IdP-initiatie SSO)

Als je wilt dat gebruikers die via een door IdP geïnitieerde SSO-flow inloggen direct naar je Knowledge Base-site worden doorgestuurd (in plaats van het Projectdashboard), moet je de RelayState-parameter configureren in je Identity Provider (IdP).

Om dit te configureren:

Log in op de beheerdersconsole van je Identity Provider (IdP) (bijvoorbeeld Okta, Entra ID, Auth0 of ADFS).

Open de SAML-applicatie die je voor Document360 hebt gemaakt.

Zoek het RelayState- (of gelijkwaardige) veld.

Voer de URL van je kennisbanksite in.

Bijvoorbeeld:

https://docs.yourdomain.comSla je configuratie op.

Test de door IdP geïnitieerde login om te verifiëren dat gebruikers direct naar de kennisbanksite worden doorgestuurd.

OPMERKING

Als het RelayState-veld leeg blijft, worden gebruikers standaard doorgestuurd naar het Document360 Project-dashboard.

Zodra je de SSO-configuratie succesvol hebt voltooid op basis van het SAML-protocol, kun je leden van je project uitnodigen voor de geconfigureerde SSO-applicatie.

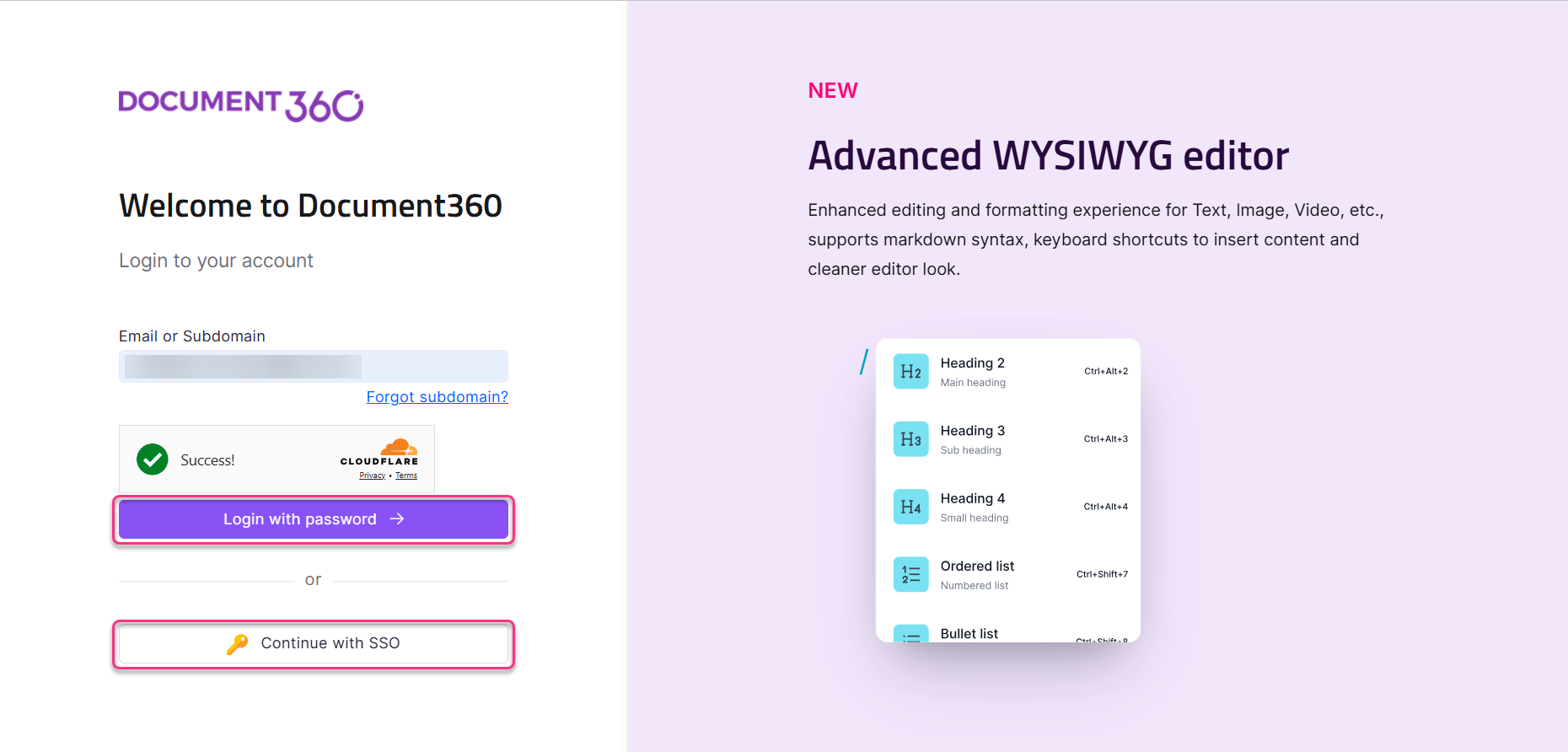

Nu kunnen gebruikers inloggen op Document360 met hun e-mail en wachtwoord of met SSO.

Probleemoplossing

Als je problemen ondervindt tijdens de installatie of het inloggen van de SAML SSO, raadpleeg dan de volgende veelvoorkomende fouten en hun oplossingen:

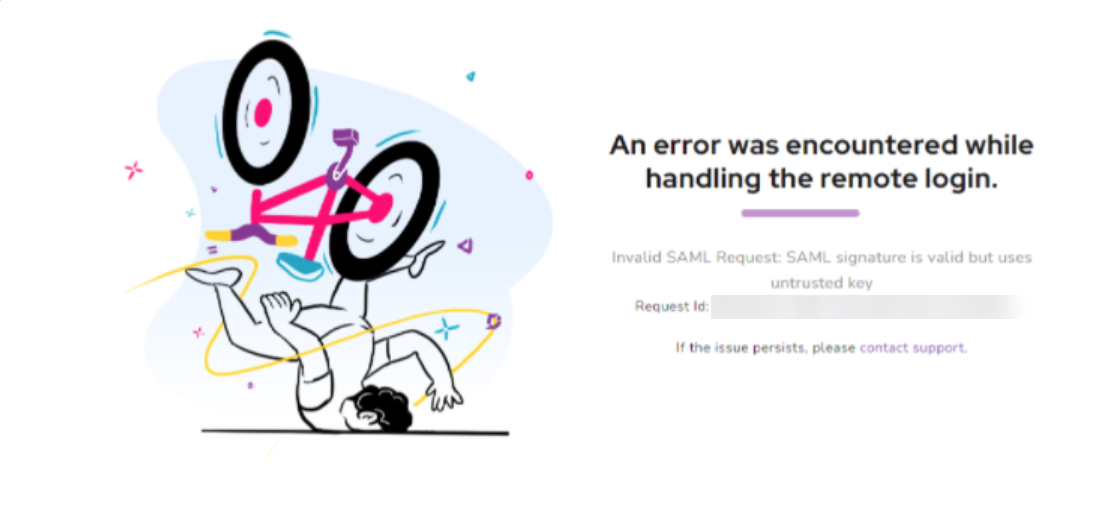

Ongeldig SAML-verzoek (Onbetrouwbare sleutel)

Fout: Er werd een fout opgetreden tijdens het afhandelen van de externe login - Ongeldige SAML Request SAML-handtekening is geldig maar gebruikt een niet-vertrouwde sleutel. Deze fout treedt op wanneer het SAML-certificaat dat naar Document360 is geüpload inactief is.

Stappen om op te lossen:

Om dit probleem op te lossen,

Download het actieve SAML-certificaat

Toegang tot je IdP.

Download het momenteel actieve SAML-certificaat.

Upload het certificaat opnieuw in Document360

Navigeer in Document360 naar () > Users & permissions > SAML/OpenID.

Klik op Bewerken voor de relevante SSO-configuratie.

Onder het gedeelte Configureren van de Identity Provider (IdP) zoekt u het veld SAML Certificate .

Klik op Bladeren om het nieuwe, actieve certificaat te uploaden.

Het uploaden van het actieve certificaat zou het probleem moeten oplossen.

De SAML-berichthandtekening is ongeldig

Fout:

SignatureInvalid: De SAML-berichthandtekening is ongeldig.

AssertionSignatureInvalid: SAML Assertion signature is ongeldig.

Ongeldig SAML-verzoek: SAML-handtekening is geldig maar gebruikt een niet-vertrouwde sleutel.

Deze fout doet zich voor wanneer een onjuist of verlopen SAML-certificaat wordt geüpload naar Document360.

Stappen om op te lossen:

Zorg dat het certificaat geldig is:

Controleer of het geüploade certificaat actief is en niet verlopen.

Indien nodig, genereer een nieuw certificaat in de Identity Provider (IdP).

Upload het juiste certificaat opnieuw in Document360:

Navigeer in Document360 naar () > Users & permissions > SAML/OpenID.

Klik op Bewerken voor de relevante SSO-configuratie.

Onder het gedeelte Configureren van de Identity Provider (IdP) zoekt u het veld SAML Certificate .

Klik op Bladeren om het nieuwe, actieve certificaat te uploaden.

Capture-logs voor verdere analyse (als het probleem aanhoudt)

Voeg de SAML Tracer-extensie toe aan je browser.

Open SAML Tracer voordat je de SSO-inlogflow start.

Voer de actie uit die het SSO-proces activeert (bijvoorbeeld klikken op Doorgaan met SSO).

SAML Tracer zal alle netwerkverzoeken registreren.

Klik met de rechtermuisknop in het SAML Tracer-paneel .

Selecteer Exporteren of sla de logs op in een geschikt formaat.

Voor verdere hulp kunt u contact opnemen met het Document360-supportteam via:

Screenshots van je IdP-configuratie.

De geüploade gegevens van het SAML-certificaat.

SAML Tracer-logs.

FAQ

Kan ik de subdomeinnaam wijzigen in de SSO-configuratie?

Nee, de subdomeinnaam kan niet worden gewijzigd zodra deze is geconfigureerd. Het veld zal grijs verschijnen om aan te geven dat het niet bewerkbaar is.

Kan ik meerdere SSO (IDP) configuraties met dezelfde naam aanmaken?

Nee, elke IDP (Identity Provider) configuratie moet een unieke naam hebben. Dubbele namen zijn niet toegestaan bij het aanmaken van meerdere configuraties.

Kan ik dezelfde weergavenaam (knoplabel) gebruiken voor verschillende SSO-configuraties?

Ja, hoewel de interne IDP-naam uniek moet zijn, kun je dezelfde naam toewijzen aan de inlogknop die zichtbaar is voor eindgebruikers op het inlogscherm.

Hoe kan ik de vervaldatum van het Document360 SSO-certificaat bekijken?

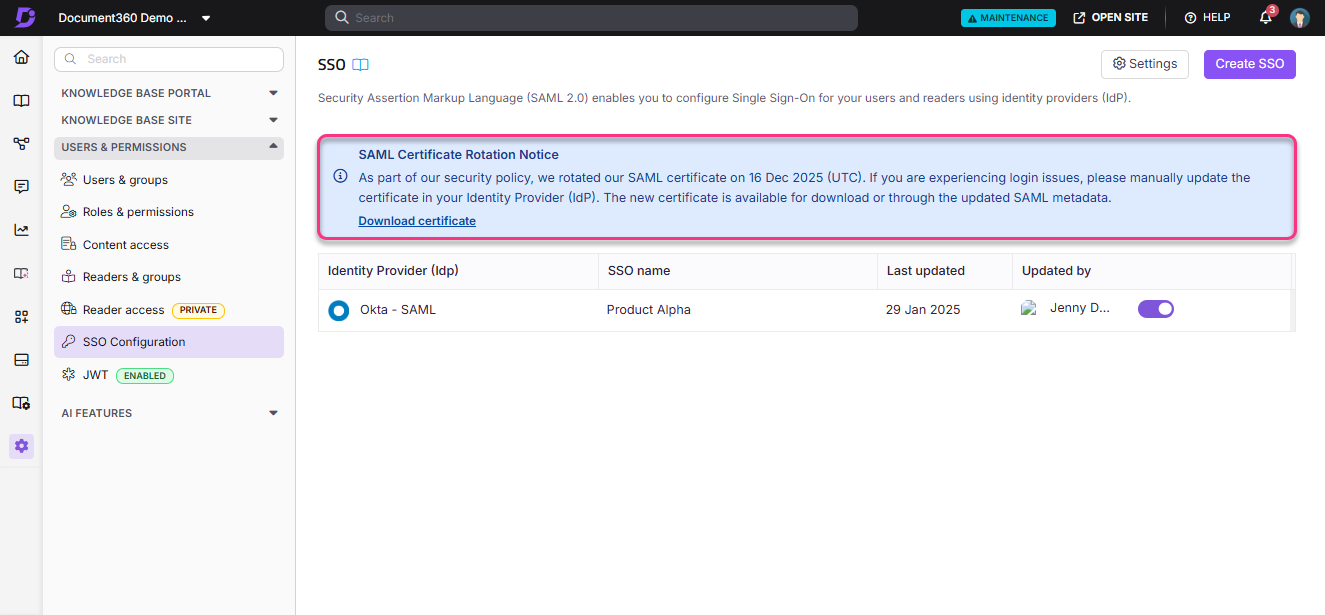

Je kunt de vervaldatum van het Document360 SSO-certificaat (gebruikt voor SAML-authenticatie) zien in Settings > Users & permissions > SSO Configuration.

Een blauwe informatiebanner verschijnt boven de SAML-configuratielijst 15 dagen voordat het certificaat verloopt. Deze banner is alleen zichtbaar voor gebruikers met rechten om SSO te configureren.

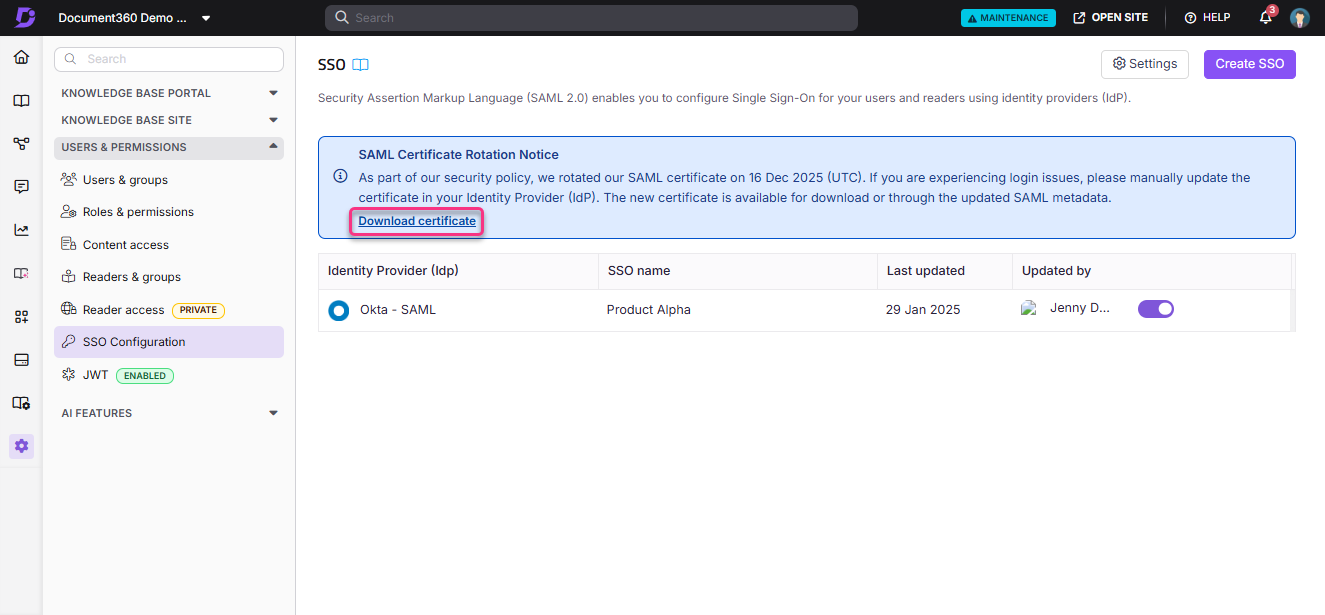

Hoe kan ik het Document360 SSO-certificaat downloaden?

Je kunt het Document360 SSO-certificaat direct downloaden via de blauwe banner die op de SAML/OpenID-pagina wordt weergegeven. Klik op Certificaat downloaden in de informatiebanner om het certificaat in formaat .cert te downloaden.

Dit certificaat is vereist bij het verlengen van SSO in je Identity Provider (IdP), vooral voor IdP's die het certificaat niet automatisch uit metadata kunnen lezen.

OPMERKING

Het downloaden van het Document360-certificaat beïnvloedt je bestaande SSO-configuratie niet. Het is alleen nodig bij het verlengen van het certificaat op je IdP.