Abonnementen die deze functie ondersteunen: Enterprise

Om Single Sign-On (SSO) te configureren tussen Document360 en elke identiteitsprovider (IdP) die niet expliciet in Document360 staat, zorg ervoor dat je de benodigde inloggegevens en toegang hebt tot zowel Document360 als je gekozen IdP. Let op: alleen gebruikers met Eigenaar of Beheerder als projectrol kunnen SSO configureren in Document360.

PRO TIP

Het wordt aanbevolen om Document360 en je Identity Provider (IdP) in twee aparte tabbladen/browservensters te openen, omdat het configureren van SSO in Document360 vereist dat je meerdere keren tussen Okta en Document360 moet wisselen.

Een applicatie toevoegen aan je identiteitsprovider

U moet een nieuwe SAML-applicatie aanmaken in uw Identity Provider:

Log in op de beheerdersconsole van je identiteitsprovider met je inloggegevens.

Zoek het gedeelte waar je applicaties kunt aanmaken of beheren (vaak aangeduid als Applications, Enterprise Applications of iets dergelijks).

Selecteer de optie om een nieuwe applicatie aan te maken.

Configureer de basisinstellingen voor de nieuwe applicatie:

Applicatienaam: Voer een naam in, bijvoorbeeld "Document360 SSO".

Applicatietype: Selecteer SAML 2.0 als inlogmethode.

Sla je applicatie-instellingen op.

SAML configureren in je Identity Provider

Vervolgens moet je SAML-instellingen configureren in je Identity Provider met behulp van parameters uit Document360:

Open Document360 in een apart tabblad of paneel.

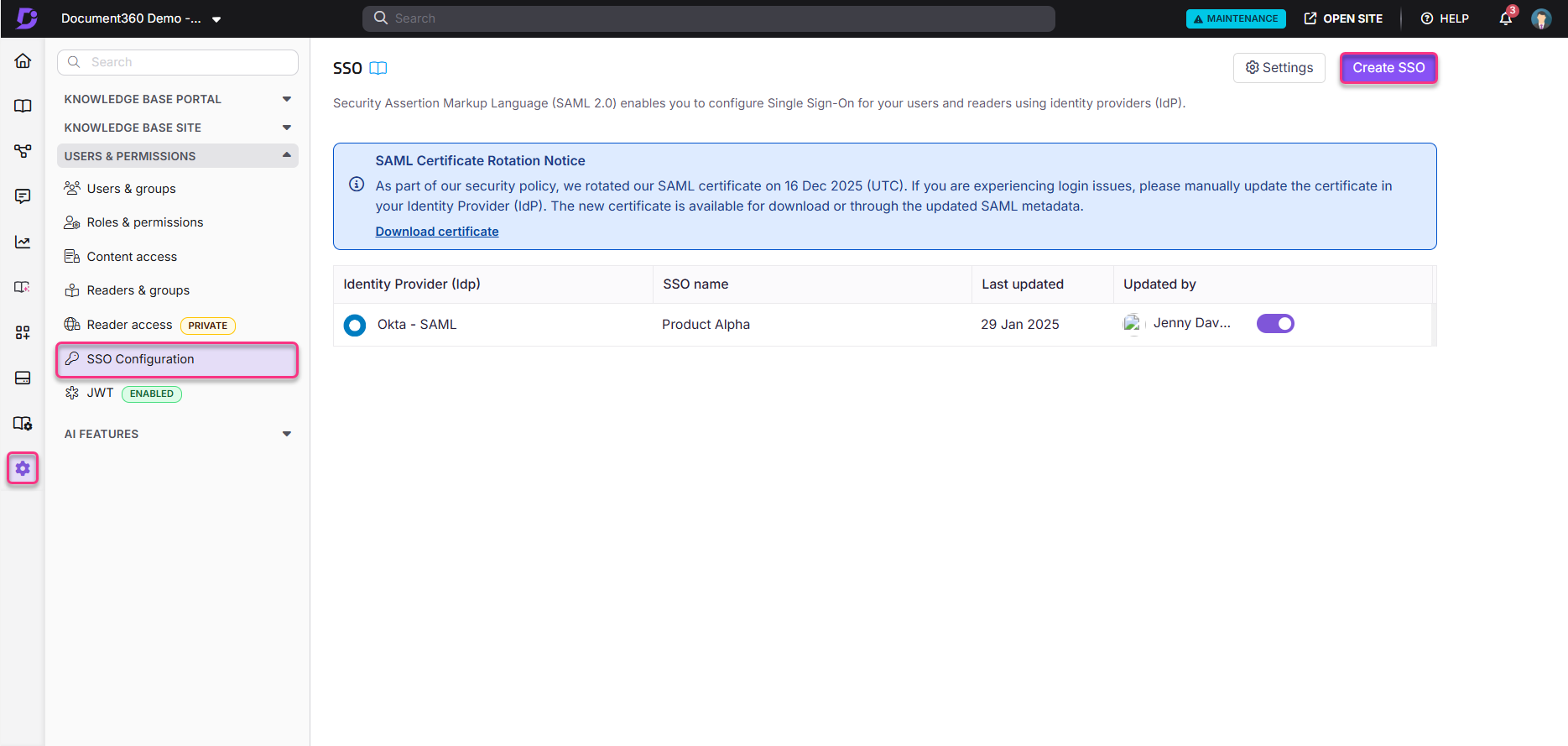

Navigeer naar Instellingen > Gebruikers & Rechten > SSO-configuratie in Document360.

Klik op de Create SSO-knop .

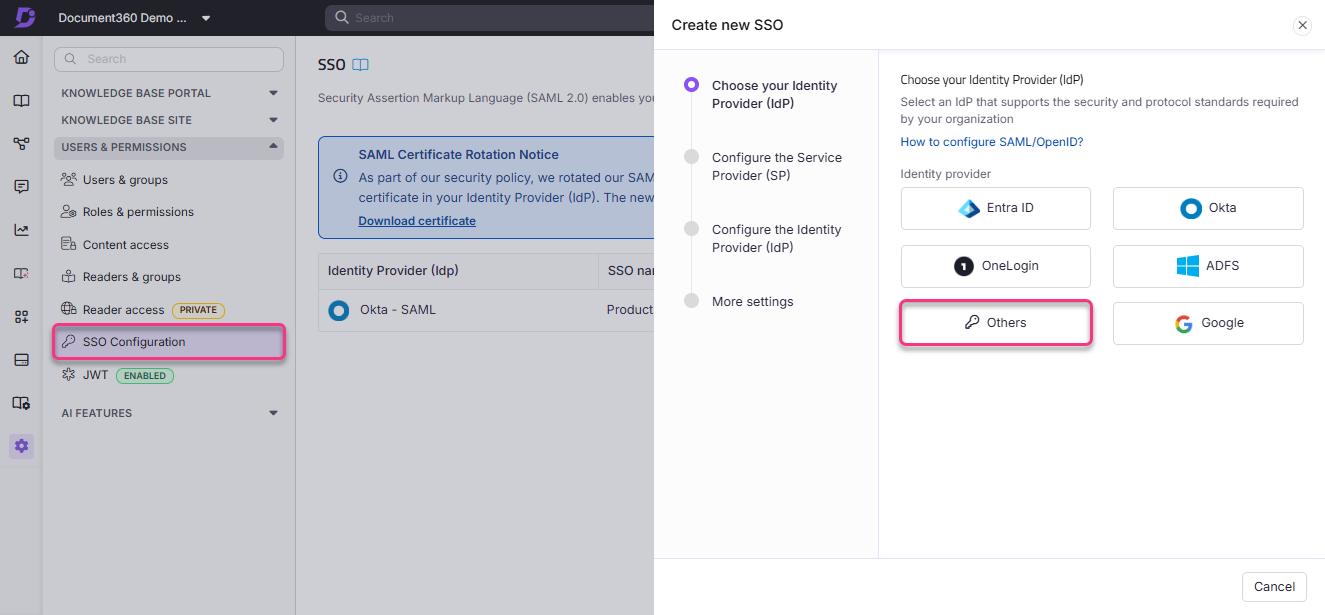

Selecteer Overigen als je Identity Provider (IdP) om automatisch naar de pagina Configureer the Service Provider (SP) te navigeren.

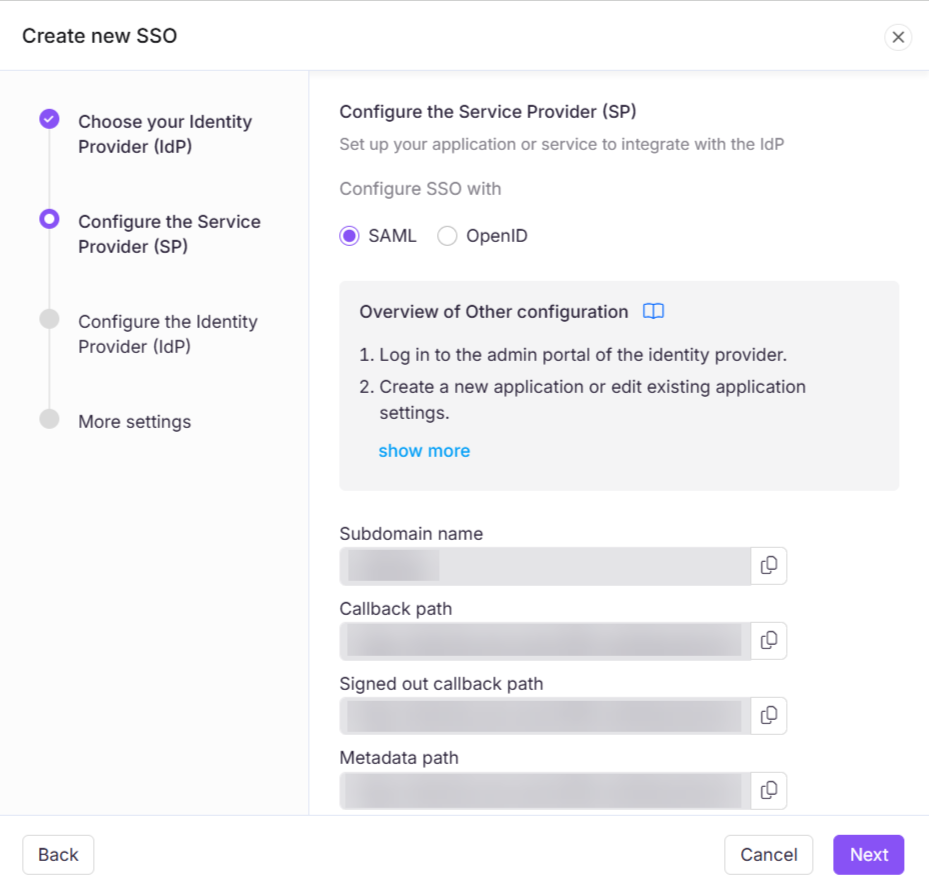

Op de pagina 'Configureer the Service Provider (SP) vindt u de benodigde parameters om uw SAML-integratie in de Identity Provider te configureren.

In de SAML-configuratie van je Identity Provider:

Single Sign-On URL: Voer het callback-pad van Document360 in.

Entiteits-ID: Voer het entiteits-ID van de dienstverlener in van Document360.

Publiek-URI: Dit is doorgaans het entiteits-ID of de Single Sign-On URL van de dienstverlener die door Document360 wordt geleverd.

Attribuutmapping

Je moet mogelijk attribuutstatements configureren voor je Identity Provider:

Attribuutnaam | Waarde |

|---|---|

NameID | user.email of gebruikers-ID |

user.email | |

Naam |

Configureer deze waarden zoals vereist door je Identity Provider. Let op dat het geval van attribuutnamen belangrijk kan zijn.

Feedback en aanvullende configuratie

Sommige identiteitsaanbieders kunnen om feedback of aanvullende informatie vragen:

Geef eventuele aanvullende configuratiegegevens zoals vereist door uw identiteitsprovider.

Bekijk je instellingen en sla de SAML-configuratie op.

Document360 SSO-configuratie

Voltooi tenslotte de SSO-configuratie in Document360:

Ga terug naar het Document360-tabblad/paneel waarop de pagina 'Configureer the Service Provider (SP' wordt weergegeven en klik op Next om naar de pagina 'Configureer the Identity Provider' (IdP) te gaan.

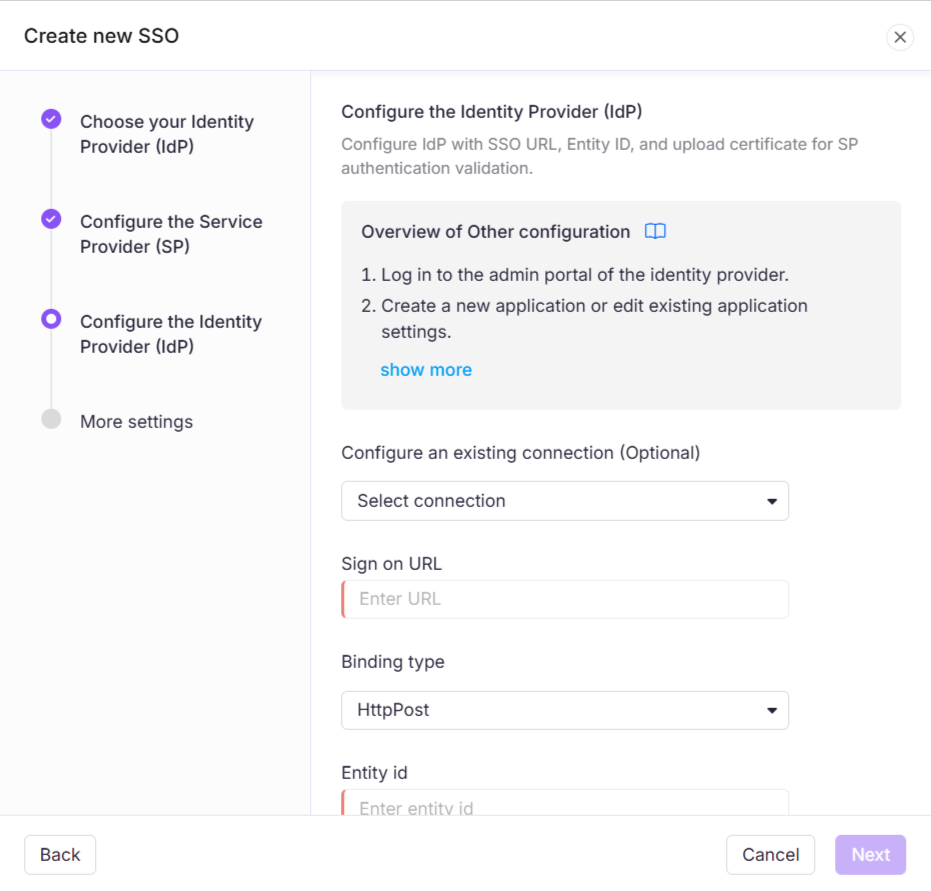

Voer de bijbehorende waarden in van je Identity Provider:

Identiteitsverstrekker | Document360 |

|---|---|

Single Sign-On URL | Identiteitsprovider Single Sign-On URL |

Entiteits-ID | Identiteitsaanbieder Uitgever |

SAML-certificaat (X.509) | SAML-certificaat |

Download het X.509-certificaat van je identiteitsprovider en upload het naar Document360.

Zet de optie 'IdP's geïnitieerde aanmelding toestaan aan/uit op basis van je projectvereisten.

Klik op Volgend om naar de pagina Meer instellingen te gaan.

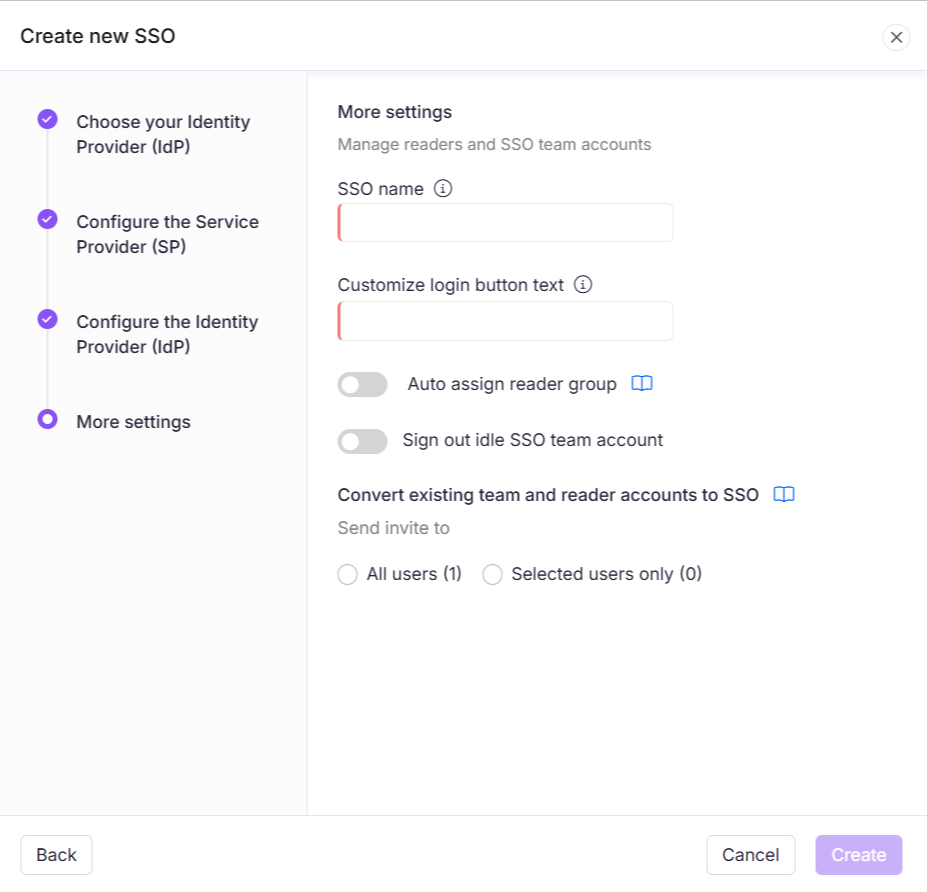

Meer settings

Op de pagina Meer instellingen configureer je het volgende:

SSO-naam: Voer een naam in voor de SSO-configuratie.

Inlogknop aanpassen: Voer de tekst in voor de inlogknop die aan gebruikers wordt weergegeven.

Automatisch lezersgroep toewijzen: Zet het aan/uit indien nodig.

Log uit met idle SSO-gebruiker: Zet en of uit op basis van je behoeften.

Kies of je bestaande gebruikers- en lezersaccounts uitnodigt bij SSO.

Klik op Aanmaken om de SSO-configuratie te voltooien.

De SSO-configuratie wordt nu ingesteld in Document360 met de door jou gekozen Identity Provider.

Probleemoplossing

Als je fouten ondervindt tijdens de Salesforce SAML-installatie, raadpleeg dan de volgende veelvoorkomende fouten en hun oplossingen:

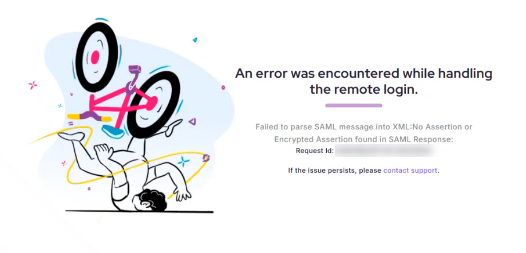

"No Assertion found" of "AuthnFailed" fout bij het gebruik van Salesforce als Identity Provider (IdP)

Fout: "Geen bewering gevonden" of "Goedgekeurd mislukt"

Als je een foutmelding "No Assertion found" of "AuthnFailed" tegenkomt tijdens het testen van SAML SSO met Salesforce, gebeurt dit meestal omdat Salesforce de vereiste SAML-assertie niet naar Document360 stuurt.

In de meeste gevallen komt dit doordat de Connected App niet aan een gebruikersprofiel of permissieset is toegewezen.

Stappen om op te lossen

Om deze fout op te lossen,

Open in Salesforce de Connected App die is geconfigureerd voor Document360.

Selecteer Profielen beheren of Permissie-sets beheren.

Wijs het juiste profiel(en) of de juiste permissieset toe om gebruikers toegang tot de app te geven.

Sla je wijzigingen op en probeer opnieuw de SSO-login.

Zodra de Connected App aan een profiel is gekoppeld, zal Salesforce de SAML Assertion opnemen in zijn antwoord en zal de SSO-login succesvol verlopen.